Un’indagine senza precedenti rivela in tempo reale il funzionamento dello schema remoto di infiltrazione orchestrato dal gruppo Lazarus APT, divisione di intelligence della Corea del Nord. Nel primo periodo emergono i cardini dell’operazione: l’infiltrazione avviene tramite falsi lavoratori IT reclutati online, l’uso di identità noleggiate a ingegneri occidentali, l’accesso remoto garantito agli agenti nordcoreani, l’impiego intensivo di AI per interviste e candidature, e infine la cattura live delle attività ostili grazie a honeypot gestiti da ricercatori di BCA LTD e NorthScan con sandbox ANY.RUN. Questo schema non solo elude malware tradizionale, ma usa esseri umani come vettori operativi, abilitando spionaggio in settori sensibili come finanza, sanità e criptovalute, oltre a generare entrate dirette per il regime.

Sviluppo dello schema di infiltrazione nordcoreano

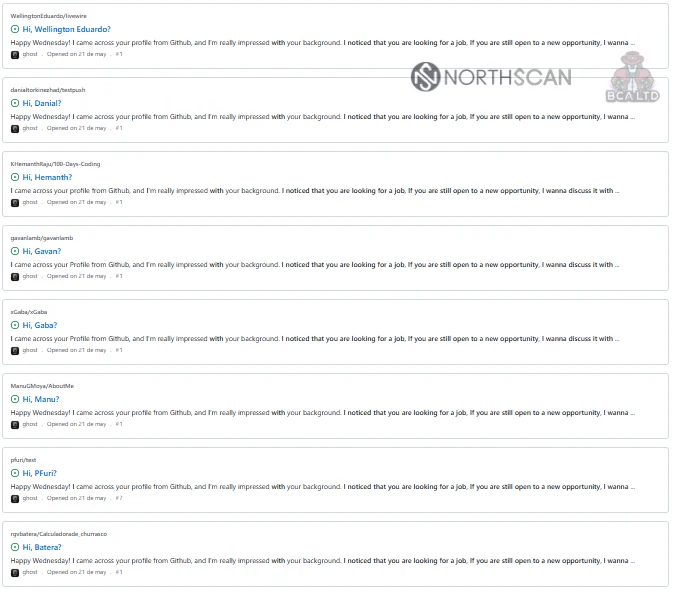

La Corea del Nord sviluppa strutture di intelligence dedicate a infiltrarsi in aziende occidentali sfruttando il lavoro remoto post-pandemia. La divisione Famous Chollima del gruppo Lazarus APT si specializza nel noleggio di identità di sviluppatori, così da ottenere impieghi remoti che permettano l’accesso a sistemi aziendali critici. Gli agenti contattano ingegneri su piattaforme come GitHub e LinkedIn, promettendo compensi di circa 2750 euro al mese senza richiedere alcuna competenza tecnica. La strategia crea prestanome perfetti: gli ingegneri forniscono nome, indirizzo, SSN e perfino disponibilità video, mentre gli agenti nordcoreani eseguono il lavoro reale, sfruttando l’accesso delle vittime come proxy legittimati.

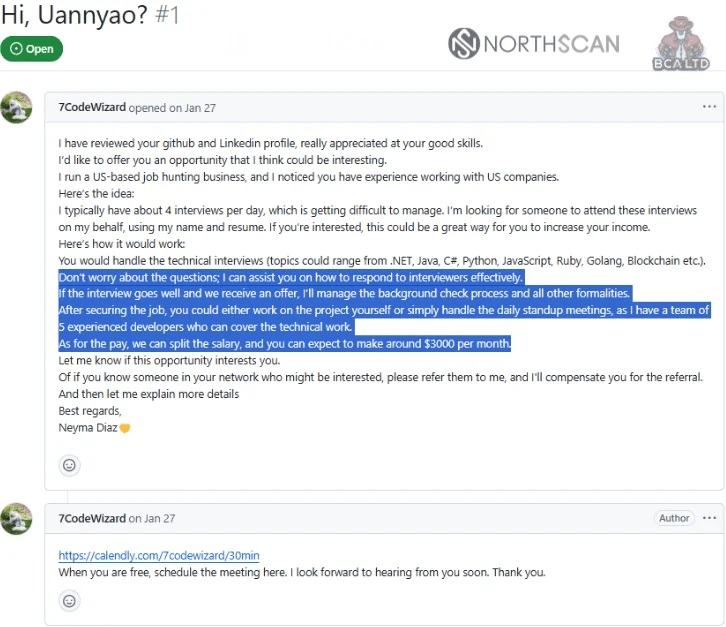

I team operativi del regime lavorano in gruppi da sei a dieci individui, utilizzando alias come Mateo o Julián e competendo tra loro per aggiudicarsi candidati disponibili. La rapidità con cui evolvono le tattiche testimonia l’integrazione di strumenti AI per superare screening e colloqui tecnici: applicazioni automatizzate, risposte generate dinamicamente e deepfake per evitare esposizione video. La rinuncia volontaria al malware consente una stealthiness estrema, poiché la compromissione deriva da accesso umano legittimo e non da indicatori tecnici tradizionali. Gli ingegneri, spesso attratti da guadagni facili, concedono accesso 24/7 tramite AnyDesk o Google Remote Desktop, permettendo agli agenti di operare indisturbati da postazioni nordcoreane nascoste dietro proxy residenziali statunitensi.

Metodi di reclutamento e leve psicologiche

Lazarus APT utilizza una combinazione di social engineering aggressivo e lusinghe finanziarie per reclutare le vittime. L’approccio inizia con spam mirati a repository GitHub e messaggi diretti che offrono ruoli remoti ben pagati. La promessa di 2750 euro mensili, senza requisiti tecnici, cattura l’attenzione di sviluppatori inesperti o sotto pressione economica. Gli agenti sostengono il candidato in ogni fase della procedura: generano risposte tecniche tramite AI, preparano CV con tool come AIApply e Simplify Copilot, forniscono suggerimenti tramite prompt salvati per superare colloqui specifici.

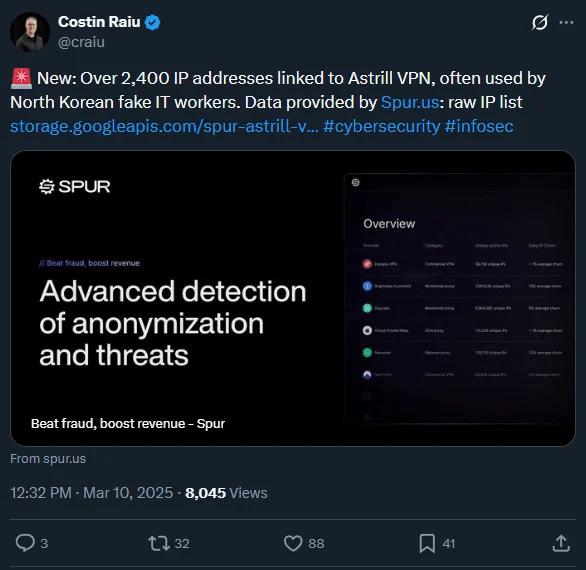

Una volta conquistata la fiducia, gli operatori richiedono accesso remoto persistente e la fornitura di informazioni altamente sensibili, tra cui SSN, indirizzo di residenza, status del visto e credenziali di piattaforme professionali. Con questi dati completano verifiche KYC e ottengono impieghi reali presso aziende occidentali. I candidati fungono da prestanome inconsapevoli, ottenendo in cambio una percentuale compresa tra il 20% e il 35% dello stipendio, mentre gli agenti incanalano il resto verso strutture controllate dal regime. Le attività raccolte nelle honeypot mostrano anche l’utilizzo di strumenti come OTP.ee e Authenticator.cc per gestire 2FA, Slack per la coordinazione, estensioni AI per risposte automatizzate e VPN Astrill per celare la posizione reale. L’obiettivo è costruire un’identità credibile e difficile da smascherare, capace di superare controlli HR poco rigorosi.

Operazione honeypot dei ricercatori

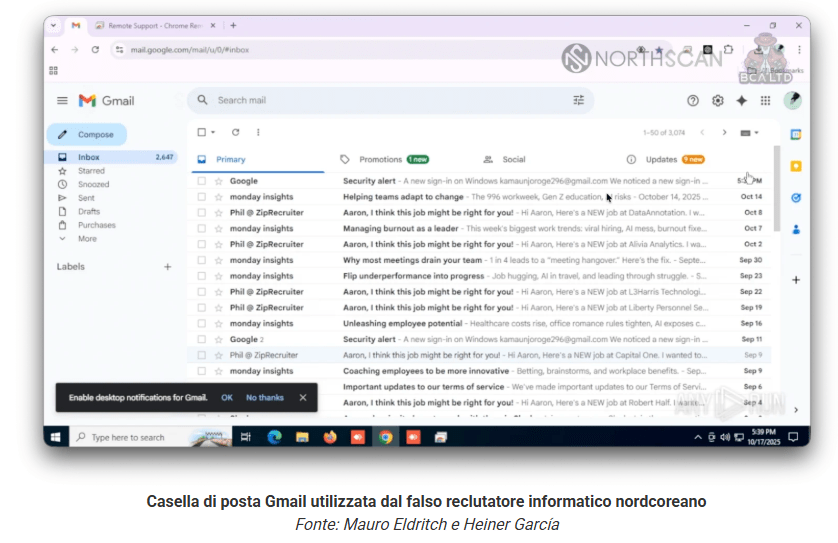

Per comprendere la portata dello schema, ricercatori di BCA LTD e NorthScan mettono in piedi una honeypot avanzata, guidata da figure come Mauro Eldritch e Heiner García. Utilizzano sandbox ANY.RUN per simulare workstation realistiche, complete di cronologia, strumenti di sviluppo e configurazioni plausibili. Gli agenti nordcoreani, convinti di collegarsi a postazioni autentiche negli USA, eseguono procedure tipiche: impostano Chrome come browser principale, sincronizzano profili Gmail, installano estensioni per gestire interviste e candidature, eseguono comandi di ricognizione come systeminfo, dxdiag e whoami e lasciano appunti in Notepad con richieste di identificativi personali e dati bancari.

I ricercatori riescono a catturare l’intera catena operativa senza essere scoperti, sfruttando la capacità delle sandbox di gestire crash controllati, riduzione della banda e snapshot di memoria. La honeypot rivela, con chiarezza senza precedenti, la natura interamente umana dello schema, dove la manipolazione delle identità sostituisce completamente l’impiego di malware. Le interazioni documentate mostrano team organizzati per piccoli gruppi, dotati di ruoli specifici e protocolli standardizzati per garantire infiltrazioni credibili.

Attività catturate e strumenti utilizzati

Gli operatori nordcoreani utilizzano un insieme coordinato di strumenti e procedure per insediarsi nei sistemi delle vittime. Le connessioni avvengono attraverso VPN Astrill, instradate tramite infrastrutture note del regime. Una volta collegati, gli agenti verificano hardware e impostazioni del sistema, installano estensioni di Chrome per AI e automazione, come Final Round AI e Saved Prompts, e configurano Google Remote Desktop mediante script PowerShell che impostano PIN fissi per il controllo continuo.

L’attività di ricognizione comprende l’impiego di systeminfo per la mappatura del sistema operativo, dxdiag per la valutazione dell’hardware grafico e whoami per confermare il profilo utente. Le note lasciate negli editor rivelano richieste ricorrenti di dati bancari, identificativi legali e informazioni necessarie a superare background check. Gli operatori condividono account di lavoro, sincronizzano Gmail, accedono a piattaforme professionali e utilizzano generatori OTP per mantenere l’accesso persistente alle risorse aziendali.

La honeypot mette in luce anche la presenza di alias come Jesús e Sebastián, appartenenti a team più ampi che operano con una struttura semi-competitiva. Le attività osservate mostrano un workflow consolidato, basato su takeover delle identità, manipolazione delle credenziali, coordinamento tramite Slack e setup di Chrome per candidature continue nei settori crypto, finanza, healthcare e engineering.

Implicazioni per la sicurezza cibernetica

Lo schema di Lazarus APT presenta implicazioni gravi per aziende occidentali, poiché combina ingegneria sociale, manipolazione delle identità e controllo remoto umano in un modello privo di indicatori malware. Le aziende pagano stipendi a lavoratori inesistenti, espongono dati sensibili e subiscono rischi di spionaggio statale su vasta scala. I prestanome, spesso privi di consapevolezza, rischiano complicazioni legali e responsabilità dirette per danni causati dal gruppo.

Il massiccio spostamento verso assunzioni remote post-pandemia aumenta la superficie d’attacco: verifiche video approssimative, controlli KYC superficiali e accessi remoti poco monitorati permettono al gruppo di superare barriere tradizionali. Le aziende più colpite appartengono ai settori finanza e criptovalute, dove l’accesso a dati proprietari o sistemi transazionali può produrre danni irreversibili. La scoperta delle honeypot fornisce indicatori comportamentali preziosi per la detection: accessi remoti non giustificati, uso anomalo di VPN residenziali, installazione improvvisa di estensioni AI, richieste insolite di credenziali e presenza di appunti sospetti sui sistemi dei dipendenti. Questo consente alle aziende di rafforzare protocolli HR, implementare verifiche video live obbligatorie e monitorare continuamente accessi remoti. La natura identity-based dello schema segna l’emergere di minacce ibride che sfuggono ai controlli malware tradizionali, richiedendo interventi interdisciplinari tra team HR, sicurezza IT e legale. La cooperazione internazionale diventa fondamentale per arginare queste operazioni statali, mentre i ricercatori continuano il monitoraggio per documentare le evoluzioni future del gruppo Lazarus APT.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.