Una nuova campagna di MuddyWater, gruppo iraniano di cyberespionaggio noto anche come Mango Sandstorm o TA450, colpisce organizzazioni in Israele e coinvolge almeno una vittima confermata in Egitto, introducendo un set ampliato di malware e strumenti personalizzati. Nel primo periodo emergono gli elementi centrali: l’uso del loader Fooder, che esegue in memoria il backdoor MuddyViper; l’impiego di rubacredenziali come CE-Notes e LP-Notes; la presenza di tool di tunneling come go-socks5; e una campagna operativa durata dal 30 settembre 2024 al 18 marzo 2025, caratterizzata da una maggiore precisione, da tecniche di evasione inconsuete e da sovrapposizioni a operazioni parallele del gruppo Lyceum. Gli attaccanti adottano funzioni di ritardo ispirate a giochi come Snake, API crittografiche Windows di nuova generazione e strategie low-noise, elevando il livello delle loro tattiche rispetto alle operazioni precedenti.

Cosa leggere

Panoramica sul gruppo MuddyWater

MuddyWater opera come attore di cyber spionaggio legato al Ministero dell’Intelligence iraniano dal 2017, con un raggio d’azione che comprende Medio Oriente, Nord America e altri paesi strategici. Il gruppo si distingue per l’uso di un ampio insieme di malware personalizzati, combined con tool pubblici e script PowerShell adattati. Negli anni, le sue campagne si sono evolute da phishing basico basato su macro a operazioni multi-stadio e multi-vettore orientate a raccogliere credenziali, spostarsi lateralmente e modificare infrastrutture critiche.

Tra le precedenti operazioni figurano attacchi contro autorità israeliane e telecomunicazioni (Operation Quicksand 2020), azioni contro gruppi politici turchi e organizzazioni curde, e campagne in Arabia Saudita nel 2023. La collaborazione con altri gruppi allineati all’Iran, come Lyceum, mostra una crescente coordinazione tra gli attori del panorama minaccia iraniano. Questa campagna conferma un’evoluzione nel toolset, con tecniche più raffinate e un focus crescente sulla persistenza, la raccolta credenziali e l’uso di backdoor modulari.

Vittimologia della campagna

La campagna scoperta da Eset inizia il 30 settembre 2024 e si conclude il 18 marzo 2025, concentrandosi su organizzazioni israeliane appartenenti a ingegneria, governo locale, manifatturiero, tecnologia, trasporti, utilities e università. Una vittima del settore tecnologia in Egitto costituisce l’unico caso confermato fuori dal territorio israeliano. In almeno un episodio, una vittima nel settore utilities subisce una doppia compromissione, con l’intervento di MuddyWater e Lyceum, evidenziando una cooperazione o una sequenza opportunistica di attacchi tra gruppi allineati all’Iran. Gli attaccanti mostrano un interesse specifico per entità che gestiscono informazioni sensibili, infrastrutture di importanza nazionale e operazioni industriali strategiche. La scelta dei target ricalca la storica propensione di MuddyWater verso settori governativi, militari e delle telecomunicazioni, ora però arricchita da attacchi più mirati e meno rumorosi.

Sovrapposizione con Lyceum

Una delle caratteristiche più rilevanti della campagna è la sovrapposizione operativa con Lyceum, gruppo iraniano noto anche come HEXANE o Storm-0133. Le due operazioni coincidono tra gennaio e febbraio 2025: MuddyWater compromette inizialmente un’organizzazione utilizzando spearphishing che rimanda a installer di Syncro RMM, mentre Lyceum successivamente sfrutta le credenziali raccolte per ottenere accesso diretto e consolidare il controllo. Lyceum utilizza tool come DanBot, Shark, Milan, Marlin, Solar, Mango e OilForceGTX, oltre a downloader basati su servizi cloud legittimi. La cooperazione implicita suggerisce un modello operativo in cui MuddyWater agisce come broker di accesso iniziale per altri gruppi iraniani specializzati in intrusioni più profonde. Questo schema composto aumenta la velocità dell’infiltrazione e rende più difficile l’attribuzione immediata.

Attribuzione a MuddyWater

Gli esperti attribuiscono la campagna a MuddyWater in base a una combinazione di elementi: vittimologia coerente, TTP consolidate, uso di strumenti tipici e ricorrenza di pattern operativi osservati in anni di analisi. L’accesso iniziale avviene quasi sempre tramite email di spearphishing che linkano a installer RMM depositati su piattaforme di file-sharing legittime (OneHub, Egnyte, Mega). Questo consente al gruppo di evitare allegati malevoli e di sfruttare infrastrutture fidate. Il gruppo utilizza tool prevedibili ma efficaci: script PowerShell, loader basati su Go, backdoor mascherate da software come Veeam, AnyDesk, Xerox o OneDrive, e un set costante di rubacredenziali che includono CE-Notes, LP-Notes, varianti di Mimikatz offuscate e versioni aggiornate di go-socks5. Le loro campagne sono spesso rumorose, ma la versione attuale mostra un miglioramento nella precisione e nell’attenzione all’evasione.

Toolset della campagna

La campagna introduce un pacchetto ampliato di strumenti custom, con particolare attenzione a caricamento in memoria, esfiltrazione dati e persistenza discreta.

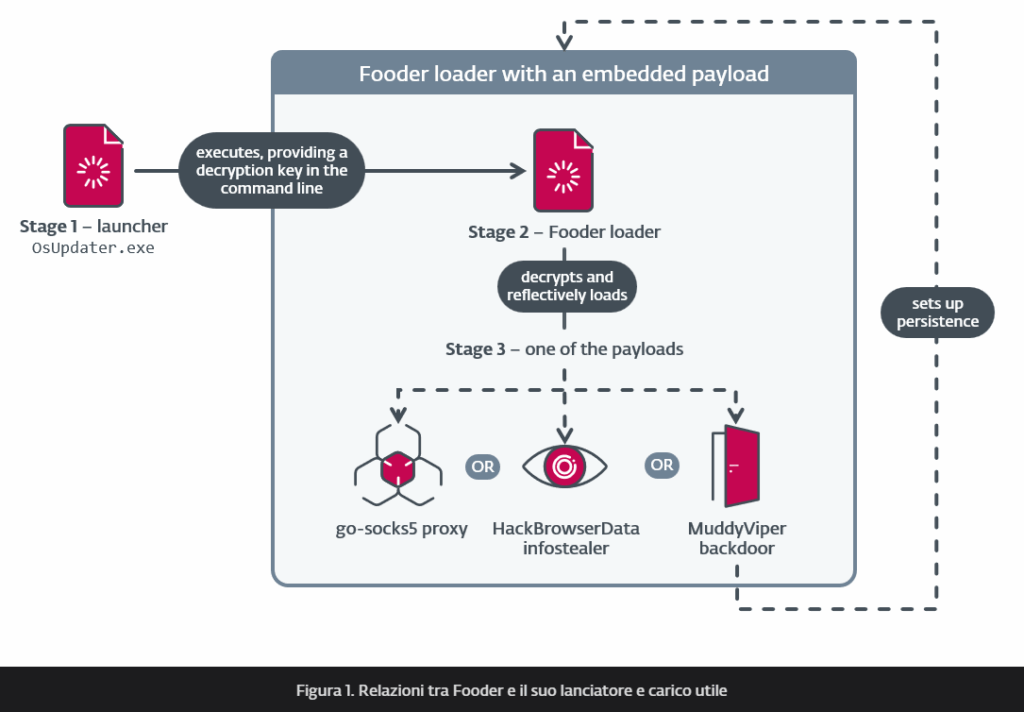

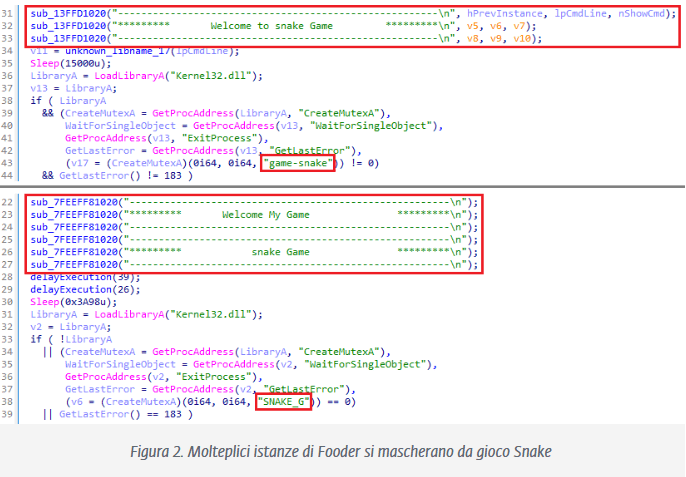

Il loader Fooder funge da esecutore primario: scritto in C/C++ a 64 bit, decritta e carica payload come MuddyViper in memoria usando chiavi AES modificate. Fooder si camuffa da gioco Snake tramite naming interno e mutex tematici, implementa ritardi ispirati alle meccaniche del gioco e sfrutta chiamate Sleep per ostacolare analisi automatizzate. Può inoltre consegnare strumenti come HackBrowserData e varianti di go-socks5.

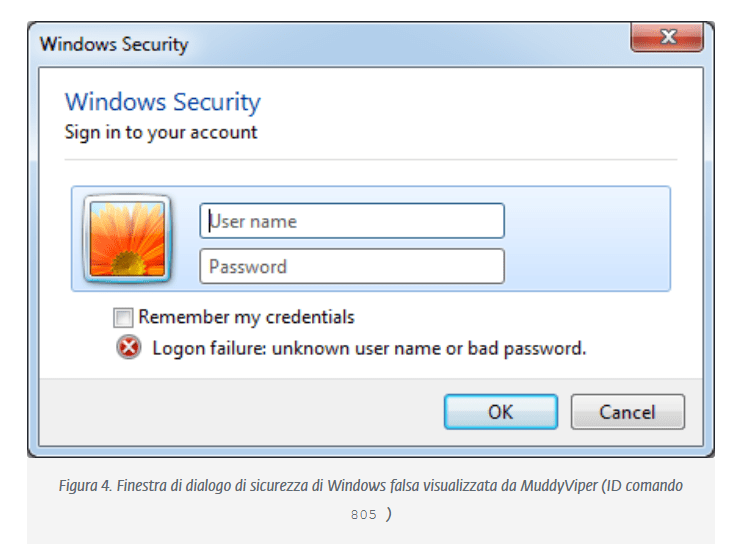

La backdoor MuddyViper è la componente più avanzata del toolset. Eseguito solo in memoria, raccoglie informazioni di sistema, esegue comandi via cmd o PowerShell, crea reverse shell, gestisce upload e download di file e presenta un set di 20 comandi, tra cui l’imposizione di dialoghi Windows Security falsi per la raccolta di credenziali tramite prompt ingannevoli. MuddyViper usa crittografia AES-CBC tramite CNG e comunica su porta 443 tramite WinHTTP con domini come processplanet[.]org. Configura task schedulati come ManageOnDriveUpdater per la persistenza.

La campagna impiega anche tre rubacredenziali distinti:

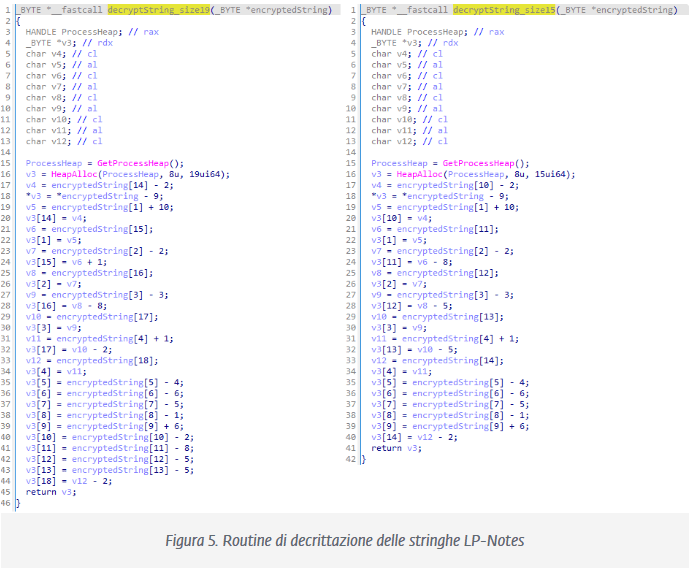

CE-Notes, orientato alla raccolta di chiavi da browser; LP-Notes, focalizzato su password di login tramite finestre di dialogo simulate; e Blub, progettato per estrarre dati da Chrome, Edge, Firefox e Opera, terminando i processi del browser per accedere ai database SQLite. Il tool go-socks5, compilato da MuddyWater in varianti personalizzate con yamux e resocks, genera tunnel reverse criptati che permettono di nascondere la posizione del C&C e instradare traffico attraverso la vittima.

Evoluzione operativa di MuddyWater

La campagna evidenzia uno spostamento verso tecniche più mature, in cui l’attenzione non si concentra più solo sull’infiltrazione iniziale, ma anche sulla stealthiness, sulla durata dell’accesso e sulla capacità di eludere analisi automatizzate. L’introduzione di funzionalità ispirate ai videogiochi, la combinazione di backdoor modulari e l’utilizzo di API crittografiche moderne rappresentano un salto qualitativo per il gruppo. Il ricorso a tunneling reverse complessi, a loader con ritardi programmati e a rubacredenziali multipli testimonia una maggiore sofisticazione tattica. Gli attaccanti evitano sessioni interattive rumorose, preferendo un approccio di basso profilo che complica il rilevamento degli incidenti da parte delle organizzazioni colpite.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.