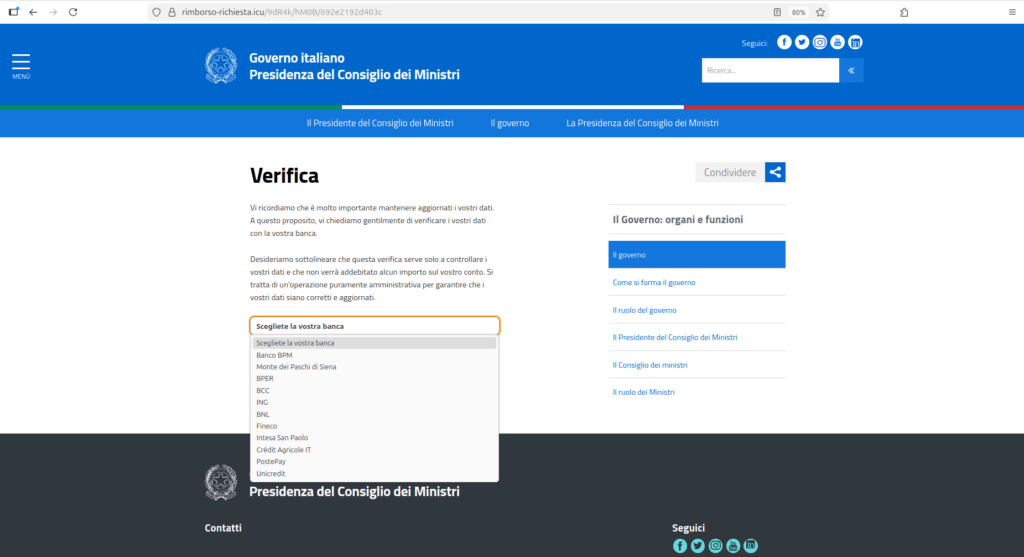

Il CERT-AGID rileva una campagna phishing che abusa dell’identità visiva del Governo Italiano e della Presidenza del Consiglio dei Ministri per sottrarre credenziali di accesso bancarie agli utenti. Le email, inviate con oggetto “Verifica dei Dati Bancari – Governo Italiano”, simulano una comunicazione amministrativa urgente, invitando gli utenti a cliccare su un link che rimanda a una pagina fraudolenta realizzata con una fedele riproduzione della grafica istituzionale. Una volta atterrati sulla pagina, le vittime trovano un menu a tendina che elenca i principali istituti bancari — Intesa Sanpaolo, UniCredit, Monte dei Paschi di Siena, BNL, ING, BPER, BCC, Fineco, Crédit Agricole, PostePay — per rafforzare la credibilità dell’inganno. Selezionando la banca, l’utente viene reindirizzato verso un portale contraffatto che replica l’interfaccia reale, inducendolo a inserire codice cliente, PIN o password. Il CERT-AGID interviene tempestivamente richiedendo il takedown del dominio malevolo, distribuendo indicatori di compromissione agli enti accreditati e rendendo disponibili i file JSON contenenti gli IoC. L’operazione rappresenta una minaccia significativa per gli utenti italiani, spingendo alla massima cautela nel controllo di mittenti e link prima di qualsiasi interazione.

La campagna phishing in dettaglio

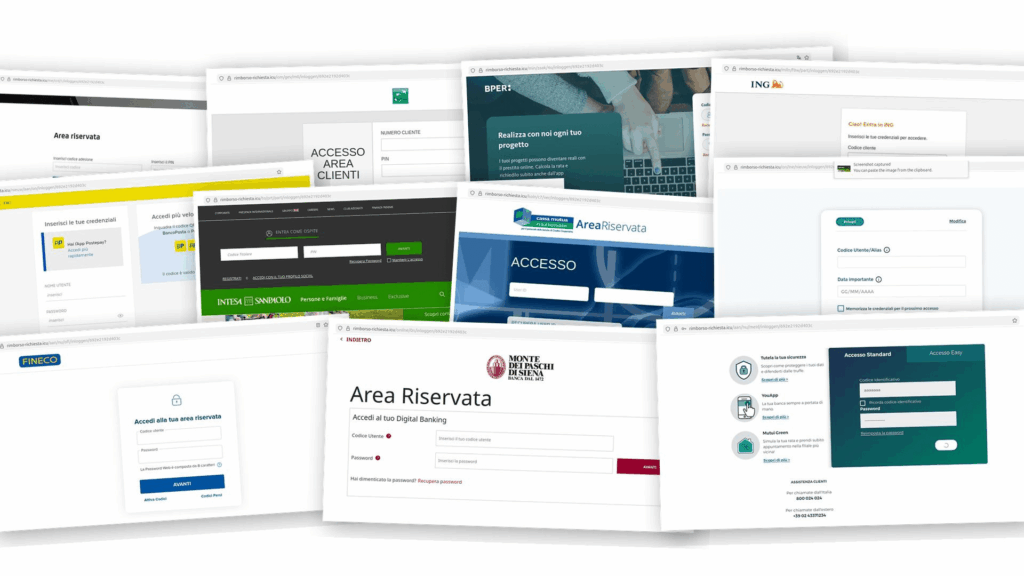

Il CERT-AGID conferma che gli attaccanti sfruttano il nome del Governo Italiano per costruire un contesto di falsa legittimità, utilizzando un oggetto email che richiama un’ipotetica verifica urgente dei dati bancari. Il messaggio guida l’utente verso un link che apre una pagina perfettamente clonata della Presidenza del Consiglio dei Ministri, completa di logo, layout e colori ufficiali. Il punto critico dell’inganno è il menu a tendina che permette di selezionare la propria banca: gli attori malevoli sanno che questa scelta genera fiducia immediata, convincendo l’utente della genuinità del processo.

Una volta selezionato l’istituto bancario, la vittima viene trasferita verso un portale fake che imita fedelmente quello reale, con form di accesso progettati per sottrarre codici cliente, PIN e password. Il CERT-AGID individua nel flusso d’attacco una catena di reindirizzamenti che sfrutta domini malevoli, spesso registrati da poche ore, e immediatamente attiva le procedure di rimozione. Gli attaccanti curano nel dettaglio loghi, testi e riferimenti istituzionali per sfruttare la fiducia dei cittadini nei confronti delle comunicazioni governative. Questa tecnica di social engineering risulta particolarmente efficace perché sfrutta la percezione di obbligatorietà delle comunicazioni amministrative, inducendo l’utente a non sospettare. Il CERT-AGID continua a monitorare varianti della campagna, rilevando modifiche periodiche all’oggetto dell’email e ai testi usati per ingannare le vittime. L’uso di una vasta lista di banche permette agli attaccanti di colpire un numero elevato di utenti potenzialmente esposti. Questa operazione, definita ad alta sofisticazione, evidenzia la capacità degli attori malevoli di replicare grafica istituzionale e interfacce bancarie con livelli crescenti di precisione.

Azioni di contrasto del CERT-AGID

Il CERT-AGID reagisce con un intervento multilivello, richiedendo immediatamente la rimozione del dominio malevolo al registrar competente per bloccare l’accesso alle pagine contraffatte. In parallelo, diffonde gli indicatori di compromissione a tutti gli enti accreditati, consentendo a banche, amministrazioni pubbliche e provider di posta di aggiornare rapidamente filtri e sistemi di protezione. L’agenzia pubblica inoltre un report con i dettagli della campagna, rendendo disponibili i file JSON contenenti gli IoC per permettere analisi approfondite e integrazione nei sistemi di sicurezza. Il CERT-AGID mantiene un monitoraggio costante della campagna e delle sue varianti, coordinandosi con banche italiane e autorità competenti per garantire una risposta efficiente e uniforme. Le pubbliche amministrazioni vengono avvisate per proteggere i settori più sensibili, mentre i cittadini ricevono indicazioni su come interpretare segnali sospetti nelle comunicazioni email. La trasparenza e la condivisione rapida degli indicatori permettono ai sistemi di cybersecurity di reagire riducendo l’esposizione. Il CERT-AGID aggiorna costantemente i protocolli, pubblica avvisi, diffonde guide e collabora con partner internazionali per contrastare la diffusione della campagna. L’obiettivo è ridurre i tempi di reazione tra il rilevamento della minaccia e la sua neutralizzazione, applicando la rimozione dei domini e il rafforzamento dei controlli in tempo reale.

Indicatori di compromissione rilevati

Gli indicatori di compromissione forniti dal CERT-AGID includono domini, URL, pattern delle email malevole e hash di file collegati alla campagna. Questi elementi vengono messi a disposizione tramite file JSON scaricabili, consentendo una rapida integrazione nei sistemi di analisi e detection. La diffusione degli IoC permette agli enti accreditati di individuare la campagna, bloccare i reindirizzamenti e prevenire future compromissioni. Il CERT-AGID aggiorna regolarmente gli IoC in base alle nuove rilevazioni, convalidando la loro accuratezza per evitare falsi positivi e garantire un utilizzo efficace nei sistemi di monitoraggio. Gli indicatori vengono archiviati anche per analisi storiche che aiutano a individuare trend e collegamenti con campagne precedenti. L’integrazione degli IoC nei sistemi di sicurezza permette reazioni immediate quando un dominio malevolo viene rilevato su una rete pubblica o privata.

Difese contro phishing governativo

Gli utenti possono ridurre drasticamente i rischi adottando una serie di buone pratiche. Verificare sempre il mittente dell’email è una misura essenziale, così come controllare l’URL dei link prima di cliccare. È necessario evitare l’inserimento di credenziali bancarie su siti raggiunti tramite email, soprattutto se riguardano comunicazioni amministrative non richieste. L’adozione dell’autenticazione multi-fattore, l’uso di antivirus aggiornati e la verifica periodica degli estratti conto contribuiscono a proteggere gli utenti da eventuali compromissioni. Segnalare le email sospette alle autorità competenti consente inoltre una risposta più rapida e coordinata. Il CERT-AGID consiglia anche di evitare clic impulsivi su link con linguaggio urgente e di controllare manualmente i portali ufficiali della propria banca o delle istituzioni citate nelle comunicazioni. L’educazione degli utenti resta essenziale: conoscere le pratiche più comuni del phishing e riconoscere i segnali visivi, come loghi contraffatti o URL sospetti, può prevenire la maggior parte degli attacchi. Oltre alle difese tecniche, il rafforzamento della consapevolezza digitale rappresenta una delle misure più efficaci per ridurre i rischi di compromissione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...