La campagna di phishing che sfrutta il brand Calendly rappresenta una delle operazioni più strutturate degli ultimi anni contro Google Workspace e Facebook Business, con un impianto di social engineering che utilizza finte offerte di lavoro, tecniche AiTM, finestre Browser-in-the-Browser e filtri anti-analisi per colpire account ad alto valore, soprattutto quelli dedicati alla gestione degli annunci pubblicitari. Nel primo periodo emergono gli elementi centrali: l’uso di esche professionali estremamente curate, l’impersonation di dipendenti reali come quelli di LVMH, l’impiego di pagine Calendly completamente contraffatte e una sofisticata catena d’attacco che evolve da oltre due anni, mirando al furto di credenziali aziendali e al controllo degli account ads. Nel corso dell’indagine gli esperti evidenziano un continuo perfezionamento delle varianti, con filtri che abilitano le pagine solo a domini specifici, blocco selettivo di IP da VPN o proxy e targeting ibrido che colpisce piattaforme Google e Facebook contemporaneamente. Il risultato è una minaccia complessa, che sfrutta tecniche di evasione, personalizzazione AI e infrastrutture effimere per sottrarre accessi critici e alimentare schemi di malvertising e frodi finanziarie.

Cosa leggere

Variante focalizzata su Google Workspace

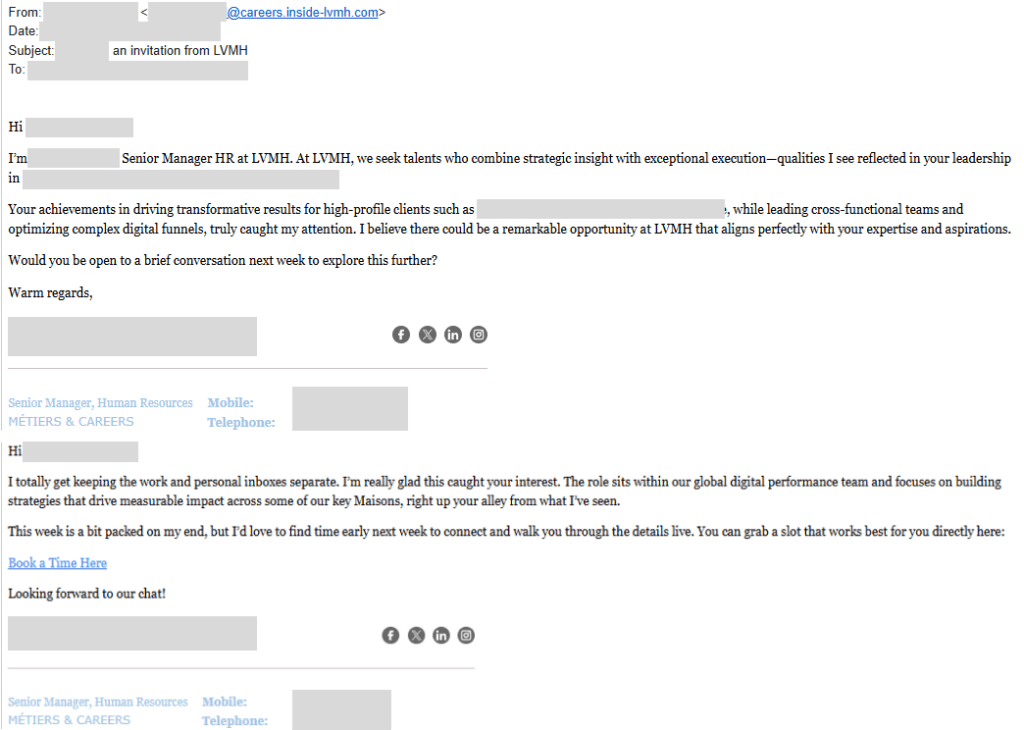

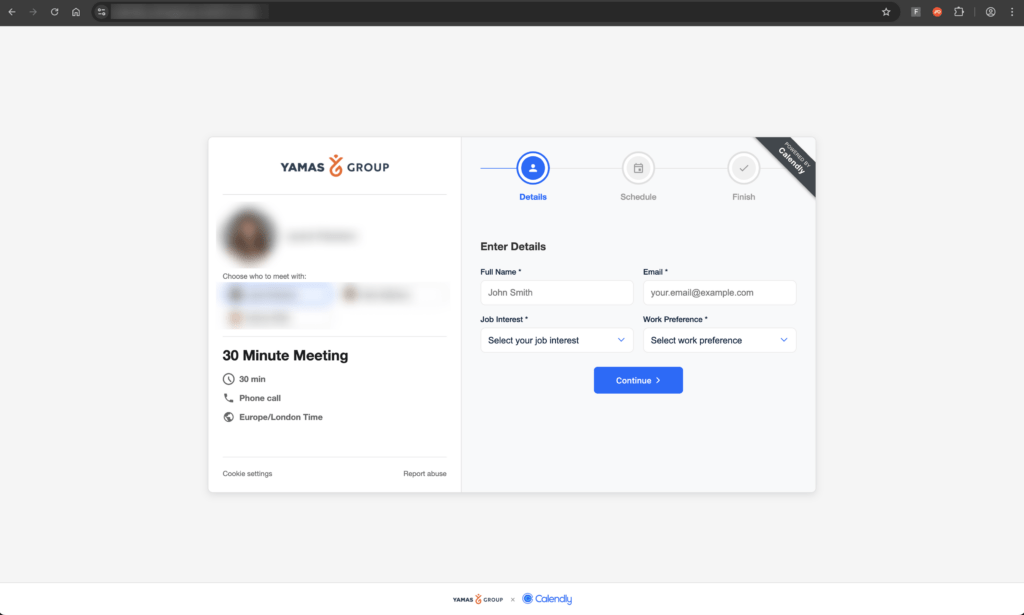

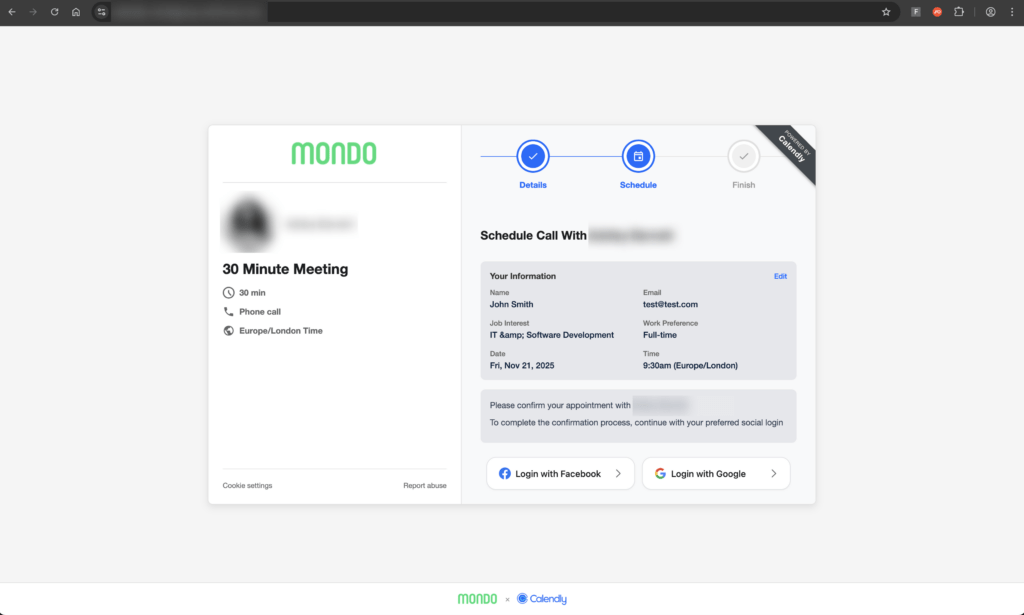

La prima variante della campagna prende forma nella simulazione di processi di selezione professionali. Gli attaccanti costruiscono un percorso multistadio partendo da email personalizzate che impersonano dipendenti reali, in particolare del gruppo LVMH, utilizzando nome, fotografia e dettagli carpiti da fonti pubbliche. Le email presentano opportunità di lavoro dalla forte componente motivazionale e spingono la vittima a rispondere.

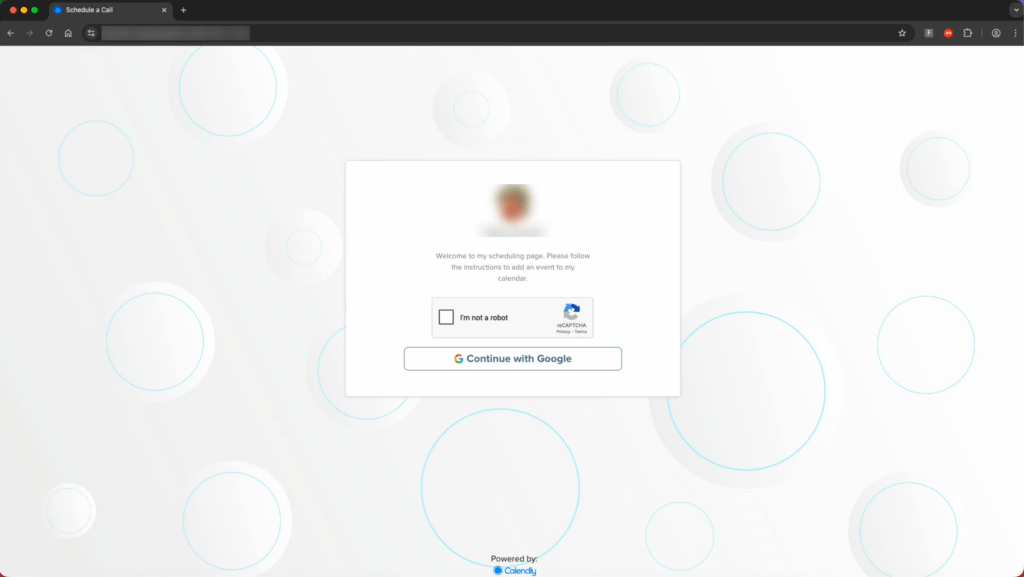

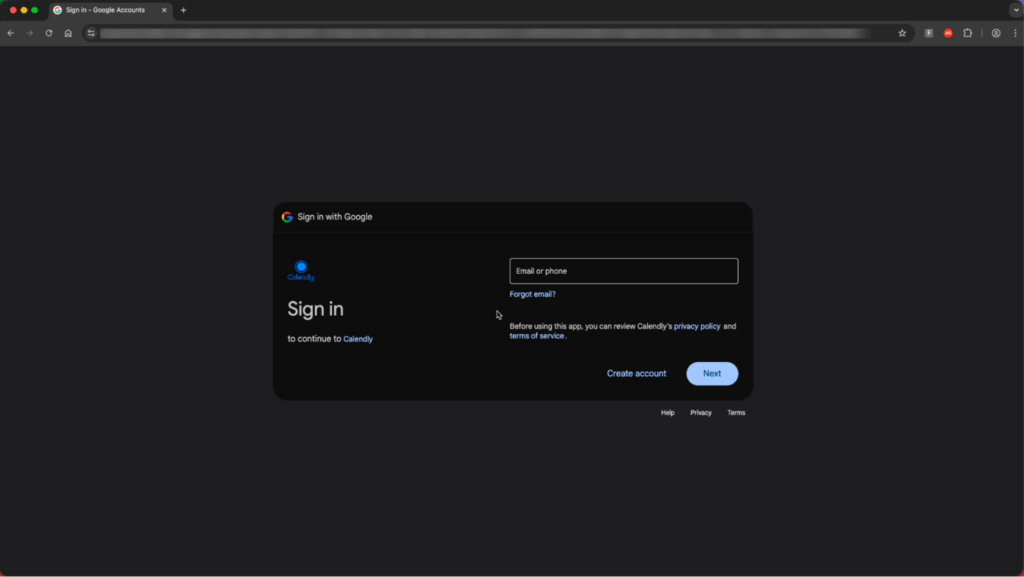

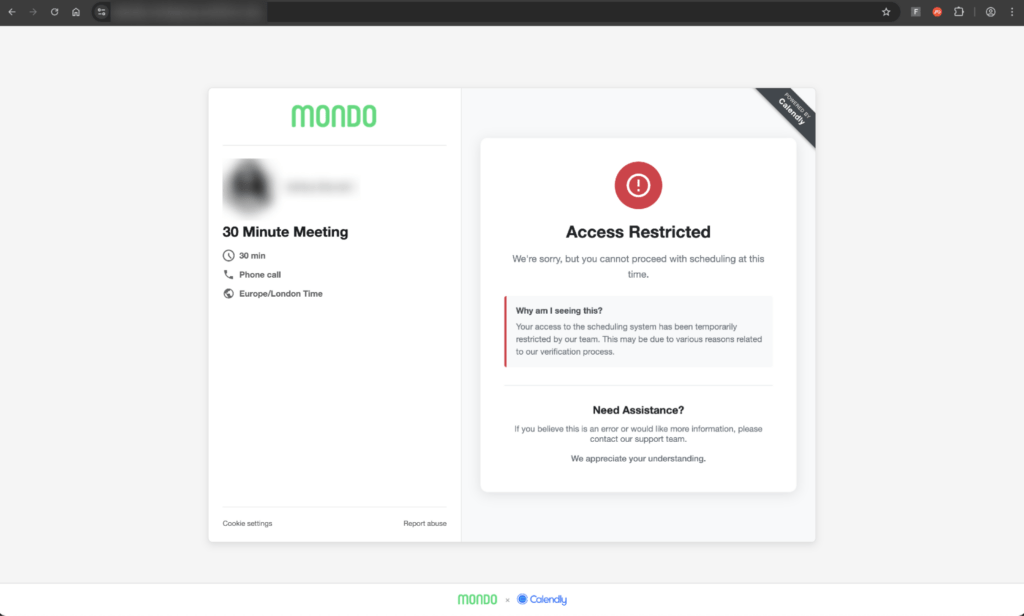

Solo dopo un’interazione iniziale arriva il link al presunto Calendly per fissare un colloquio. L’indirizzo rimanda a una pagina Calendly falsa, dotata di CAPTCHA e pulsante “Continua con Google”, elementi che aumentano la percezione di legittimità. Da qui la vittima viene reindirizzata a un sito AiTM costruito per replicare fedelmente l’interfaccia di Google.

Un aspetto distintivo della variante è il meccanismo di validazione del dominio email: il campo password appare solo se la vittima appartiene a uno dei domini autorizzati dagli attaccanti. Tutti gli altri visitatori vedono una pagina neutra e innocua. Questa tecnica complica l’analisi dei ricercatori e riduce drasticamente la possibilità di rilevazione. Gli investigatori rilevano che le pagine vengono generate in tempo reale, con codice maligno caricato solo a runtime, evitando qualsiasi esposizione diretta a scanner statici. La stessa infrastruttura imita campagne di selezione per altri marchi, tra cui Lego, Mastercard, Uber e ulteriori aziende globali. Il denominatore comune resta Calendly, piattaforma considerata affidabile e ampiamente usata per gestione appuntamenti, sfruttata come vettore perfetto per aumentare la credibilità.

Gli attaccanti puntano soprattutto account Google Workspace dotati di privilegi elevati o collegati a sistemi di gestione pubblicitaria, poiché permettono accesso a dati sensibili, risorse finanziarie e funzioni critiche. La campagna evolve attraverso controlli più rigidi, domini effimeri che cambiano rapidamente, test continui delle pagine e un uso crescente dell’AI per generare messaggi sempre più convincenti. Per aziende con personale remoto e processi HR digitalizzati, il rischio cresce, poiché offerte di lavoro inviate tramite email rappresentano un contesto credibile e quotidiano. In questo scenario la componente di social engineering è accurata e costruita per ottenere fiducia attraverso linguaggio formale, riferimenti al settore e contenuti coerenti con la posizione lavorativa proposta.

Variante focalizzata su Facebook Business

La seconda variante colpisce la piattaforma Facebook Business, con una campagna che gli investigatori tracciano retroattivamente per oltre due anni. Emergenze multiple sottolineano un uso esteso di URL riciclati, un’azione che consente di ridurre costi e complicare il tracciamento. Vengono identificati almeno trentuno URL unici, diversi dei quali mostrano segni di iterazioni successive. Le pagine più vecchie non risultano più analizzabili, ma la loro traccia conferma l’evoluzione continua delle tecniche.

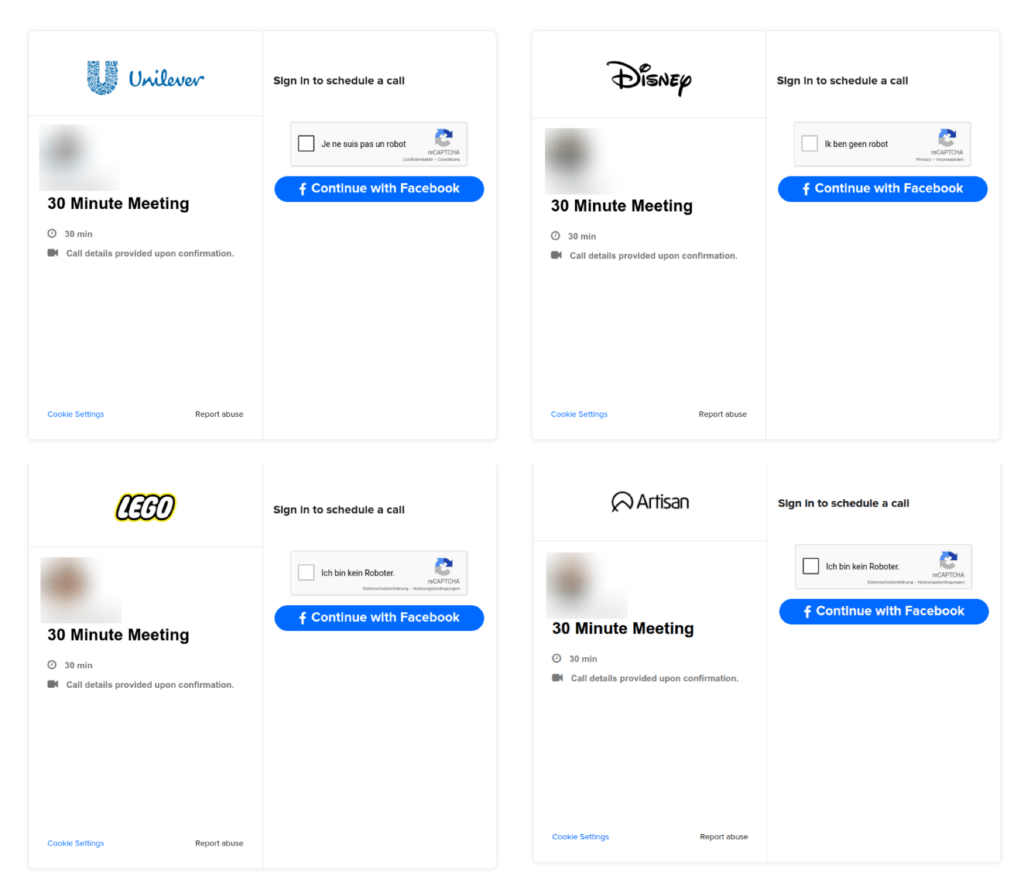

Questa variante sfrutta ancora la cornice grafica dell’ecosistema Calendly per mantenere coerenza con la narrativa dei finti colloqui di lavoro, pur indirizzando la vittima verso pagine costruite per intercettare credenziali Facebook Business. I brand impersonati includono Unilever, Disney, Lego e Artisan, creando un senso di riconoscibilità che aumenta le probabilità di interazione.

Gli account compromessi su Facebook Business permettono agli attaccanti di eseguire malvertising, avviare campagne fraudolente, vendere accessi nel dark web o manipolare strategie pubblicitarie aziendali. Le credenziali sottratte possono anche essere utilizzate per attivare campagne pubblicitarie fraudolente mirate a utenti specifici, con notevole potenziale di guadagno illecito. Gli esperti osservano come gli attaccanti adattino le tecniche in base al comportamento delle vittime e alle risposte dei sistemi di sicurezza della piattaforma, con un perfezionamento continuo delle TTP.

Analisi dettagliate mostrano una forte personalizzazione degli URL, spesso contenenti nomi delle vittime o dei marchi impersonati, allo scopo di rendere ogni link coerente con il contesto presente nell’email ricevuta. Gli attaccanti sfruttano domini legittimi spoofati e linguaggi aziendali plausibili, aggirando i filtri più semplici. Inoltre, la variante si basa su compromissioni che generano una propagazione esponenziale: gli account rubati vengono usati per inviare ulteriori email a colleghi o partner, alimentando un ciclo autoespandente.

Attacco ibrido contro Google e Facebook

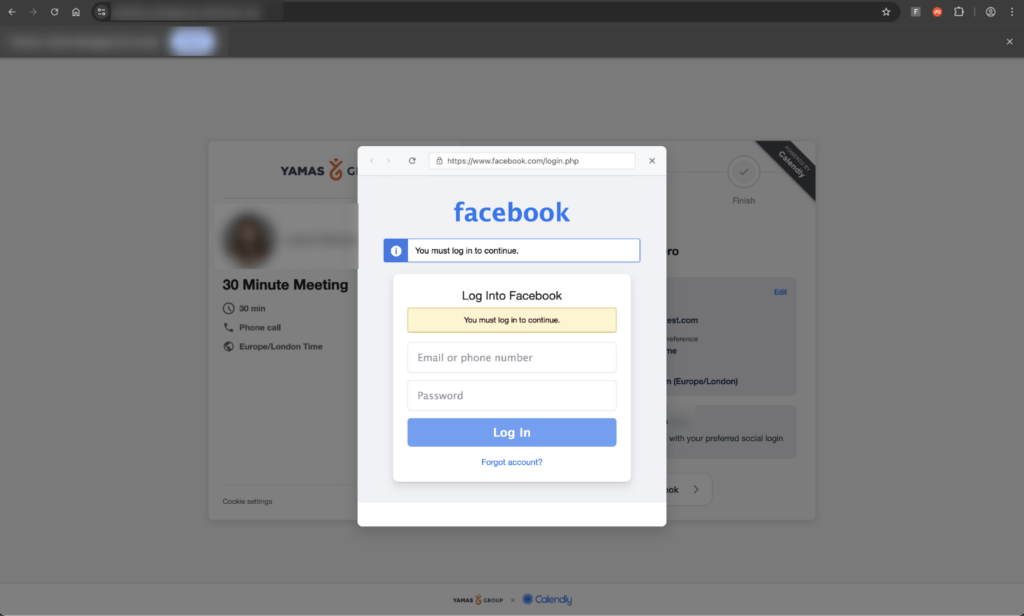

La terza variante rappresenta il punto di convergenza tra le precedenti, con tecniche che colpiscono simultaneamente Google Workspace e Facebook Business. La firma più evidente è l’adozione della tecnica Browser-in-the-Browser, che crea una finta finestra di accesso apparentemente autonoma, completa di barra degli indirizzi falsificata. L’utente visualizza un URL legittimo senza rendersi conto che la finestra è parte integrante della pagina malevola. Questo approccio, già impiegato in attacchi simili a Sneaky2FA, inganna anche utenti esperti abituati a verificare i domini.

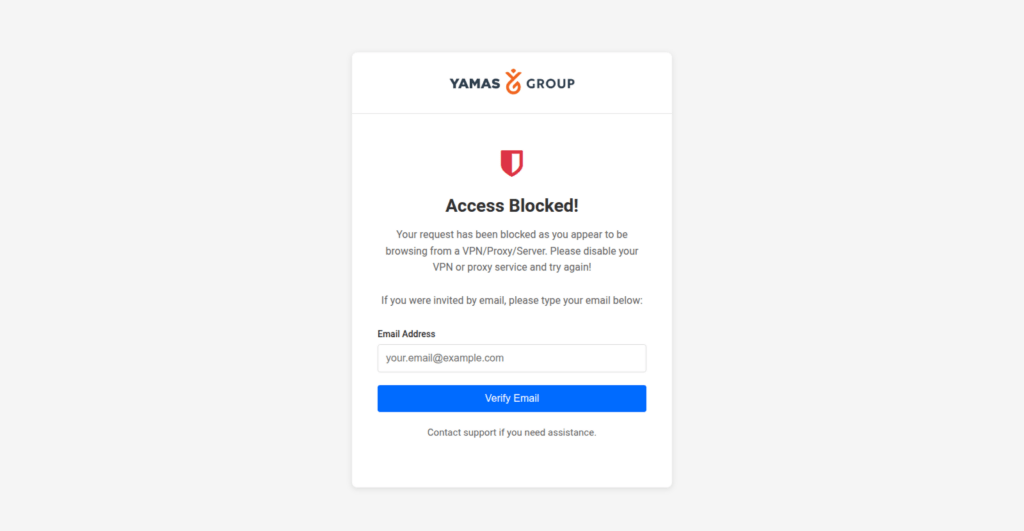

La variante ibrida mette in campo un sistema anti-analisi più avanzato: blocca accessi provenienti da VPN, proxy, tor exit node o indirizzi associati a ricercatori, evitando così la maggior parte dei tentativi di analisi tecnica. Le pagine si attivano solo quando riconoscono un target designato, riducendo l’esposizione pubblica del kit.

Gli attaccanti monitorano costantemente log e comportamento delle vittime, modificando parametri di runtime e correggendo eventuali inefficienze. Lo scopo strategico resta l’accesso agli account ads, che permette la generazione di campagne fraudolente con impatti finanziari significativi. Colpire simultaneamente i due ecosistemi aumenta il potenziale di guadagno e riduce i tempi per l’escalation.

Gli esperti interpretano questa variante come uno spostamento verso attacchi identity-based che sfruttano autenticazioni SSO permissive. Una singola compromissione può infatti riverberarsi su varie piattaforme, consentendo agli attaccanti di assumere identità digitali complete.

Motivazioni dietro il targeting degli account ads

La scelta degli attaccanti di puntare agli account per la gestione degli annunci pubblicitari non è casuale. Tali account hanno un valore elevato nel mercato criminale e permettono di lanciare campagne maligne con grande precisione. Il malvertising offre la capacità di distribuire payload con targeting geografico, selezione dei dispositivi e dei settori professionali, garantendo una notevole efficacia operativa. Gli attaccanti possono rivendere gli accessi, manipolare le campagne esistenti, attivare annunci fraudolenti o sfruttare i metodi di pagamento associati per transazioni non autorizzate. I danni alle aziende includono perdita di fondi, compromissione della reputazione, blocco degli account pubblicitari e coinvolgimento in attività fraudolente difficili da distinguere da iniziative legittime. Le campagne osservate sfruttano inoltre finestre di autenticazione legate a Google Workspace, un elemento critico perché permette di accedere a un intero ecosistema di applicazioni aziendali attraverso un’unica identità compromessa. Gli attaccanti monitorano costantemente i movimenti delle vittime, osservano transazioni sospette e adattano le tecniche per massimizzare l’impatto.

Indicatori di compromissione particolarmente rilevanti

Gli indicatori di compromissione emersi rivelano schemi ricorrenti che facilitano l’identificazione della campagna. Le pagine Calendly false presentano URL che integrano nomi delle vittime o riferimenti ai brand impersonati. Le email multistadio provengono da identità contraffatte, spesso ricreate usando foto e dati estratti da LinkedIn. Pagine AiTM mostrano contenuti solo dopo la verifica del dominio email, una caratteristica unica che distingue questa campagna da molte altre. Ulteriori segnali comprendono pop-up Browser-in-the-Browser, CAPTCHA implementati per conferire legittimità alle pagine, blocchi anti-analisi che impediscono l’accesso da IP associati a tool investigativi e linguaggio urgente utilizzato nelle esche lavorative. Gli investigatori evidenziano come molti URL vengano creati e rimossi rapidamente, rendendo inefficaci approcci basati esclusivamente su IoC statici. La campagna evolve, cambia e si adatta, e gli indicatori diventano spesso specifici per la vittima, soprattutto laddove i link includono dettagli personali.

Difese contro il phishing basato su Calendly

Le organizzazioni rispondono alla campagna attraverso un insieme di misure che consistono in formazione costante, strumenti anti-phishing e monitoraggio degli account più esposti. I dipendenti imparano a riconoscere finte offerte di lavoro, sospettare di email troppo personalizzate e verificare ogni link Calendly ricevuto inatteso. Le soluzioni di sicurezza rilevano tentativi AiTM e anomalie legate a sessioni sospette, mentre gli strumenti basati su browser identificano tecniche come Browser-in-the-Browser. Le aziende monitorano con particolare attenzione gli account dedicati agli annunci pubblicitari, poiché ogni accesso anomalo rappresenta un potenziale segnale di compromissione. Vengono adottate forme di autenticazione più robuste, sistemi di analisi comportamentale e restrizioni sulle autorizzazioni cross-IdP per ridurre la superficie d’attacco. La consapevolezza della crescente sofisticazione nel phishing diventa un aspetto cruciale, poiché gli attaccanti utilizzano intelligenza artificiale per generare messaggi verosimili e per automatizzare la fase di targeting. Nel 2025 la minaccia risulta quindi dinamica, adattiva e orientata all’identità, con una campagna Calendly che rappresenta uno degli esempi più emblematici di questo nuovo paradigma.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.