L’ecosistema digitale del 2025 affronta una duplice minaccia che colpisce sistemi Windows e siti WordPress, evidenziando quanto la sicurezza informatica rimanga vulnerabile anche su piattaforme mature e diffuse. Da un lato, Microsoft patcha in modo silenzioso la vulnerabilità critica CVE-2025-9491, un difetto nei file LNK sfruttato per anni da gruppi APT per eseguire codice remoto nascosto. Dall’altro, attaccanti sfruttano attivamente la vulnerabilità CVE-2025-8489 nel plugin King Addons per creare account amministratore non autenticati, mettendo a rischio oltre 10.000 siti. L’impatto congiunto di queste falle coinvolge utenti privati, enti pubblici e aziende, amplificando rischi strutturali e operativi. Queste minacce mostrano come difetti annidati in componenti quotidiani — dai file LNK agli addon WordPress — possano diventare vettori per campagne globali, spionaggio e takeover completi dei siti. Gli esperti raccomandano patch immediate, audit degli account sospetti e rafforzamento delle difese endpoint e cloud.

Vulnerabilità Windows LNK e patch silenziosa

La vulnerabilità CVE-2025-9491 colpisce il modo in cui Windows gestisce il campo Target dei file LNK. Gli attaccanti mascherano comandi malevoli utilizzando spazi bianchi e caratteri che vengono troncati nell’interfaccia grafica, mostrando all’utente solo i primi 260 caratteri. Questa invisibilità rende i file LNK perfetti per esecuzioni remote non rilevate, un vettore utilizzato da almeno 11 gruppi statali provenienti da Cina, Russia, Iran e Corea del Nord. Secondo ricercatori di Threat Intelligence, il difetto è stato sfruttato attivamente sin dal 2017. Gruppi come XDSpy lo hanno utilizzato per distribuire payload come XDigo, mentre attaccanti cinesi lo hanno impiegato per installare PlugX in attacchi contro ambasciate europee. Nonostante la gravità, Microsoft inizialmente classifica la vulnerabilità come dipendente da interaction utente e non pubblica una patch immediata.

Solo a novembre 2025, in modo non annunciato, Microsoft modifica Windows affinché mostri l’intero contenuto del Target, neutralizzando la tecnica di offuscamento. Parallelamente, introduce blocchi per file LNK provenienti da fonti non attendibili nelle app Office. Questa vulnerabilità ottiene punteggi CVSS 7.8 e CVSS 7.0, riflettendo la combinazione di impatto alto e necessità di interazione minima. Gli esperti definiscono la correzione “una patch silenziosa che arriva troppo tardi”, dato l’utilizzo consolidato da parte di più gruppi APT.

Exploit attivi su plugin WordPress King Addons

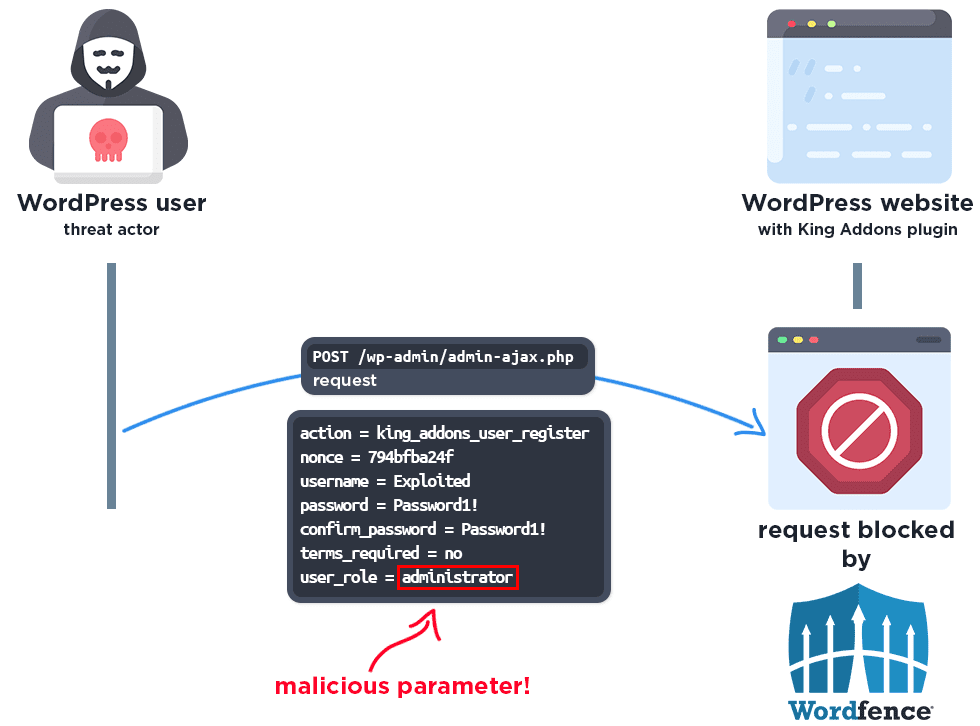

La seconda minaccia riguarda il plugin King Addons per Elementor, colpito dalla vulnerabilità critica CVE-2025-8489, che consente a un attaccante non autenticato di creare un account amministratore tramite una semplice richiesta verso /wp-admin/admin-ajax.php. Il problema risiede nella funzione handle_register_ajax(), che non applica alcuna restrizione sul ruolo assegnato al nuovo utente. Basta specificare “administrator” nel parametro della richiesta. Wordfence registra oltre 48.400 tentativi di exploit dal 31 ottobre 2025, con nuove ondate significative il 9 novembre. Gli IP più attivi includono 45.61.157.120 e 182.8.226.228, collegati a botnet e attori sconosciuti. Il plugin è vulnerabile nelle versioni 24.12.92 fino a 51.1.14, mentre la patch arriva solo con la versione 51.1.35, rilasciata il 25 settembre 2025. Molti siti, tuttavia, non hanno ancora aggiornato. Gli attaccanti che ottengono accesso amministratore installano plugin malevoli, alterano pagine, reindirizzano traffico verso siti fraudolenti o eseguono attività di spam. Le valutazioni di rischio attribuiscono alla falla un punteggio CVSS 9.8, classificandola come una vulnerabilità da sfruttare immediatamente.

L’impatto delle vulnerabilità su sistemi diffusi

Le due vulnerabilità colpiscono contesti completamente diversi ma ugualmente critici:

Windows, utilizzato a livello globale su desktop, laptop e ambienti enterprise;

WordPress, che alimenta oltre il 40% dei siti Internet.

Nel caso LNK, i rischi includono spionaggio, furto dati e compromissioni persistenti su reti governative e corporate. Nel caso King Addons, i rischi includono takeover funzionali, perdite economiche, diffusione di malware ai visitatori e danni reputazionali.

L’impatto è sistemico, perché entrambe le tecnologie sono profondamente radicate nel tessuto digitale quotidiano. La combinazione di exploit attivi, patch ritardate e ampio bacino di utenza crea un terreno ideale per campagne su larga scala. Le organizzazioni colpite devono affrontare costi ingenti di recovery e monitoraggio, mentre esperti di sicurezza avvertono che questi attacchi rappresentano solo l’inizio di un’ondata più ampia di sfruttamento su componenti legacy.

Raccomandazioni per mitigare i rischi

Le misure essenziali raccomandate dai CERT e dagli analisti includono:

- aggiornare Windows con le patch di novembre 2025 e versioni successive;

- evitare l’apertura di file LNK provenienti da allegati email o archivi sconosciuti;

- implementare soluzioni endpoint con capacità anti-exploit;

- ispezionare e auditare i permessi degli account admin su WordPress;

- aggiornare immediatamente King Addons alla versione 51.1.35 o superiore;

- abilitare MFA per tutti gli account amministrativi;

- disabilitare la registrazione utenti quando non necessaria;

- utilizzare firewall applicativi come Wordfence per monitoraggio e blocchi in tempo reale.

Queste misure mitigano exploit attivi, ma gli esperti ricordano che la postura difensiva deve ormai essere proattiva, orientata al rilevamento precoce di comportamenti anomali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.