La FTC impone a Illuminate Education l’eliminazione dei dati scolastici non necessari dopo una violazione che nel 2021 ha esposto 10 milioni di studenti, mentre Freedom Mobile in Canada conferma un accesso non autorizzato tramite un account di un subcontractor. Nel primo periodo emergono i punti chiave: la lunga lista di errori di sicurezza attribuiti a Illuminate, la violazione mirata contro Freedom, l’evoluzione del ransomware DragonForce in un vero e proprio cartello cybercrime collegato a Scattered Spider, e la conferma che i settori education e telecomunicazioni rimangono tra i più vulnerabili. La maturazione di gruppi criminali cooperativi complica in modo significativo le difese, richiedendo autenticazione resistente al phishing, EDR esteso, gestione rigorosa delle credenziali e rapide procedure di incident response. Questi episodi mostrano come negligenza, accessi di terze parti e ingegneria sociale evoluta rappresentino i vettori predominanti delle intrusioni del 2025.

Accordo FTC con Illuminate: eliminazione dati e multe

La FTC annuncia un accordo con Illuminate Education dopo un’indagine che conferma gravi carenze di sicurezza in un breach del 2021. Illuminate gestisce servizi cloud per scuole K-12, raccogliendo dati altamente sensibili come performance scolastiche, valutazioni, comportamenti e informazioni personali degli studenti. Le indagini rivelano assenza di controlli di accesso, mancato monitoraggio delle vulnerabilità e persino archiviazione dei dati in chiaro fino al gennaio 2022, una pratica incompatibile con qualsiasi standard di settore. L’attacco avviene sfruttando le credenziali di un ex dipendente inattivo da oltre tre anni, permettendo a un attore sconosciuto di accedere e esfiltrare dati da database ospitati su cloud di terze parti. L’incidente colpisce 10,1 milioni di studenti, riguardando email, indirizzi, date di nascita e record accademici. Illuminate ignora più avvisi dei vendor sulle vulnerabilità, a dimostrazione di una governance tecnica insufficiente. La società aveva inoltre rappresentato nei contratti pratiche di sicurezza superiori allo standard del settore, menzionando falsamente crittografia e controlli avanzati. La FTC ordina l’eliminazione dei dati non necessari, l’adozione di un programma di sicurezza strutturato, la pubblicazione di uno schedule di retention e il divieto di misrepresentations future. Illuminate deve notificare la FTC in caso di ulteriori segnalazioni di breach ad altre autorità. Le violazioni del provvedimento comportano una multa potenziale fino a 47.450 euro per singola infrazione, mentre California, Connecticut e New York raggiungono un settlement complessivo da 4,68 milioni di euro. La vicenda rappresenta un caso emblematico dei rischi derivanti dall’inerzia nelle remediation e dal mantenimento di dati sensibili oltre il necessario.

Dettagli del breach Freedom Mobile: accesso tramite subcontractor compromesso

Freedom Mobile, uno dei principali operatori wireless canadesi, rivela un breach avvenuto il 23 ottobre, derivante dal compromesso dell’account di un subcontractor con accesso ai sistemi di gestione utenti. L’azienda blocca rapidamente gli IP malevoli e disattiva gli account sospetti, limitando l’impatto. I dati esposti comprendono nomi, cognomi, indirizzi, date di nascita, numeri di telefono e numeri di account. Non emergono prove di uso improprio delle informazioni, ma Freedom invita i clienti alla massima prudenza contro tentativi di phishing. Il vettore sfruttato dimostra l’importanza delle terze parti nella superficie d’attacco: Freedom, acquisita da Vidéotron nel 2023 e con oltre 2,2 milioni di subscriber, aveva già subito un breach nel 2019 tramite un vendor che aveva lasciato un database di supporto non protetto. Gli incidenti mostrano come catene esternalizzate e credenziali rubate possano generare compromissioni ricorrenti. L’azienda ribadisce che l’infrastruttura core non è stata colpita, ma avvia ulteriori controlli su accessi privilegiati e protocolli di autenticazione per prevenire ricorrenze.

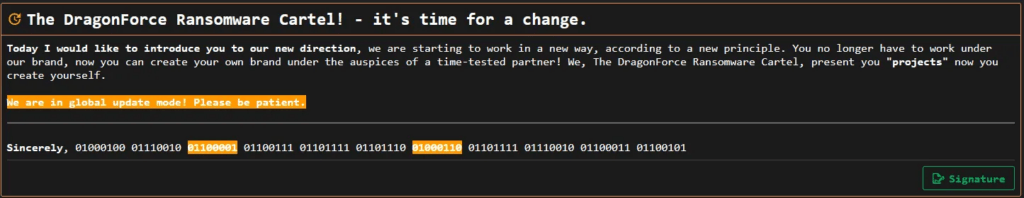

Analisi DragonForce: evoluzione di un ransomware in cartello cybercrime

Il gruppo DragonForce, attivo dal 2023, evolve in un cartello ransomware che combina strumenti tecnici avanzati con un modello economico aggressivo tipico del ransomware-as-a-service. La nuova variante sfrutta driver vulnerabili come truesight.sys per disattivare protezioni avanzate, e utilizza componenti come rentdrv2.sys per terminare processi protetti ed eludere EDR. Il codice integra fix su vulnerabilità note nello schema di encryption, richiamando falle precedentemente documentate in analisi pubbliche collegate ad Akira. DragonForce pubblica sul proprio leak site dettagli su vittime di alto profilo, tra cui Marks & Spencer, e incrementa operazioni globali grazie a una rete di affiliati. Il gruppo incentiva la partecipazione offrendo l’80% dei profitti agli affiliati, abbassando la barriera di ingresso e favorendo una proliferazione di attacchi. Il loro encryptor deriva da una versione modificata del codice Conti v3, dopo un periodo di utilizzo del builder compromesso di LockBit 3.0.

Il driver tecnico non è l’unico aspetto rilevante: DragonForce si allea con Scattered Spider, uno degli attori di initial access più sofisticati del panorama attuale. Questa cooperazione rappresenta un modello ibrido estremamente pericoloso, dove Scattered Spider eccelle nel penetrare reti enterprise attraverso ingegneria sociale, MFA fatigue, SIM swapping, impersonificazione dello staff e uso di strumenti OSINT, mentre DragonForce fornisce capacità ransomware scalabili, encryptor personalizzabili e infrastruttura di supporto.

Connessione Scattered Spider – DragonForce: tattiche e impatti congiunti

Scattered Spider agisce come broker di accesso iniziale per DragonForce, impersonando dipendenti, convincendo il supporto tecnico a resettare credenziali e registrando nuovi device MFA a proprio nome. Una volta dentro, installa strumenti di remote monitoring come ScreenConnect, AnyDesk, TeamViewer e Splashtop, crea persistenza tramite registrazione del proprio device e conduce una reconnaissance completa di SharePoint, repository credenziali, backup server, VPN documentate e sistemi AWS attraverso Systems Manager Inventory. I dati raccolti vengono centralizzati tramite tool ETL ed esportati verso servizi controllati come MEGA o bucket Amazon S3, preparandone l’esfiltrazione finale. Una volta pronto il terreno, DragonForce distribuisce il ransomware su sistemi Windows, Linux ed ESXi, eseguendo crittografia rapida e coordinata. Il risultato è un attacco multistadio e cooperativo, in cui più attori specializzati combinano competenze diverse per massimizzare danno e riscatto. Questa cartellizzazione del cybercrime rende le difese tradizionali più difficili da applicare, poiché i segnali da intercettare appartengono a ecosistemi di minacce differenti ma interdipendenti.

Implicazioni e best practice contro minacce ibride

Professionisti e responsabili IT rivedono le strategie difensive alla luce di operazioni sempre più coordinate. La priorità diventa l’uso di MFA resistente al phishing, come passkey o token FIDO2, per contrastare il social engineering avanzato. Le organizzazioni adottano EDR con capacità di blocco driver vulnerabili, monitorano l’installazione di RMM non autorizzati, verificano costantemente le credenziali di ex dipendenti e migliorano i processi di patching. L’esempio di Illuminate mostra come ignorare avvisi critici porti a danni sistemici, mentre il caso Freedom conferma l’importanza di una gestione rigorosa dei fornitori terzi. L’evoluzione di DragonForce e Scattered Spider mostra invece che il cybercrime moderno si basa su specializzazione, cooperazione e modularità operativa. Le organizzazioni rafforzano la formazione del personale su phishing e tentativi di impersonificazione, monitorano anomalie nei login e preparano piani di risposta immediata per limitare esfiltrazioni e tempi di permanenza degli attaccanti. Questi eventi globali accelerano la maturazione delle strategie di sicurezza, orientandole verso un modello più proattivo, integrato e resiliente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.