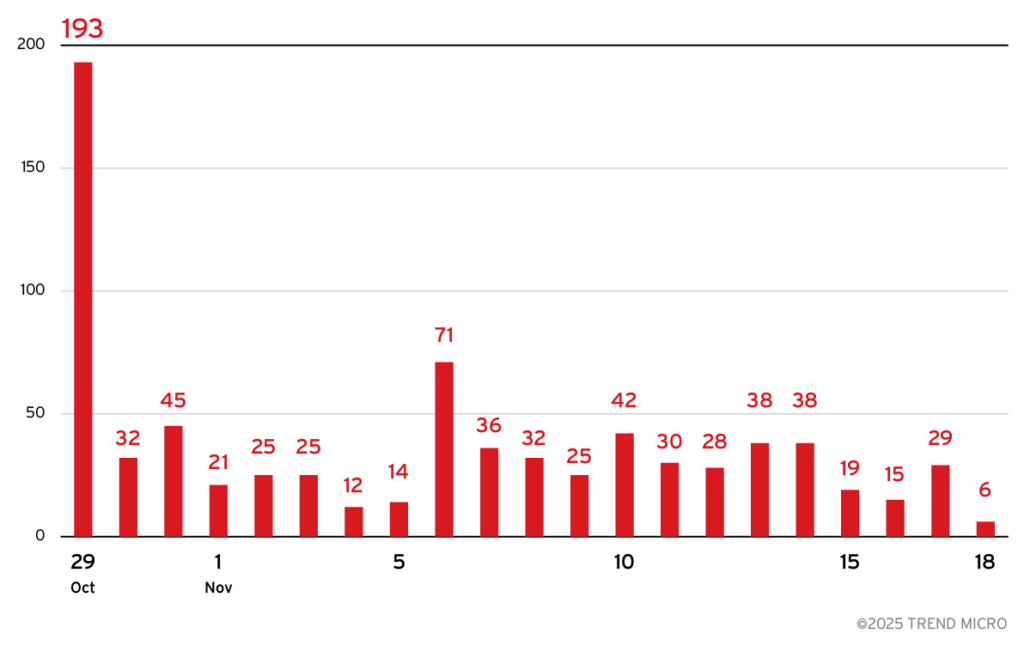

La campagna ValleyRAT emerge come una delle operazioni malware più mirate degli ultimi mesi, sfruttando finti documenti di reclutamento, ingegneria sociale avanzata e un abuso strategico di Foxit PDF Reader per ingannare chi cerca lavoro. I criminali distribuiscono archivi compressi con nomi credibili come Overview_of_Work_Expectations.zip o Candidate_Skills_Assessment_Test.rar, costruiti per colpire un target psicologicamente vulnerabile. All’interno, un eseguibile con l’icona autentica di Foxit illude l’utente di aprire un semplice PDF. In realtà, questa esca esegue un payload nascosto che avvia il trojan ValleyRAT, capace di sottrarre password, dati finanziari, informazioni di navigazione e credenziali salvate nei browser. La campagna, analizzata dai ricercatori di Trend Micro, mostra un picco significativo a fine ottobre, segnalando una distribuzione su larga scala e una pericolosa evoluzione delle tattiche di social engineering.

Catena di infezione ValleyRAT

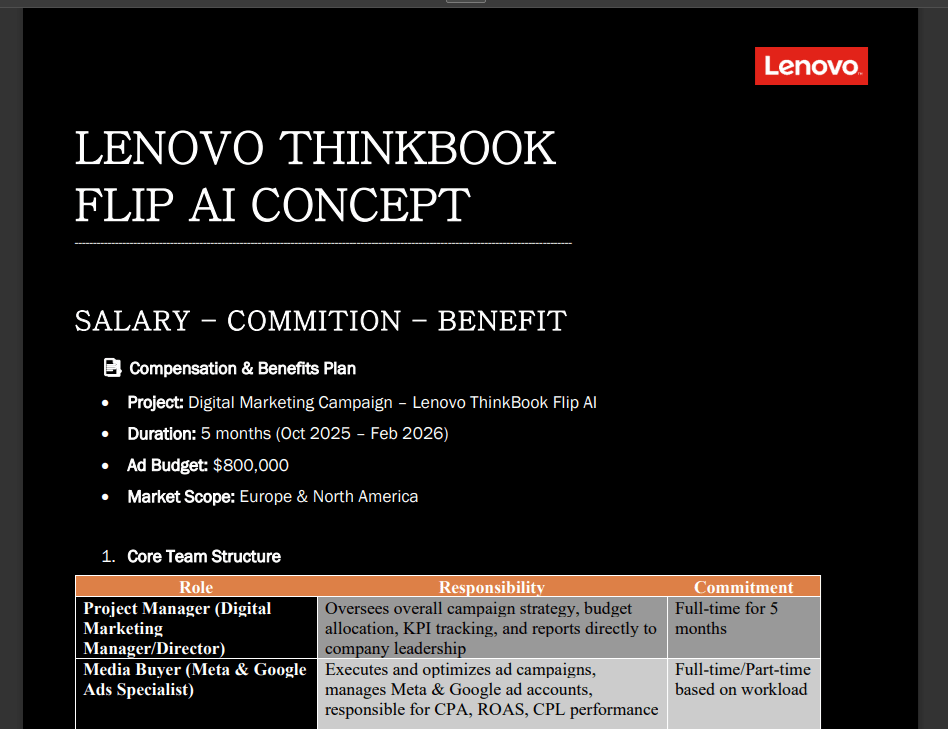

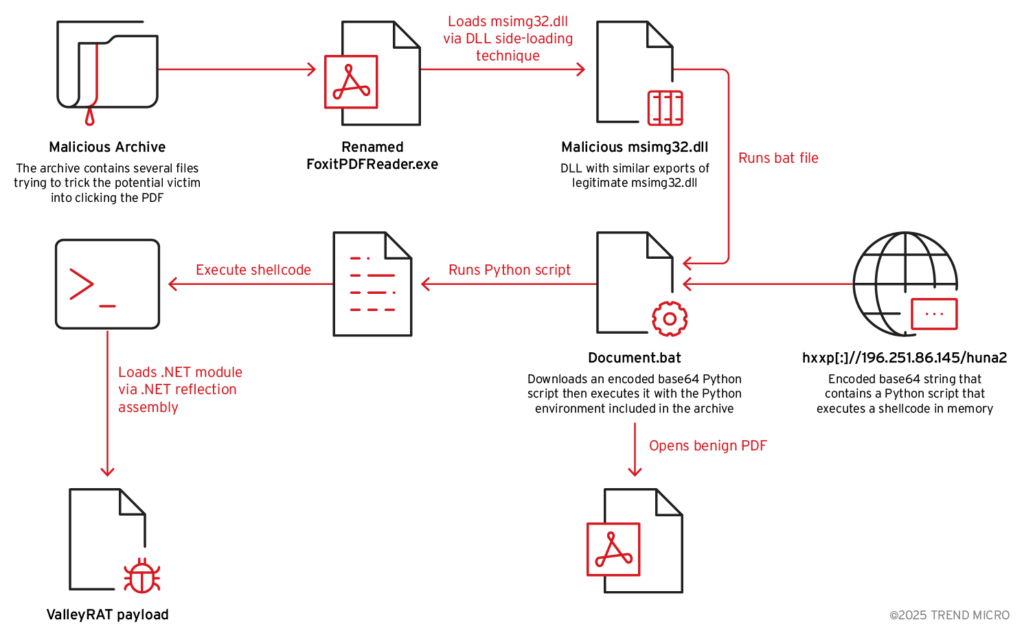

La catena di infezione è orchestrata con una precisione che sfrutta tanto il comportamento umano quanto i meccanismi interni di Windows. Le vittime, convinte di scaricare materiali per candidature o valutazioni professionali, estraggono archivi che contengono un finto eseguibile Foxit. Aprendolo, gli utenti visualizzano effettivamente un documento decoy con dettagli credibili di una posizione di lavoro, mentre in background si avvia la parte invisibile dell’attacco.

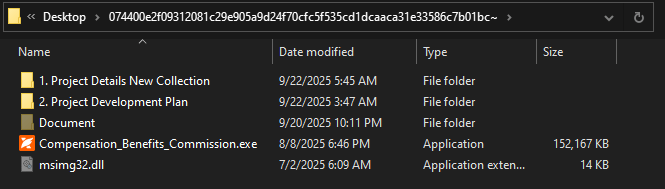

La chiave dell’infezione risiede nel side-loading della DLL msimg32.dll, tecnica che permette alla libreria malevola di essere caricata automaticamente al posto di quella legittima. Questa DLL esegue uno script batch che estrae da file camuffati un interprete Python nascosto, senza alcuna dipendenza esterna. Python esegue uno script aggiuntivo che scarica shellcode remoto, il quale infine deploya il trojan ValleyRAT vero e proprio. Una volta operativa, la minaccia avvia i propri meccanismi di persistenza tramite registry, comunica con server di comando e controllo, sottrae credenziali, registra digitazioni e invia agli attaccanti tutti i dati sensibili raccolti. La raffinatezza del decoy permette agli utenti di rimanere ignari dell’infezione mentre il malware si consolida nel sistema.

Questa strategia sfrutta la pressione emotiva legata alla ricerca di lavoro, spingendo molti a ignorare verifiche basilari sugli allegati. Il comportamento silenzioso del malware e l’uso di tecniche con footprint ridotto evitano attivamente rilevamenti antivirus nelle fasi iniziali, contribuendo alla diffusione rapida osservata dai ricercatori.

Abuso di Foxit PDF Reader nel side-loading

L’elemento tecnico più rilevante della campagna è l’abuso deliberato di Foxit PDF Reader, scelto perché noto, diffuso e associato mentalmente a contenuti innocui. Gli attori minacciosi rinominano il proprio eseguibile per imitare Foxit e includono l’icona ufficiale, garantendo un elevato tasso di apertura.

Quando l’utente avvia il file, Windows applica il suo normale ordine di ricerca delle librerie e carica la msimg32.dll malevola collocata nella stessa directory dell’eseguibile. Questo comportamento legittimo del sistema operativo viene trasformato in un vettore stealth che non richiede vulnerabilità né exploit complessi.

La DLL attiva un batch script che scompone l’ambiente di infezione: crea cartelle temporanee, estrae un Python incorporato e lancia script offuscati. Lo shellcode risultante opera interamente in memoria, riducendo il numero di artefatti sul disco e quindi la visibilità ai sistemi di difesa. Successivamente, ValleyRAT si installa nei punti chiave del sistema, modifica il registro per la persistenza e avvia il monitoraggio dell’attività utente. L’utilizzo di Foxit come esca aumenta la credibilità del file e riduce i sospetti. Il documento decoy rafforza ulteriormente la narrazione, distraendo gli utenti mentre la catena di infezione si sviluppa. Questa combinazione di familiarità, social engineering e tecniche di esecuzione laterale rende la campagna particolarmente insidiosa.

Comportamento del malware ValleyRAT

Una volta installato, ValleyRAT concede agli attaccanti un controllo remoto completo sul sistema della vittima. Il trojan monitora costantemente attività e input, cattura keystroke, sottrae contenuti dalla clipboard, estrae cookie di sessione, individua credenziali salvate nei browser e può persino cercare dati relativi a wallet crypto o informazioni bancarie. Il malware impiega tecniche anti-forensic, come la modifica dei timestamp dei file e la cancellazione di log, per coprire le tracce. Utilizza protocolli di comunicazione criptati e, in alcuni casi, algoritmi di generazione dinamica dei domini che rendono più difficile bloccare i server di comando e controllo. Gli attaccanti possono inviare plugin aggiuntivi, estendendo il set di funzionalità con moduli per screenshot, accesso ai processi, registrazione audio, esecuzione di comandi arbitrari e furto approfondito di credenziali. ValleyRAT è progettato per rimanere operativo a lungo, resistendo ai riavvii e tentando di diffondersi nella rete locale per rubare ulteriori informazioni aziendali. La campagna osservata da Trend Micro dimostra una continua evoluzione, con nuove lure basate sul tema dell’impiego e ondate di email sempre più realistiche. Le vittime includono non solo privati cittadini, ma anche professionisti HR e utenti aziendali che gestiscono documenti legati alle assunzioni. Il malware rappresenta una minaccia concreta alla privacy, alla sicurezza personale e ai dati finanziari, oltre che ai sistemi aziendali.

Impatto sulla sicurezza e raccomandazioni

L’impatto di ValleyRAT è significativo e si estende oltre il singolo dispositivo infetto. Il furto di credenziali porta spesso a furti d’identità, accesi fraudolenti e compromissioni di account critici. Le aziende rischiano data breach secondari se dipendenti o collaboratori aprono gli allegati infetti su laptop aziendali, mentre i job seekers possono subire una compromissione dei propri dati personali in un momento particolarmente delicato. La campagna fa leva sulla fiducia implicita nei processi di selezione del personale e sulla vulnerabilità psicologica di chi cerca lavoro. Per mitigare i rischi, è essenziale una maggiore consapevolezza sulle tattiche di phishing, verifiche rigorose dei mittenti, scansioni antivirus aggiornate e un controllo più attento sugli allegati compressi provenienti da email non richieste. Le aziende devono implementare filtri più severi, politiche che bloccano l’esecuzione di file binari da archivi ZIP e sistemi EDR che rilevino side-loading anomalo. Nonostante ValleyRAT rimanga una minaccia attiva e in evoluzione, la combinazione di educazione dell’utente, monitoraggio proattivo e strumenti di sicurezza avanzati riduce significativamente la superficie di attacco. La campagna dimostra quanto la convergenza tra ingegneria sociale e tecniche tecniche stealth possa compromettere anche utenti esperti, sottolineando l’importanza di una difesa multilivello e della vigilanza costante.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.