Il malware Brickstorm rappresenta una delle minacce più avanzate oggi note contro VMware vSphere, vCenter, ambienti ESXi e sistemi Windows. Analizzato da CISA, NSA e Canadian Cyber Centre attraverso otto campioni distinti, il backdoor è attribuito con alta confidenza ad attori della Repubblica Popolare Cinese, impegnati in operazioni di persistence a lungo termine su infrastrutture critiche. La campagna osservata mostra compromissioni durate dalla primavera 2024 fino a settembre 2025, con accesso costante ai server vittima, movimento laterale silenzioso ed esfiltrazione continua di dati sensibili. L’operazione poggia su un livello di stealth senza precedenti, favorito dall’abuso di componenti vSphere, configurazioni init modificate, tunneling avanzato e un C2 multilivello che sfrutta DNS-over-HTTPS (DoH) per mimetizzarsi nel traffico legittimo.

Funzionalità del malware Brickstorm

Il cuore di Brickstorm è un’architettura Go-based ELF, progettata per operare su sistemi VMware e Linux con alta resilienza, persistenza autonoma e capacità di riinstallazione. Il malware si comporta come un sistema operativo ombra, offrendo agli attori una serie di funzioni clandestine progettate per rimanere inosservate per mesi.

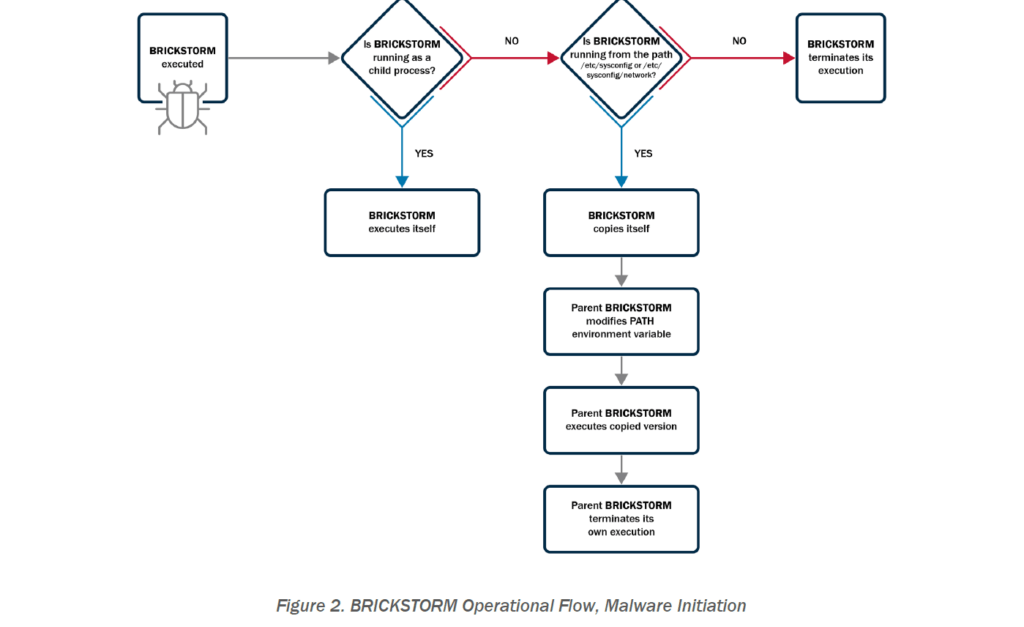

La fase di “initiation” avvia vari controlli sulle variabili ambiente e sul percorso in cui il binario viene eseguito, assicurandosi di non essere in ambienti di analisi o in percorsi non autorizzati. Brickstorm copia se stesso in directory strategiche, manipola il PATH e usa una componente chiamata self-watcher, un processo guardiano che provvede a reinstallare il malware se dovesse essere rimosso. La comunicazione con i server di comando e controllo è costruita su un livello multi-layer crittografato, dove query DNS criptate vengono inviate tramite DoH a resolver pubblici – un espediente che rende difficile identificare la risoluzione dei domini malevoli. Una volta ottenuto l’indirizzo C2, Brickstorm stabilisce una connessione HTTPS, aggiorna la sessione a WebSockets con TLS annidato, esegue handshake multipli e richiede un’autenticazione basata su chiavi hardcoded. Il traffico viene poi multiplexato attraverso Smux e Yamux, mascherando comandi, esfiltrazione e gestione interna come un unico stream.

Il malware implementa diversi handler operativi: un proxy SOCKS per movimento laterale su TCP, UDP e ICMP; un web server camuffato che risponde con HTML, CSS e JavaScript legittimi mentre nasconde endpoint API per file browsing, upload, download e manipolazione; e un command handler che permette l’avvio di shell interattive remote. Campioni avanzati includono anche un modulo Vsock, dedicato agli ambienti virtualizzati, che consente il pivoting e la comunicazione inter-VM senza uscire dal perimetro della macchina fisica, rendendo il traffico quasi impossibile da intercettare. La capacità del malware di generare certificati TLS self-signed completamente in memoria, senza appoggio a CA pubbliche, minimizza ulteriormente la possibilità di intercettazione e di analisi forense dei file.

Consegna e persistenza di Brickstorm

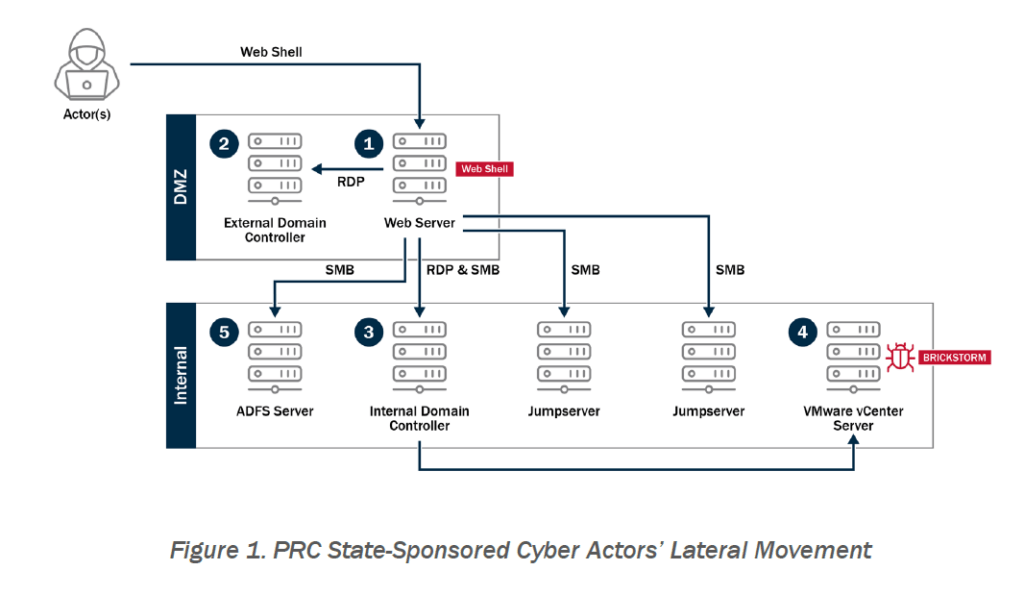

La catena di compromissione ricostruita dalle agenzie rivela un’operazione graduale e metodica. Gli attori iniziano con l’accesso a un web server in DMZ, compromesso tramite una web shell di origine sconosciuta. A partire da questo punto, utilizzano RDP per muoversi lateralmente, sfruttando credenziali di service account poco monitorate. Da qui, acquisiscono il database NTDS.dit dai domain controller, ottenendo credenziali aggiuntive per accedere all’infrastruttura interna. La compromissione più critica avviene al momento dell’accesso a vCenter, dove gli attaccanti elevano i privilegi tramite sudo e depositano il backdoor in percorsi come sysconfig o directory dei binari VMware. Modificando file init, Brickstorm si assicura che il proprio codice venga eseguito a ogni boot del sistema. Alcune varianti, particolarmente avanzate, vengono installate anche in directory legate a Java o componenti ausiliari, sfruttando il PATH manipolato per garantire la priorità di esecuzione. Una volta ottenuto il pieno controllo dell’ambiente VMware, gli attori sono stati osservati mentre clonano snapshot di VM, estraggono credenziali, creano macchine virtuali rogue e le nascondono dalla gestione centrale. Il malware persiste per mesi senza essere rilevato, grazie alla sua capacità di auto-ripristino e al mascheramento del traffico come comunicazione legittima del web server.

Detection e mitigazioni per Brickstorm

Le agenzie pubblicano IOC, signature YARA e rule Sigma progettate per individuare sia i binari Go-based sia le anomalie nei log vCenter. Le signature cercano stringhe e pattern ricorrenti nelle funzioni di init, nei moduli Socks e Web, e nelle chiamate alle infrastrutture DoH. Le Sigma rule analizzano eventi come clonazioni VM sospette, operazioni HTTP inconsuete, user agent anomali, tentativi di manipolazione init, creazione di utenti e comandi eseguiti tramite export o sed. Le raccomandazioni operative includono l’esecuzione delle regole in un SIEM con monitoraggio continuo dei log vCenter, la verifica delle directory sysconfig, l’individuazione di modifiche non autorizzate ai file init e il controllo dei processi Go insolitamente persistenti. Ulteriori strumenti, come i progetti VirtualGhost o script per montare immagini VMware e scansionarle offline, facilitano la caccia delle VM nascoste create dagli attaccanti. Le agenzie enfatizzano anche il ruolo di misure preventive: hardening VMware, inventory completo degli edge device, segmentazione severa delle reti, disabilitazione di RDP e SMB nelle zone DMZ, blocco del traffico DoH non autorizzato, least privilege rigoroso per account di servizio e aggiornamenti costanti a vSphere e componenti associati.

Impatto e response per Brickstorm

Brickstorm consente agli attori statali un controllo totale delle infrastrutture compromesse. Le sue capacità includono esecuzione arbitraria di comandi, gestione file completa, pivoting laterale, esfiltrazione di dati su canali stealth, compromissione di ADFS, esportazione di chiavi crittografiche e potenzialmente la creazione di macchine virtuali invisibili ai sistemi di monitoraggio tradizionali. Le vittime appartengono a settori ad alta criticità, e il livello di stealth raggiunto dal malware pone l’accento sulla necessità di report immediato e condivisione di intelligence. Le agenzie sollecitano l’uso delle piattaforme di segnalazione CISA o Cyber Centre, invitando a fornire non solo i campioni ma anche l’intero contesto d’incidente per facilitare l’analisi. Il report sottolinea come la campagna rispecchi l’evoluzione delle operazioni sponsorizzate dalla RPC, sempre più dipendenti da persistence long-term su infrastrutture strategiche e da framework Go-based modulari, progettati per adattarsi dinamicamente agli ambienti delle vittime.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.