Una nuova ondata di attacchi colpisce migliaia di siti WordPress sfruttando una vulnerabilità RCE nel plugin Sneeit Framework, evidenziata da attività malevole subito dopo la disclosure. Il difetto, identificato come CVE-2025-6389, consente agli attori ostili di creare account amministrativi e distribuire backdoor PHP persistenti tramite esecuzione di codice arbitrario. L’impatto riguarda oltre 1.700 installazioni, con sfruttamenti attivi dal 24 novembre 2025. Parallelamente emergono due criticità aggiuntive: un gap nel guest access di Microsoft Teams, capace di aggirare le protezioni Defender, e una modifica dell’interfaccia di Windows 11 che confonde gli utenti eliminando l’icona della password. La convergenza di questi elementi mostra un panorama in cui vulnerabilità software, modelli architetturali e design UI incidono simultaneamente sulla sicurezza digitale.

Cosa leggere

Sfruttamento attivo della vulnerabilità RCE nel plugin Sneeit

Gli attacchi contro Sneeit Framework derivano da una gestione errata dell’input nella funzione sneeit_articles_pagination_callback, che inoltra parametri non validati a call_user_func, permettendo l’esecuzione di funzioni PHP arbitrarie. La campagna utilizza l’endpoint wp-admin/admin-ajax.php per inviare payload mirati che creano l’utente “arudikadis” tramite wp_insert_user. Con privilegi elevati gli attaccanti caricano file come tijtewmg.php, che apre l’accesso remoto, e xL.php, una shell avanzata in grado di leggere, modificare e cancellare file, eseguire scansioni ricorsive delle directory e gestire archivi ZIP.

La catena offensiva include componenti aggiuntivi come canonical.php, a.php e simple.php, mentre up_sf.php scarica ulteriori backdoor dal dominio racoonlab.top, insieme a file .htaccess modificati per consentire l’esecuzione PHP nelle cartelle di upload. Le versioni vulnerabili arrivano fino alla 8.3, con patch correttiva 8.4 distribuita l’8 agosto 2025.

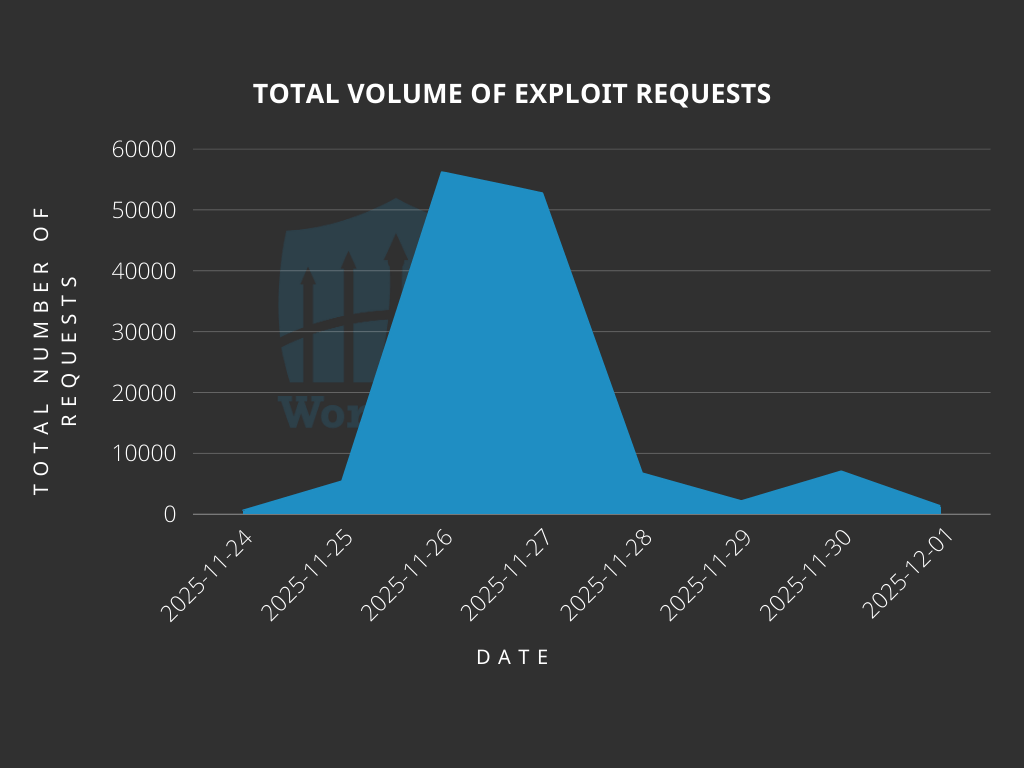

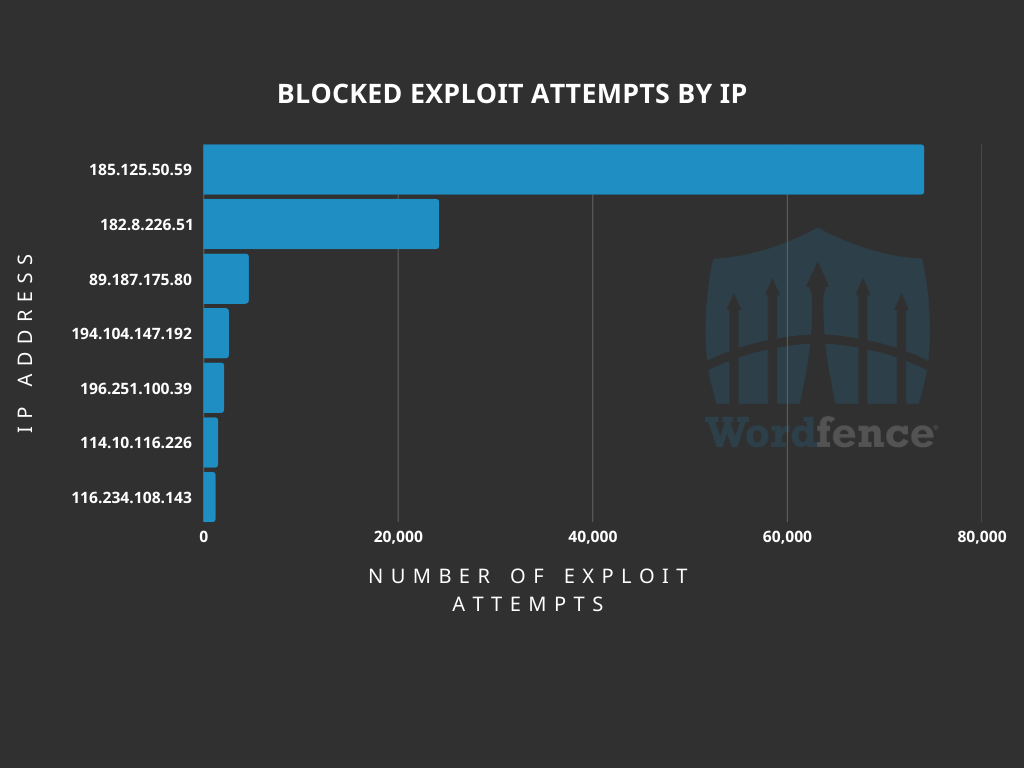

Dopo la disclosure, Wordfence registra 131.000 tentativi bloccati e oltre 15.381 attacchi in 24 ore, con IP provenienti da Turchia, Cina, Russia, Regno Unito e Sudafrica. La sequenza mostra una dinamica multi-step, caratterizzata da escalation di privilegi, manipolazione server e persistente controllo remoto.

Gap di sicurezza nel guest access di Microsoft Teams

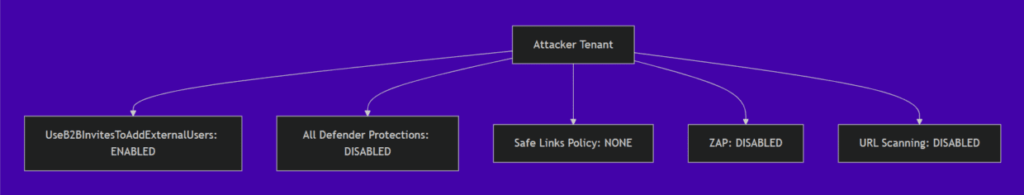

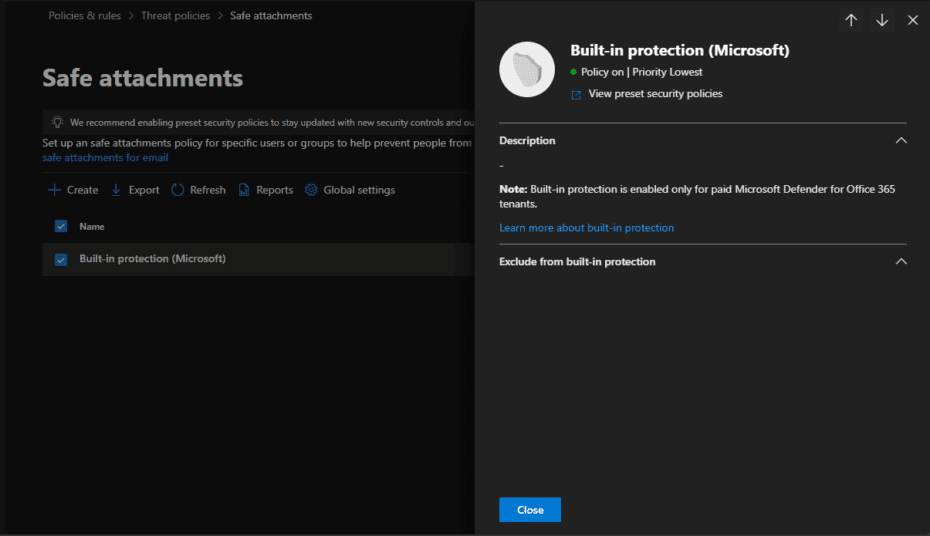

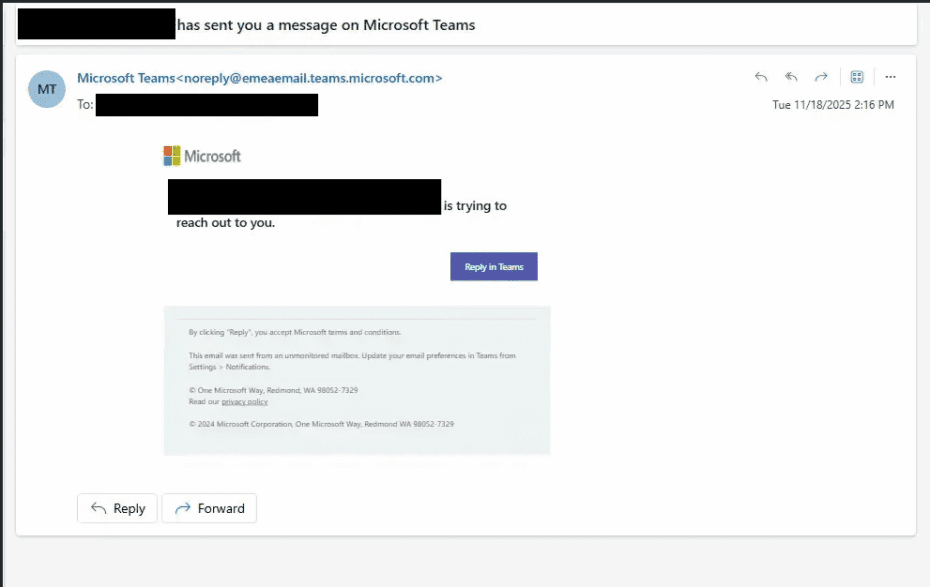

Una seconda criticità riguarda Microsoft Teams, dove la gestione del guest access espone gli utenti alla perdita delle difese di Defender per Office 365 quando accettano un invito proveniente da un tenant esterno. Gli attaccanti creano tenant malevoli con licenze base come Teams Essentials o Business Basic, prive di protezioni avanzate.

Gli inviti inviati tramite l’infrastruttura Microsoft aggirano controlli SPF, DKIM e DMARC, atterrano in inbox legittime e inducono la vittima ad accedere a un ambiente dove Safe Links e Safe Attachments non risultano attivi.

All’interno del tenant ostile vengono inviati link di phishing e allegati infetti, con assenza di logging utile all’organizzazione originaria. La catena descritta da Rhys Downing evidenzia come il rollout della funzione chat con chiunque, attivata da novembre 2025 e destinata a diventare globale nel gennaio 2026, ampli la superficie di attacco. Il fenomeno coinvolge aziende di settori sensibili, dove una singola accettazione di invito può generare una compromissione completa del flusso comunicativo.

Modifiche a Windows 11 complicano l’accesso degli utenti

L’ultima criticità deriva da una modifica introdotta in Windows 11 con l’update KB5064081 build 26100.5074, successivamente esteso alle versioni 24H2 e 25H2, che rimuove l’icona della password nel lock screen quando questa rappresenta l’unica modalità di accesso. Il campo rimane disponibile, ma solo passando il cursore sopra l’area invisibile compare il pulsante relativo. L’effetto non influisce sulla sicurezza, ma crea confusione diffusa negli utenti, soprattutto in contesti aziendali, aumentando il numero di ticket al supporto IT. Microsoft giustifica il cambiamento con un tentativo di ridurre elementi ridondanti e semplificare la schermata di accesso, coerente con l’orientamento touch-first del sistema. Tuttavia il redesign impatta pesantemente l’usabilità, con commenti contrastanti tra chi minimizza l’impatto e chi segnala difficoltà nell’individuare il campo nascosto. La società documenta il comportamento e lavora a un fix, mentre gli utenti applicano workaround temporanei come l’aggiunta di un PIN o la selezione manuale del metodo di login quando più opzioni risultano disponibili.

Rischi convergenti e impatto su sicurezza e operatività

I tre casi mostrano come le minacce del 2025 condividano un pattern basato sull’abuso di funzionalità legittime o di cambiamenti progettuali prima che sulla sola presenza di bug. Nel caso di WordPress, un input non validato compromette la piattaforma e consente defacement, furto dati e backdoor persistenti. In Teams, la fiducia implicita negli inviti e l’assenza di protezioni cross-tenant permettono campagne di phishing capaci di eludere difese aziendali complete. In Windows 11, un intervento estetico disorienta gli utenti e aumenta il carico delle strutture di assistenza. La scala d’impatto è significativa: WordPress rappresenta il 43% del web, Teams supera i 300 milioni di utenti e Windows opera su oltre un miliardo di dispositivi. Ogni modifica diventa quindi un evento sistemico, accelerando la necessità di monitoraggio costante, aggiornamenti tempestivi e verifiche approfondite dei flussi di autenticazione o collaborazione. Il 2025 conferma che la sicurezza dipende tanto da scelte architetturali quanto dall’adozione di controlli e patch, e che vulnerabilità, funzionalità e design possono contribuire, con pesi diversi, alla superficie esposta.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.