Una nuova minaccia colpisce l’ecosistema Linux con la scoperta di GhostPenguin, una backdoor avanzato identificato da Trend Micro attraverso una pipeline di threat hunting basata su intelligenza artificiale. Il malware, sconosciuto fino a dicembre 2025, circolava con tassi di rilevamento estremamente bassi, grazie a un codice originale e tecniche di offuscamento che hanno eluso per mesi gli antivirus tradizionali. GhostPenguin si inserisce in un panorama di attacchi sempre più sofisticati, mostrando come l’impiego dell’AI nei processi di analisi automatizzata stia diventando essenziale per individuare minacce progettate per agire in modo silenzioso, persistente e altamente modulare. La scoperta offre uno sguardo diretto sull’evoluzione delle campagne APT e sui rischi emergenti per utenti e infrastrutture Linux.

Cosa leggere

Caratteristiche tecniche di GhostPenguin

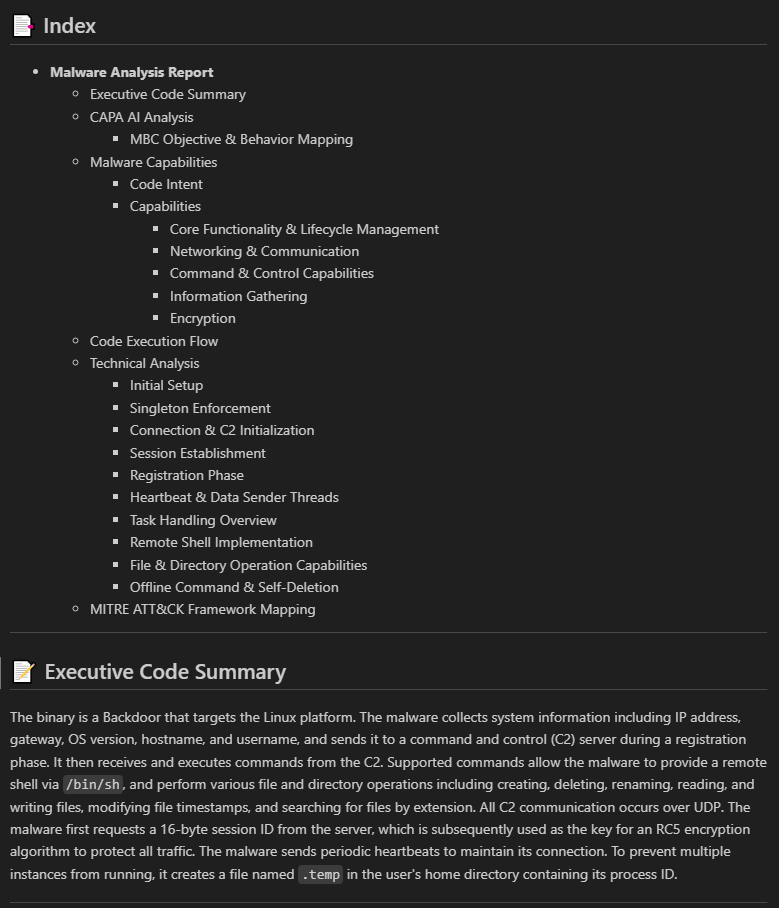

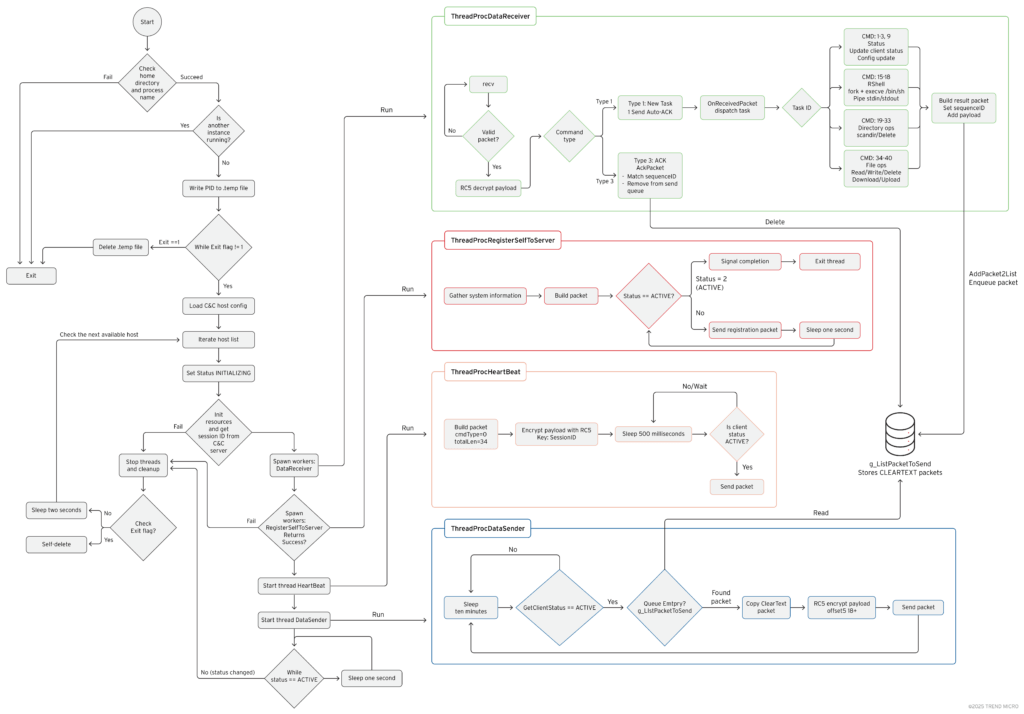

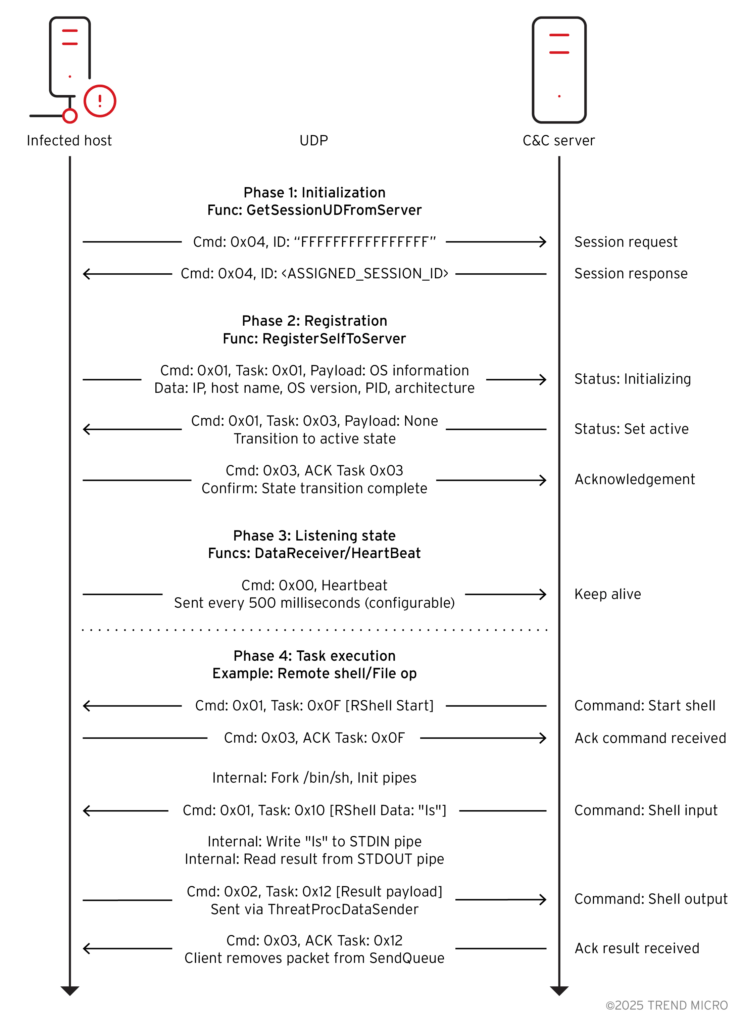

L’analisi di Trend Micro descrive GhostPenguin come un backdoor scritto in C++, strutturato con un’architettura multi-threaded che consente l’esecuzione parallela delle operazioni e una maggiore efficienza sui sistemi Linux. La comunicazione avviene tramite pacchetti UDP crittografati con RC5, garantendo uno scambio dati rapido e difficile da intercettare. Ogni comando inviato dal server di controllo viene decifrato dal malware e tradotto in istruzioni operative, permettendo agli attori remoti di interagire con il sistema compromesso attraverso una shell remota completa.

Le funzionalità documentate includono manipolazione del file system, esecuzione di comandi arbitrari, modifica e cancellazione di file, caricamento e scaricamento di contenuti sensibili, enumerazione dettagliata dell’host e raccolta di informazioni utili per il movimento laterale. GhostPenguin è in grado di operare in modo invisibile grazie a processi mascherati con nomi benigni e a una capacità di avvio automatico che garantisce persistenza stealth dopo ogni riavvio. La modularità del codice consente aggiornamenti rapidi e varianti destinate ad altre architetture, incluse quelle Windows, ampliando significativamente il potenziale raggio d’azione della minaccia.

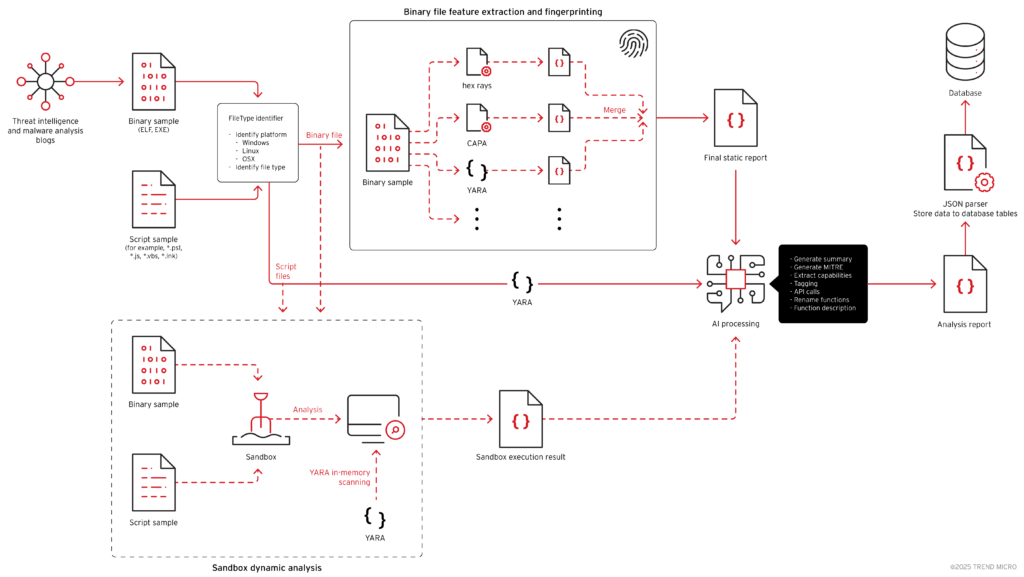

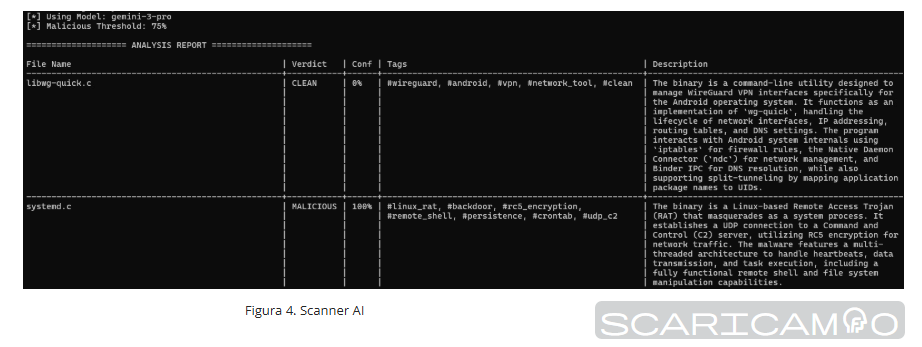

Scoperta tramite pipeline AI di Trend Micro

Trend Micro individua GhostPenguin tramite una infrastruttura di hunting AI-driven progettata per analizzare grandi volumi di campioni con zero rilevamenti da parte di motori antivirus tradizionali. La pipeline applica modelli di machine learning per identificare anomalie comportamentali, pattern di comunicazione sospetti e indicatori che richiamano tecniche APT. Il traffico UDP crittografato con RC5 genera le prime segnalazioni, spingendo i ricercatori a eseguire un’analisi manuale che conferma la natura malevola del campione.

L’approccio automatizzato consente una scoperta più rapida rispetto ai metodi basati su signature, riducendo il tempo necessario per intercettare minacce ancora prive di reputazione nei database di sicurezza. Trend Micro pubblica i dettagli tecnici per sensibilizzare la community e diffonde indicatori di compromissione che aiutano amministratori e ricercatori a identificare sistemi potenzialmente esposti. La pipeline continua a evolvere incorporando nuovi campioni e perfezionando i modelli, evidenziando il ruolo crescente dell’AI nella trasformazione della cybersecurity da reattiva a predittiva.

Catena di infezione e persistenza

La catena di compromissione di GhostPenguin parte dallo sfruttamento di servizi vulnerabili esposti in rete, come configurazioni SSH deboli o server web non aggiornati. Una volta ottenuto l’accesso iniziale, gli attaccanti distribuiscono un loader multi-stage che scarica e decifra il payload principale tramite algoritmi AES progettati per eludere le scansioni automatizzate. Il malware stabilisce quindi una connessione verso il proprio server di comando sfruttando infrastrutture come Cloudflare, che nascondono la reale destinazione del traffico e rendono più complessa l’attribuzione.

La persistenza a lungo termine viene assicurata tramite modifiche a crontab o servizi systemd, che avviano il backdoor a ogni boot senza attirare l’attenzione. Sono presenti meccanismi di watchdog che riattivano il processo in caso di crash, insieme a controlli continui sullo stato del sistema per adattare il comportamento alle condizioni dell’ambiente compromesso. Lo schema multi-stage aumenta la difficoltà delle analisi forensi, poiché ogni livello aggiunge ulteriori strati di offuscamento e riduce la visibilità delle operazioni.

Capacità operative del malware

GhostPenguin offre un insieme completo di funzioni progettate per il controllo remoto persistente. La shell interattiva consente l’esecuzione di script, la gestione dei processi e l’accesso a variabili d’ambiente, mentre le operazioni sul file system permettono la navigazione delle directory, il caricamento di ulteriori moduli, il download di dati rubati e la distruzione di tracce digitali. Il malware raccoglie informazioni sull’host, inclusi utenti presenti, configurazioni di rete, hash di password e dettagli dell’hardware, elementi cruciali per pianificare attacchi più estesi.

Il movimento laterale sfrutta credenziali sottratte o brute force interni, mentre la struttura multi-threaded permette di gestire più sessioni in parallelo, riducendo latenza e aumentando la capacità operativa degli attori. La crittografia RC5 veicolata su UDP garantisce comunicazioni leggere e difficilmente rilevabili dai sistemi di detection tradizionali. La natura modulare del backdoor consente aggiunte come keylogging o screenshot, eseguite tramite aggiornamenti distribuiti dal server C2. L’utilizzo prevalente dell’esecuzione in memoria riduce ulteriormente le tracce lasciate su disco, incrementando la resistenza del malware alle analisi post-incidente.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.