L’emergere del packer Shanya, individuato tra la fine del 2024 e il 2025, segna una svolta critica nel panorama dei ransomware moderni. Il suo ruolo come infrastruttura di offuscamento “professionale” al servizio di gruppi come Akira, Qilin, Medusa e Crytox dimostra quanto l’ecosistema criminale stia adottando logiche industriali per sfuggire al rilevamento degli EDR. Le analisi di Sophos e BleepingComputer confermano che Shanya racchiude payload in DLL di sistema apparentemente legittime e li carica esclusivamente in memoria, mentre il FinCEN segnala oltre 2,1 miliardi di euro di estorsioni ransomware fra il 2022 e il 2024, delineando una minaccia globale, strutturata e redditizia.

Cosa leggere

Origine e tecnica: il packer invisibile in memoria

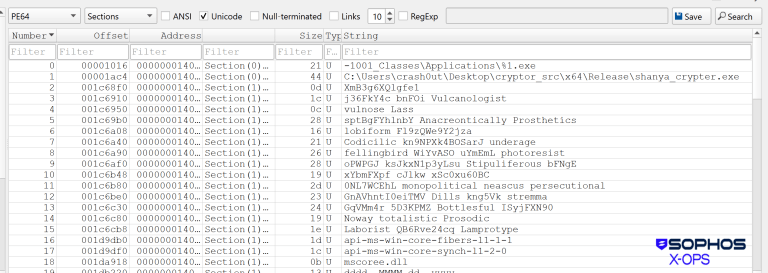

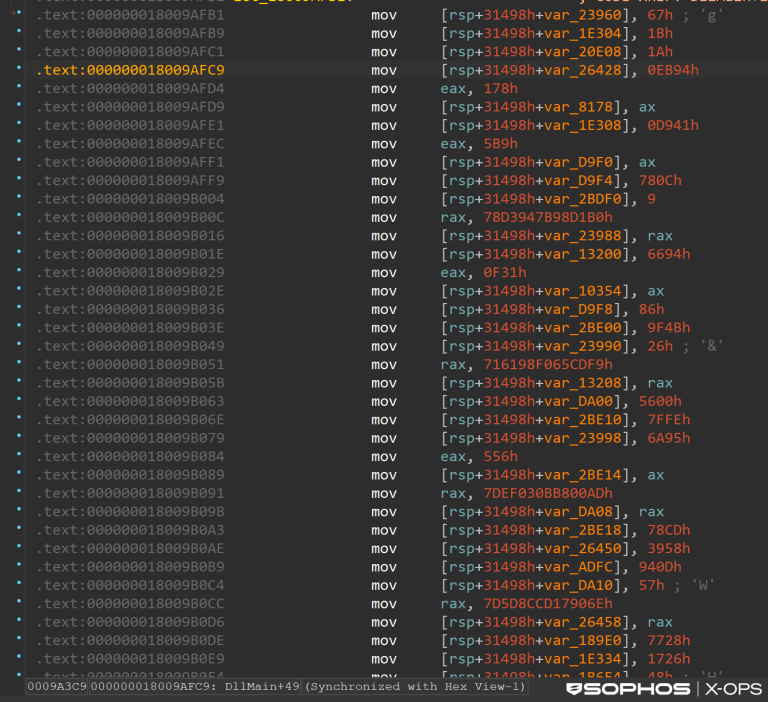

Il servizio Shanya deriva da packer criminali come HeartCrypt e Armillaria, ma li supera nella capacità di generare varianti uniche per ogni cliente, offrendo un vero modello packer-as-a-service. Ogni build cifra il payload con un algoritmo dedicato e lo carica direttamente in memoria tramite tecniche di memory injection, evitando qualsiasi scrittura su disco che potrebbe attivare controlli statici.

Il sistema intercetta funzioni sensibili come RtlDeleteFunctionTable, utilizzandole come sensore anti-sandbox: se rileva debugger, VM o comportamenti anomali, termina immediatamente l’esecuzione. Questa combinazione di offuscamento, cifratura e controllo dell’ambiente rende Shanya uno strumento privilegiato nei kit offensivi dei gruppi ransomware più organizzati.

Akira, Qilin e la tecnica del side-loading

Shanya è già impiegato dai grandi operatori ransomware, con Akira come utilizzatore principale. Il vettore più diffuso è il side-loading di DLL malevole accoppiate a file Windows legittimi. Uno schema osservato spesso prevede l’utilizzo dell’eseguibile consent.exe insieme a una msimg32.dll sostituita con una versione confezionata con Shanya.

Durante l’infezione vengono rilasciati due driver distinti. Il primo è ThrottleStop.sys, firmato ma vulnerabile, che viene sfruttato con la tecnica BYOVD per ottenere privilegi kernel. Il secondo è hlpdrv.sys, un driver non firmato utilizzato per disattivare processi e componenti dei software di sicurezza, disabilitando gli EDR prima che la cifratura abbia inizio. Questa doppia azione permette al ransomware di operare in un contesto praticamente libero da interferenze difensive.

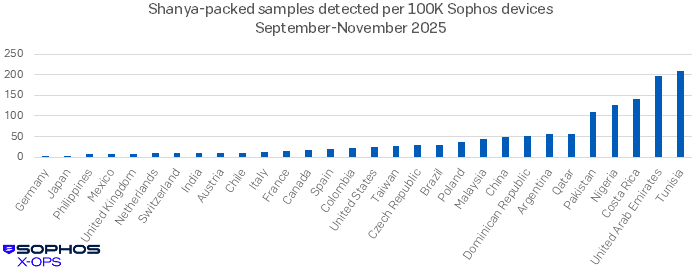

Diffusione globale e campagne ClickFix

I campioni del packer Shanya sono stati identificati in Tunisia, Emirati Arabi Uniti, Costa Rica, Nigeria e Pakistan, con un aumento significativo delle infezioni nel 2025. Il loader inietta i payload dentro copie modificate di shell32.dll, alterando intestazioni e sezioni interne e sfruttando funzioni Windows non documentate come LdrLoadDll, una tecnica quasi invisibile ai controlli tradizionali.

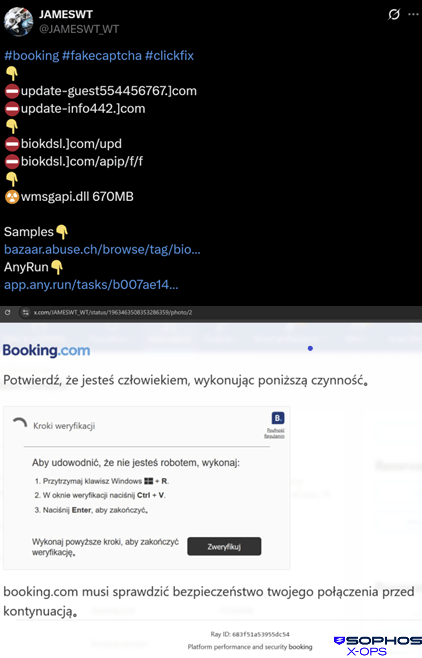

Shanya viene sfruttato anche in campagne ClickFix per distribuire il malware CastleRAT nel settore alberghiero. In questi contesti, script PowerShell scaricano archivi con eseguibili legittimi e DLL manipolate, gonfiate artificialmente fino a 656 MB per sfruttare la cosiddetta file inflation, che induce molti antivirus a ignorare file troppo grandi per motivi di ottimizzazione. Questo metodo consente ai payload di attraversare filtri e scanner automatici senza generare alert.

Ransomware: un business da 2,1 miliardi di euro

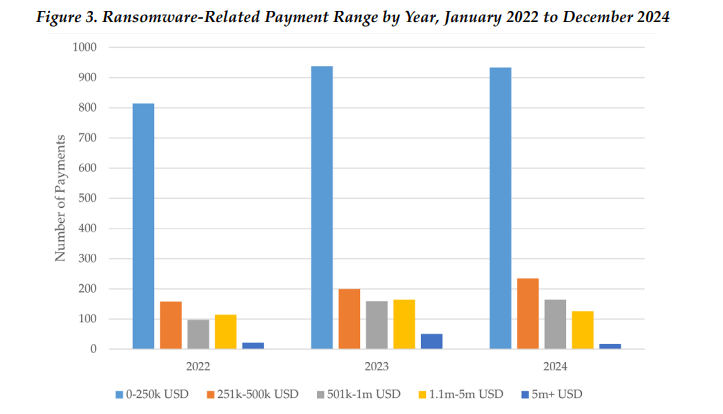

Il report del FinCEN sui trend ransomware 2022-2024 rivela una crescita esponenziale dei ricavi dei gruppi criminali. Solo nel 2023 si registrano 1,1 miliardi di euro in pagamenti da 1.512 incidenti confermati, un aumento del 77% rispetto al 2022. Nel 2024, sebbene le somme scendano a 734 milioni grazie alle operazioni contro ALPHV/BlackCat e LockBit, il riscatto medio cresce da 124.000 a 175.000 euro.

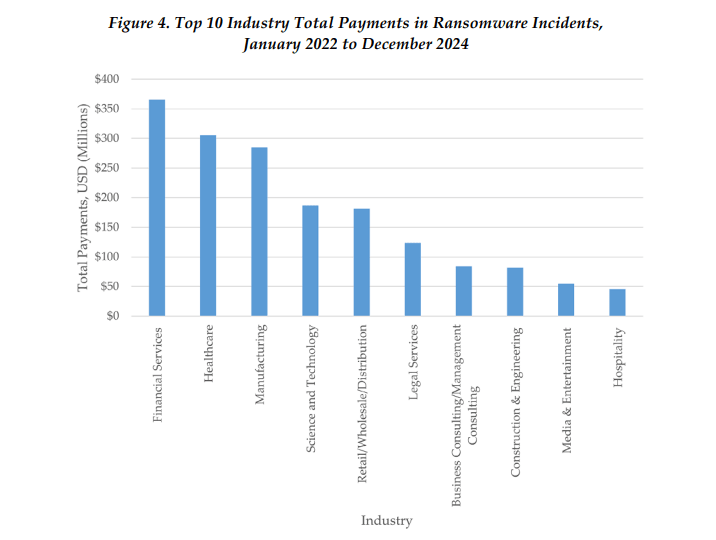

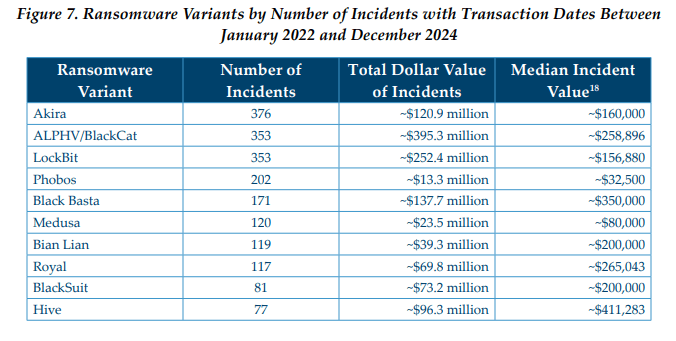

Finanza, manifattura e sanità restano i settori più colpiti, rappresentando quasi metà dei pagamenti analizzati. Il 97% delle transazioni criminali avviene in Bitcoin, confermandolo come l’asset principale dell’economia ransomware. Tra le famiglie più attive nel periodo analizzato emergono Akira, BlackCat e Phobos, tutte interessate a tecniche di evasione avanzata come quelle offerte dal packer Shanya.

Il futuro della difesa europea e l’industrializzazione del crimine

L’ascesa di Shanya mostra con chiarezza l’evoluzione del cybercrimine verso un modello industriale. Il paradigma packer-as-a-service consente ai gruppi ransomware di aggiornare rapidamente le tecniche di evasione, rendendo obsolete le difese basate su firme. Entro il 2026, gli analisti prevedono l’adozione diffusa di metodi di caricamento polimorfico, cifrature adattive, sistemi modulari e packer capaci di mutare costantemente struttura e comportamento.

Per contrastare questa industrializzazione del malware, le agenzie europee dovranno potenziare le capacità di analisi comportamentale, investire in strumenti di rilevamento basati su telemetria real-time e rafforzare la collaborazione con il settore finanziario per tracciare movimenti sospetti. In un contesto dominato da infrastrutture automatizzate e supply-chain criminali estese, la risposta dovrà essere altrettanto scalabile e proattiva.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.