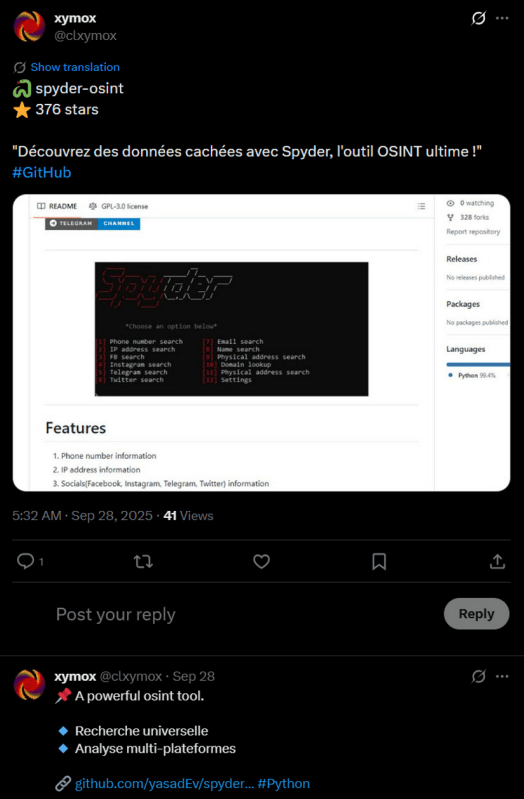

Una minaccia particolarmente insidiosa sta ridefinendo le regole d’ingaggio negli attacchi alla supply chain del software open source, prendendo di mira una categoria di vittime solitamente molto attenta: i professionisti IT, gli esperti di OSINT (Open Source Intelligence) e gli amministratori di sistema. I ricercatori di Morphisec hanno portato alla luce e battezzato PyStoreRAT una campagna malware che si distingue per l’uso strategico e massiccio dell’intelligenza artificiale, utilizzata per generare progetti GitHub apparentemente legittimi e funzionali, trasformandoli in cavalli di Troia per diffondere un backdoor avanzato. Il modus operandi degli attaccanti è meticoloso: riattivano account GitHub “dormienti”, rimasti inattivi per mesi o anni, per conferire un’aura di credibilità e storicità ai repository.

Successivamente, pubblicano strumenti creati con l’AI, come bot per la finanza decentralizzata (DeFi), wrapper per modelli GPT e utility di sicurezza. Questi progetti, esteticamente curati e tecnicamente validi, scalano rapidamente le classifiche dei trending di GitHub, attirando l’attenzione e i download di un pubblico tecnico. La trappola scatta solo dopo aver guadagnato una base utenti significativa, momento in cui gli operatori introducono dei commit di “manutenzione” apparentemente innocui che, in realtà, iniettano il codice malevolo nel software.

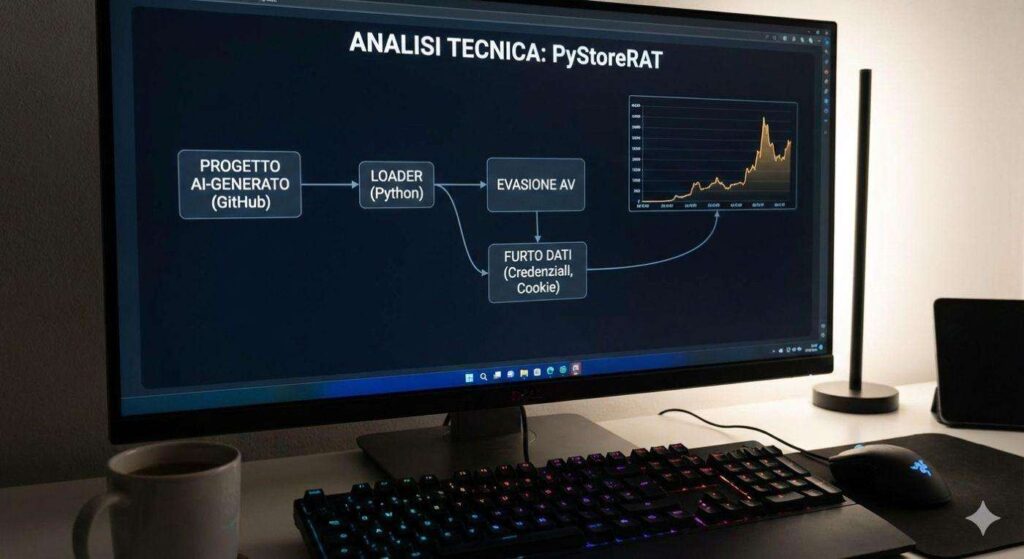

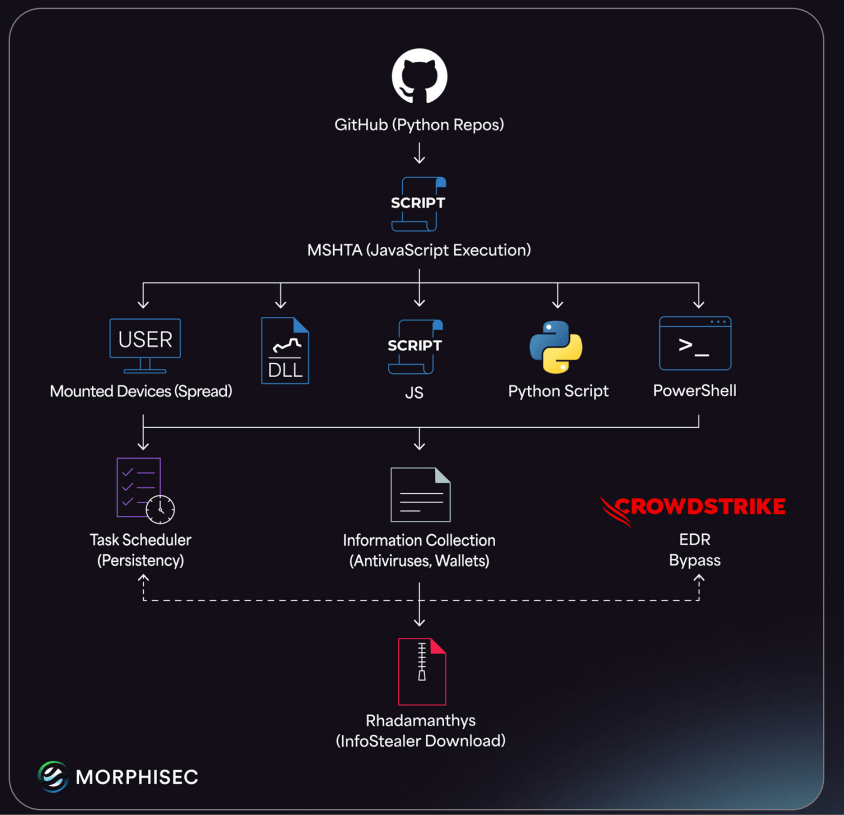

Dal punto di vista tecnico, PyStoreRAT non è un semplice script, ma un loader multifunzione scritto in JavaScript/HTA progettato specificamente per garantire furtività e persistenza a lungo termine all’interno dei sistemi infetti. Una volta eseguito, il malware avvia immediatamente una fase di profilazione dettagliata della macchina ospite, raccogliendo informazioni sensibili sulla configurazione hardware e software per determinare il valore del bersaglio. Le sue capacità offensive sono notevoli e includono un meccanismo di evasione adattiva degli antivirus: il codice è in grado di rilevare la presenza di soluzioni di sicurezza avanzate come CrowdStrike Falcon o prodotti della suite ReasonLabs. Qualora li identifichi, il malware modifica dinamicamente i suoi percorsi di esecuzione per ridurre la visibilità e aggirare i controlli comportamentali, dimostrando una resilienza rara nei malware comuni. Inoltre, il loader funge da testa di ponte per distribuire minacce secondarie ancora più pericolose, tra cui il famigerato stealer Rhadamanthys, specializzato nel furto di credenziali, wallet di criptovalute e dati di sessione, e possiede la capacità di propagarsi via USB, infettando i drive rimovibili per tentare il salto verso altre macchine non connesse direttamente a internet.

Difesa e Mitigazione con AMTD

L’infrastruttura che sostiene questa operazione è altrettanto sofisticata. PyStoreRAT comunica con un sistema di Comando e Controllo (C2) resiliente e circolare, che ruota su nodi specifici per garantire aggiornamenti costanti dei payload e resistere ai tentativi di abbattimento da parte delle autorità. L’analisi approfondita del codice ha rivelato artefatti linguistici significativi, tra cui stringhe in caratteri cirillici come “СИСТЕМА“, che suggeriscono un’origine o un targeting legato all’area russa, sebbene la campagna abbia mietuto vittime a livello globale. Questa operazione dimostra un livello di pianificazione operativa nettamente superiore al tipico “rumore di fondo” del malware su GitHub. L’uso dell’AI per generare codice legittimo e documentazione convincente rende estremamente difficile per i difensori distinguere tra un progetto open source sicuro e una trappola ben congegnata. Per contrastare minacce così dinamiche, le difese basate su firme statiche si rivelano spesso insufficienti; Morphisec suggerisce l’adozione di tecnologie di Automated Moving Target Defense (AMTD), che neutralizzano la sequenza di caricamento del loader e bloccano i percorsi di delivery dei payload rendendo l’ambiente di memoria imprevedibile per il codice ostile, prevenendo così l’installazione di backdoor persistenti indipendentemente dalle tecniche di evasione utilizzate dagli attaccanti.

Cos’è PyStoreRAT?

PyStoreRAT è un malware avanzato (Remote Access Trojan/Loader) distribuito attraverso progetti GitHub apparentemente legittimi ma contenenti codice malevolo. È progettato per rubare dati sensibili, evadere gli antivirus e scaricare ulteriori minacce come lo stealer Rhadamanthys.

Come riescono gli attaccanti a ingannare i professionisti IT?

Gli hacker utilizzano l’intelligenza artificiale per creare strumenti software credibili e utili (come bot o tool di analisi), pubblicandoli su account GitHub storici ma inattivi da tempo. Una volta che il progetto diventa popolare e finisce nelle liste “trending”, inseriscono il malware tramite un aggiornamento software.

Quali sono le capacità tecniche principali di questo malware?

PyStoreRAT è in grado di profilare il sistema della vittima, rilevare ed evitare antivirus specifici come CrowdStrike, propagarsi tramite chiavette USB e comunicare con un’infrastruttura di comando complessa per scaricare nuovi ordini o malware aggiuntivi.

Come ci si può difendere da questa minaccia?

È fondamentale verificare la storia dei commit e la reputazione degli autori su GitHub prima di scaricare strumenti, anche se popolari. L’uso di soluzioni di sicurezza avanzate come l’Automated Moving Target Defense (AMTD) aiuta a bloccare l’esecuzione del malware anche se questo tenta di nascondersi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...