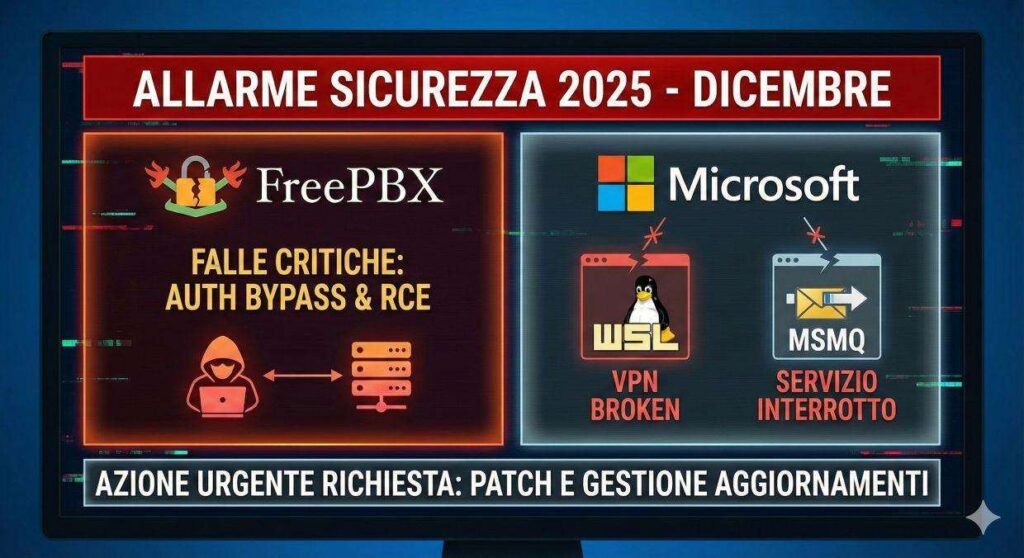

Il panorama della cybersecurity è scosso da due fronti critici: da un lato, FreePBX è al centro di una tempesta di sicurezza con la scoperta di vulnerabilità gravi, tra cui la CVE-2025-66039 che consente il bypass dell’autenticazione e l’esecuzione di codice remoto, costringendo gli amministratori a patch urgenti sulle versioni 16 e 17. Dall’altro, l’ecosistema Microsoft affronta problemi operativi significativi causati dagli aggiornamenti di dicembre: le patch KB5067036 e KB5072033 hanno interrotto la connettività VPN in WSL e mandato in crash i servizi Message Queuing, lasciando le aziende in attesa di fix risolutivi.

L’ecosistema VoIP sotto attacco: le falle critiche di FreePBX

L’inizio del 2025 segna un momento di alta tensione per gli amministratori di sistemi VoIP, con la piattaforma FreePBX che si trova a fronteggiare una serie di vulnerabilità di sicurezza estremamente gravi. Al centro dell’attenzione vi è la CVE-2025-66039, una falla critica che permette agli attaccanti di eseguire un bypass dell’autenticazione, ottenendo privilegi amministrativi senza possedere credenziali valide. Il meccanismo di exploit è subdolo e sfrutta una specifica configurazione avanzata in cui l’opzione AUTHTYPE è impostata su “webserver”. In questo scenario, un attaccante può manipolare gli header HTTP, in particolare forzando l’header Authorization, per ingannare il sistema. Sebbene la password non venga verificata in questa modalità, l’attacco richiede comunque il possesso di un PHPSESSID valido, spesso ottenuto tramite tecniche di ingegneria sociale, e il nome utente di un amministratore.

Fortunatamente, FreePBX non è vulnerabile nella sua configurazione predefinita, poiché il gestore utenti standard protegge l’accesso. Tuttavia, le installazioni personalizzate dove gli amministratori hanno abilitato Display Friendly Name e impostato l’Override Readonly Settings su “Yes” sono a rischio immediato. Oltre al bypass dell’autenticazione, la piattaforma soffre di altre debolezze strutturali. La vulnerabilità CVE-2025-61675 espone il sistema a iniezioni SQL autenticate attraverso gli endpoint basestation e model, dove i parametri name e brand non vengono adeguatamente sanitizzati. Questo permette agli attaccanti di leggere il database o, peggio, di iniettare nuovi utenti nella tabella ampusers, garantendosi un accesso persistente.

Ancora più allarmante è la CVE-2025-61678, che consente l’upload arbitrario di file, portando potenzialmente all’esecuzione di codice remoto (RCE). Sfruttando l’endpoint del firmware, un malintenzionato può caricare webshell PHP nella directory /tftpboot/customfw/, aggirando le restrizioni e prendendo il controllo totale del server. Gli sviluppatori hanno risposto prontamente rilasciando le patch correttive nelle versioni 16.0.92 e 17.0.6, che rimuovono le opzioni legacy pericolose dalle impostazioni avanzate. Gli amministratori sono invitati a cercare indicatori di compromissione come voci anomale nel database utenti, cron job sospetti o file sconosciuti nelle directory web.

Microsoft e il dilemma degli aggiornamenti: WSL e MSMQ in crisi

Mentre il mondo VoIP corre ai ripari, l’ecosistema Windows affronta sfide operative innescate dagli ultimi aggiornamenti cumulativi di dicembre. Le patch identificate come KB5067036 e KB5072033 hanno introdotto regressioni significative che impattano la produttività aziendale e lo sviluppo software. Il problema più diffuso riguarda il Windows Subsystem for Linux (WSL), dove la connettività VPN risulta compromessa per gli utenti che utilizzano la modalità di networking “mirrored”. I tentativi di connessione falliscono con l’errore no route to host, isolando di fatto gli ambienti di sviluppo Linux che girano su host Windows.

La causa tecnica risiede nel modo in cui le interfacce virtuali gestiscono le richieste, ignorando i pacchetti ARP necessari per mappare correttamente gli indirizzi IP ai MAC address quando è attivo un tunnel VPN di terze parti, come quelli forniti da Cisco Secure Client o OpenVPN. Al momento, Microsoft sta indagando attivamente ma non ha ancora rilasciato un workaround ufficiale, lasciando gli sviluppatori enterprise in una situazione di stallo.

Parallelamente, un altro componente critico per le infrastrutture aziendali, il Message Queuing (MSMQ), sta subendo arresti anomali dei servizi post-aggiornamento. Le aziende che si affidano a MSMQ per la comunicazione asincrona tra applicazioni segnalano che il servizio smette di funzionare dopo l’installazione delle patch di dicembre, causando interruzioni nei workflow di messaggistica. Microsoft ha confermato il difetto e i team di ingegneria sono al lavoro per una soluzione, ma nel frattempo l’unica mitigazione per alcuni sembra essere il rollback degli aggiornamenti, una mossa che però espone i sistemi a rischi di sicurezza non patchati. Questi incidenti sottolineano la necessità di un testing rigoroso degli aggiornamenti in ambienti di pre-produzione prima del dispiegamento massivo, specialmente in contesti dove la continuità operativa di strumenti come WSL e MSMQ è vitale.

“Tracker ufficiale problemi noti aggiornamenti Windows 2025”

Quali versioni di FreePBX sono vulnerabili al bypass dell’autenticazione?

Le vulnerabilità colpiscono le versioni precedenti alla 16.0.92 e alla 17.0.6. Il rischio è presente specificamente se l’impostazione AUTHTYPE è configurata su “webserver” e l’opzione Override Readonly Settings è attiva.

Come posso verificare se il mio FreePBX è stato compromesso?

Gli amministratori dovrebbero controllare la tabella ampusers nel database per utenti sconosciuti, verificare la presenza di file sospetti (come webshell PHP) nella directory /tftpboot/customfw/ e analizzare i cron job per comandi non autorizzati.

Qual è l’errore causato dagli aggiornamenti Microsoft in WSL?

Gli aggiornamenti KB5067036 e KB5072033 causano un errore “no route to host” all’interno di WSL quando si utilizza la modalità di networking mirrored in combinazione con VPN di terze parti, impedendo la connessione di rete.

Esiste una soluzione per il crash di Message Queuing (MSMQ)?

Al momento Microsoft ha confermato il problema e sta lavorando a una soluzione definitiva. Non esiste un workaround ufficiale immediato se non la disinstallazione temporanea degli aggiornamenti problematici, previa valutazione dei rischi di sicurezza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.