Una nuova ombra si allunga sulla sicurezza dell’ecosistema mobile globale con l’emersione di Cellik RAT Android malware, una minaccia altamente sofisticata scoperta nel dicembre 2025 dagli esperti di iVerify threat research che trasforma applicazioni legittime in strumenti di spionaggio tramite un Google Play Store builder APK. Questo software malevolo, distribuito attraverso le reti criminali sotterranee come un servizio in abbonamento, rappresenta un salto evolutivo nel modello Malware-as-a-Service MaaS, offrendo agli attaccanti il controllo totale dei dispositivi vittime per sottrarre wallet di criptovalute e dati sensibili eludendo le difese tradizionali come Google Play Protect. La scoperta evidenzia una vulnerabilità critica nella supply chain delle applicazioni, dove la fiducia degli utenti nello store ufficiale viene armata contro di loro.

L’infiltrazione nello store ufficiale: il Builder one-click

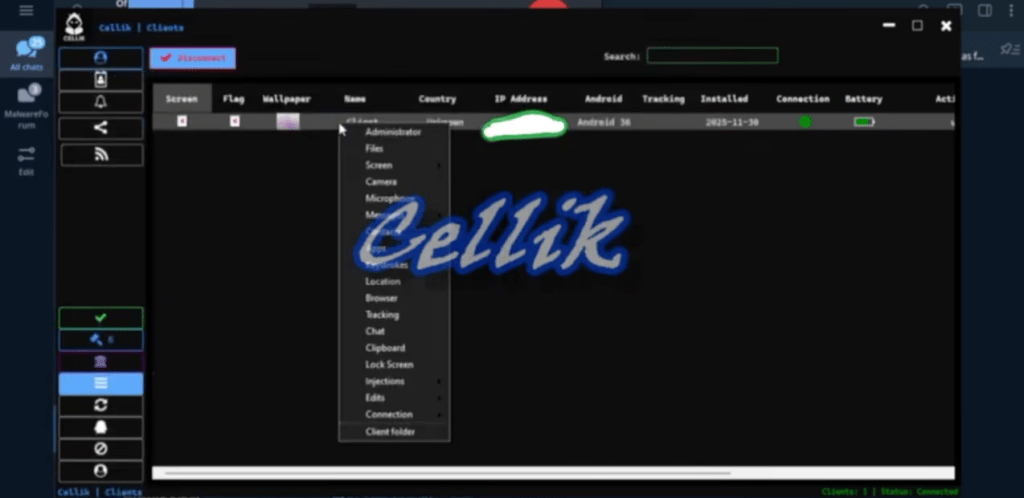

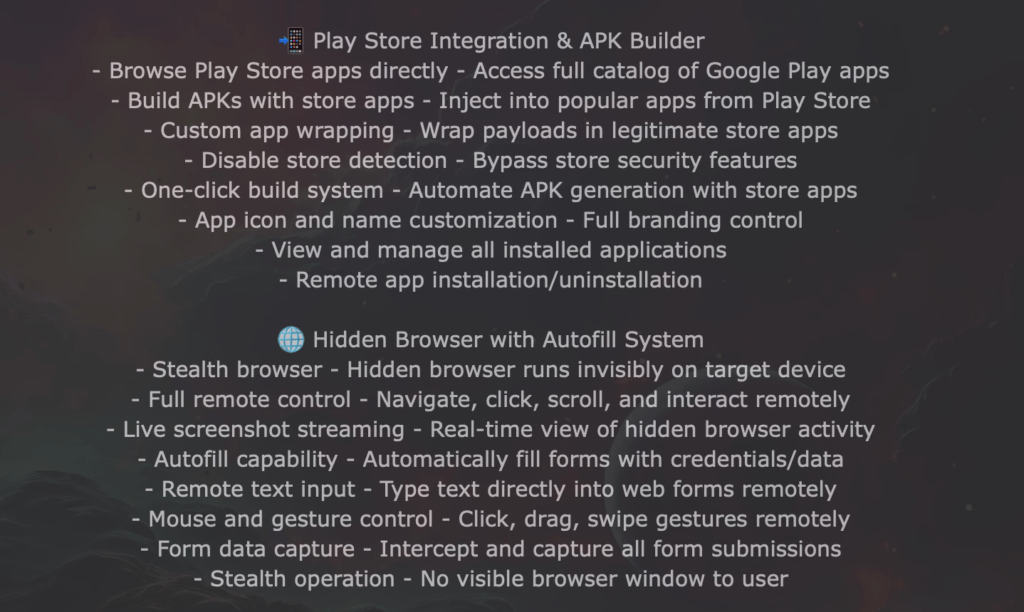

La caratteristica distintiva che eleva Cellik al di sopra dei comuni spyware è la sua capacità di integrazione diretta con il catalogo ufficiale delle applicazioni. Il malware non si limita alle tradizionali tecniche di sideloading, ma offre agli operatori un pannello di controllo dotato di un builder automatizzato. Gli attaccanti possono navigare tra le applicazioni più popolari presenti sul Google Play Store, selezionarne una legittima e, con un singolo click, generare un pacchetto malevolo che avvolge il payload di Cellik all’interno del codice originale. Questa tecnica di “wrapping” permette al malware di nascondersi all’interno di pacchetti fidati, bypassando le analisi statiche e dinamiche di sicurezza.

L’innovazione tecnica risiede nella capacità del builder di mantenere intatte le funzionalità dell’app ospite, rendendo l’infezione trasparente per l’utente finale. Una volta che l’attaccante carica l’APK modificato sullo store o lo distribuisce tramite campagne di phishing mirate, la vittima scarica ciò che crede essere un software sicuro.

Tuttavia, sotto la superficie, Cellik stabilisce una persistenza silenziosa sul dispositivo, permettendo agli operatori di aggiornare il payload da remoto senza richiedere nuove autorizzazioni. Questa metodologia non solo espande la portata globale dell’infezione, ma complica enormemente le procedure di rimozione post-installazione, poiché il malware si mimetizza perfettamente tra i processi di sistema legittimi.

Sorveglianza totale: VNC invisibile e AI comportamentale

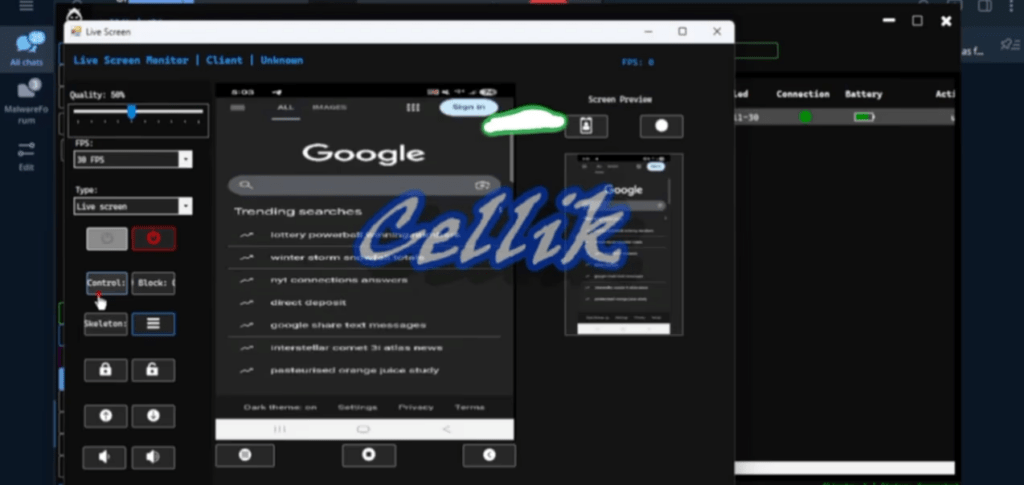

Una volta attivo sul dispositivo, Cellik RAT Android malware dispiega un arsenale di funzionalità di sorveglianza che garantiscono un controllo onnipotente. La funzionalità più allarmante è lo streaming dello schermo in tempo reale, che opera come una sessione Android VNC invisible. A differenza dei software di assistenza remota che richiedono il consenso dell’utente e mostrano indicatori visivi, questa tecnologia permette all’attaccante di osservare l’interfaccia utente, leggere messaggi privati, intercettare codici OTP (One-Time Password) e monitorare le notifiche in diretta senza che la vittima ne abbia percezione. Il RAT fornisce anche accesso remoto completo al file system, consentendo l’esfiltrazione di documenti, foto e video, oltre all’attivazione silenziosa di fotocamera e microfono per la sorveglianza ambientale.

L’evoluzione tecnica di Cellik si manifesta ulteriormente nell’integrazione di un browser nascosto e di algoritmi di intelligenza artificiale. Il malware utilizza un browser invisibile che sfrutta i cookie di sessione della vittima per navigare nel web, riempiendo form e catturando screenshot di pagine sensibili senza aprire alcuna finestra visibile sullo schermo. Parallelamente, un modulo di analisi comportamentale AI studia i pattern di utilizzo dell’utente, predicendo i momenti migliori per attivare le funzioni malevole o per rubare credenziali, riducendo così il rischio di rilevamento da parte di soluzioni antivirus comportamentali.

“Come rilevare spyware e RAT nascosti su Android”

Il furto finanziario: Injection Overlay e Crypto-draining

Il movente economico dietro Cellik è evidente nelle sue capacità avanzate di frode finanziaria. Il malware utilizza un sofisticato sistema di injection overlay banking, che sovrappone schermate di login false sopra le applicazioni bancarie legittime o i wallet di criptovalute. Quando l’utente apre la sua app finanziaria, Cellik inietta istantaneamente un template personalizzato, indistinguibile dall’originale, per catturare username e password. Il sistema supporta iniezioni multiple simultanee e viene costantemente aggiornato tramite il server di comando e controllo (C2) per includere nuovi target bancari globali.

Oltre al furto di credenziali bancarie, il RAT è specificamente progettato per svuotare i portafogli digitali. Accedendo direttamente alle app di exchange e ai file di configurazione dei wallet, Cellik può autorizzare transazioni fraudolente o esfiltrare le chiavi private necessarie per il controllo dei fondi. La combinazione di keylogging avanzato e intercettazione degli SMS permette agli attaccanti di superare l’autenticazione a due fattori, finalizzando il furto in pochi secondi. I ricercatori di iVerify threat research hanno documentato casi in cui il malware ha operato per mesi prima di essere rilevato, accumulando ingenti somme illecite grazie alla sua natura stealth.

Il business del crimine: evoluzione del MaaS

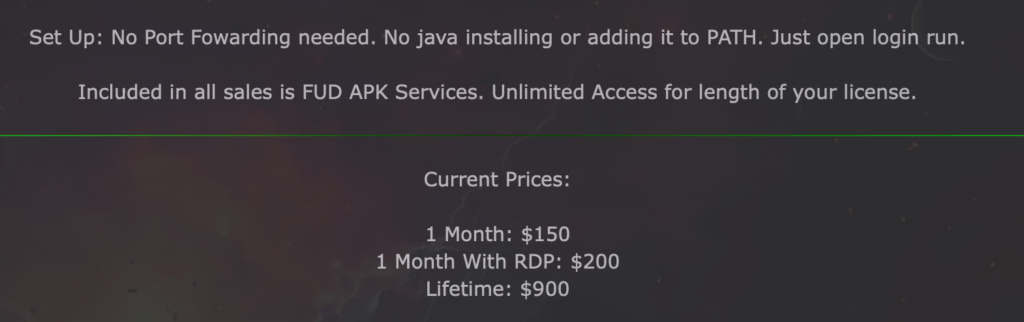

L’ecosistema criminale che sostiene Cellik opera con l’efficienza di un’azienda legittima. Sui forum underground, il malware viene commercializzato come un servizio in abbonamento, seguendo il modello Malware-as-a-Service MaaS. Gli affiliati possono acquistare accessi mensili che includono non solo il builder APK e l’infrastruttura C2 basata su cloud, ma anche supporto tecnico e aggiornamenti regolari. I prezzi variano in base al livello di accesso e alla capacità di gestire campagne multiple, rendendo questo strumento accessibile anche a criminali con competenze tecniche limitate.

Confrontando Cellik con predecessori noti come HyperRat e Nebula, emerge un chiaro trend di professionalizzazione. Mentre i RAT precedenti si focalizzavano spesso su nicchie specifiche o richiedevano configurazioni complesse, Cellik democratizza l’accesso a strumenti di spionaggio di livello statale. L’uso di tecniche di offuscamento pesante e l’integrazione di tool di “red teaming” dimostrano che gli sviluppatori del malware monitorano attivamente le evoluzioni delle difese di sicurezza, adattando il loro codice per mantenere un vantaggio competitivo nel mercato del cybercrime.

Difesa e mitigazione nella supply chain compromessa

La scoperta di Cellik impone un ripensamento delle strategie di sicurezza mobile. Sebbene il malware sia progettato per eludere i controlli automatici, la prevenzione rimane possibile attraverso una vigilanza proattiva. iVerify threat research raccomanda l’uso di threat intelligence per tracciare le infrastrutture C2 note e bloccare il traffico di rete sospetto a livello aziendale. Per gli utenti finali, è cruciale disabilitare l’installazione da fonti sconosciute, anche se la minaccia principale risiede nella manipolazione dello store ufficiale, e mantenere aggiornati i sistemi operativi Android per beneficiare delle ultime patch di sicurezza.

Le organizzazioni devono implementare policy di sicurezza mobile (MDM) rigorose, limitando le applicazioni installabili sui dispositivi aziendali e monitorando i permessi richiesti dalle app, in particolare quelli relativi all’accessibilità e alla sovrapposizione su altre finestre. La condivisione degli Indicatori di Compromissione (IOC) tra ricercatori e vendor di sicurezza è fondamentale per alimentare i sistemi di rilevamento precoce e arginare la diffusione di questa insidiosa minaccia alla privacy e alla sicurezza finanziaria globale.

Cos’è Cellik RAT Android malware?

Cellik è un Trojan di accesso remoto (RAT) avanzato per Android, scoperto nel 2025. Opera come un Malware-as-a-Service (MaaS) e permette agli attaccanti di controllare completamente il dispositivo, spiare l’utente e rubare dati sensibili.

Come funziona il Google Play Store builder APK di Cellik?

Il builder è uno strumento automatizzato che consente ai criminali di selezionare un’app legittima dal Play Store e “avvolgerla” con il codice malevolo di Cellik. Questo crea un APK apparentemente sicuro che elude i controlli di sicurezza come Play Protect.

Quali dati ruba Cellik tramite Android VNC invisible?

Utilizzando una tecnologia VNC invisibile, Cellik trasmette lo schermo della vittima in tempo reale agli attaccanti, permettendo loro di leggere messaggi privati, codici OTP, notifiche bancarie e qualsiasi altra informazione visualizzata sul display senza che l’utente se ne accorga.

Chi ha scoperto la minaccia Cellik?

La minaccia è stata identificata e analizzata nel dicembre 2025 dai ricercatori di sicurezza di iVerify threat research, che hanno tracciato le sue operazioni attraverso reti di cybercrime e forum underground.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...