L’equilibrio della sicurezza digitale nelle regioni strategiche dell’Asia sudorientale e del Giappone è stato scosso dall’emersione di un nuovo attore malevolo, l’APT LongNosedGoblin, la cui sofisticata campagna di cyber spionaggio mira direttamente al cuore delle infrastrutture governative. Questa scoperta, frutto delle indagini approfondite di ESET Research, svela un ecosistema di minacce persistenti avanzate che, a partire dal settembre 2023, ha silenziosamente infiltrato reti sensibili utilizzando un arsenale di strumenti personalizzati in C# e .NET per esfiltrare dati critici senza destare sospetti. La peculiarità di questo gruppo risiede nella capacità di fondere tecniche di “Living-off-the-land” con malware modulari, sfruttando infrastrutture legittime come Group Policy e servizi cloud commerciali per orchestrare operazioni di sorveglianza digitale che si estendono fino al 2025, coinvolgendo anche bersagli isolati nell’Unione Europea.

Genesi e attribuzione della minaccia

Le indagini condotte dai ricercatori di ESET hanno permesso di isolare e identificare le attività di questo nuovo gruppo, attivo con certezza almeno dalla fine del 2023. L’APT LongNosedGoblin si distingue per un modus operandi che suggerisce un forte allineamento con gli interessi della Cina, condividendo vettori di attacco e porzioni di codice con altri gruppi noti come ToddyCat, pur mantenendo Tecniche, Tattiche e Procedure (TTP) uniche che ne delineano un profilo distinto. Il primo rilevamento significativo del malware è avvenuto nel febbraio 2024 all’interno di una rete governativa asiatica, momento che ha segnato l’inizio di una serie di campagne osservate intensamente tra gennaio e marzo dello stesso anno.

Nonostante una pausa apparente, le attività non si sono arrestate ma evolute. Varianti aggiornate degli strumenti di attacco sono state individuate in Giappone fino a dicembre 2024, con una ripresa delle ostilità digitali nel sud-est asiatico prevista e osservata anche nel corso del 2025. Questa persistenza temporale e la capacità di adattare il proprio codice indicano che l’obiettivo primario non è il sabotaggio immediato o il guadagno finanziario tramite ransomware, bensì l’acquisizione a lungo termine di intelligence governativa. Il gruppo evita deliberatamente la cifratura dei sistemi, preferendo muoversi lateralmente nelle reti compromesse per mappare l’infrastruttura e sottrarre documenti, credenziali e comunicazioni riservate.

Arsenale tecnico e la famiglia Nosy

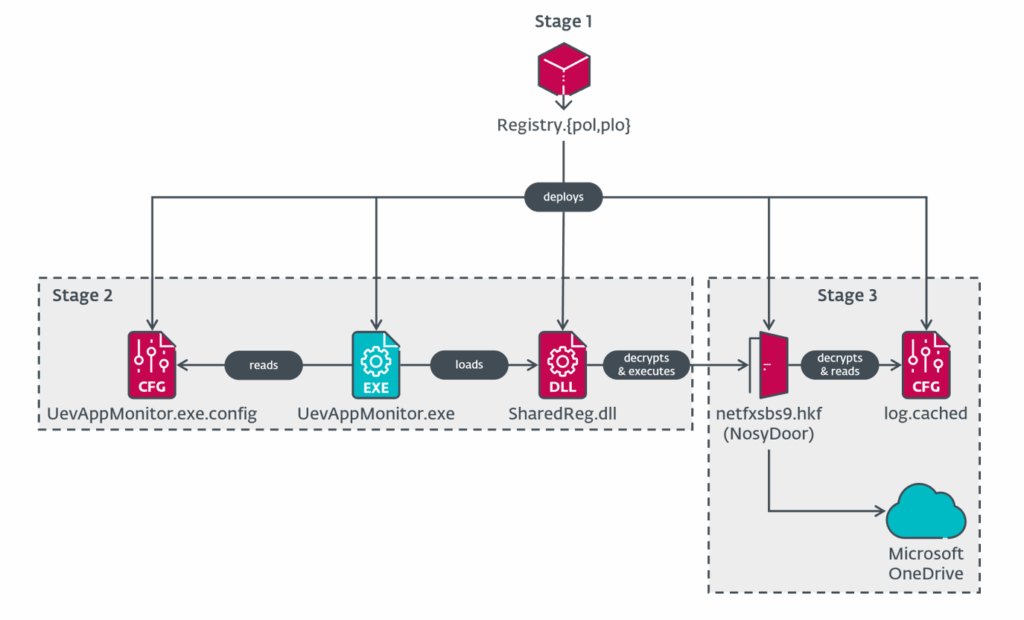

Il cuore pulsante delle operazioni di questo gruppo è rappresentato da una suite di malware proprietari, sviluppati su misura per massimizzare l’efficacia dell’esfiltrazione e minimizzare le tracce forensi. Tra questi spicca NosyDoor, una backdoor sofisticata che sfrutta servizi cloud legittimi come Microsoft OneDrive e Google Drive per le comunicazioni di Comando e Controllo (C&C). Questo approccio permette al traffico malevolo di confondersi con le normali attività di rete aziendali, rendendo estremamente difficile la rilevazione da parte dei sistemi di sicurezza perimetrale.

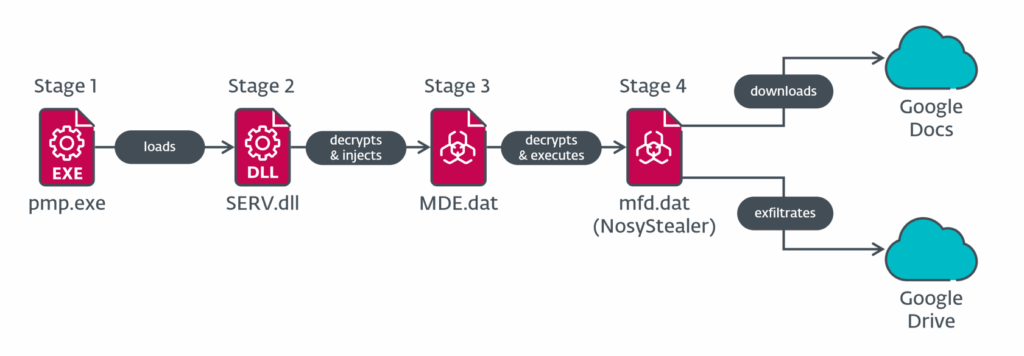

Accanto alla backdoor principale opera NosyHistorian, uno strumento specificamente progettato per l’analisi forense delle vittime. Una volta distribuito, spesso camuffato con nomi innocui come “History.ini”, questo tool estrae meticolosamente la cronologia di navigazione dai principali browser quali Chrome, Edge e Firefox. I dati raccolti, che includono i percorsi PDB specifici lasciati dagli sviluppatori, non servono solo a spiare le abitudini degli utenti, ma vengono utilizzati strategicamente per identificare ulteriori bersagli di alto profilo all’interno della stessa organizzazione. La suite si completa con NosyStealer, un modulo complesso a quattro stadi che utilizza tecniche di iniezione avanzate e patching dell’Antimalware Scan Interface (AMSI) per rubare dati sensibili e caricarli su cloud storage esterni.

Strategie di distribuzione e persistenza

Ciò che rende particolarmente insidioso l’APT LongNosedGoblin è la sua metodologia di distribuzione, che abusa di funzionalità amministrative native di Windows. Il gruppo utilizza le Group Policy per distribuire i propri agenti malevoli su vasta scala all’interno delle reti compromesse, garantendo che strumenti come NosyHistorian e NosyDoor vengano installati automaticamente su tutte le macchine del dominio. Questa tecnica di movimento laterale elimina la necessità di sfruttare exploit complessi per ogni singolo endpoint, trasformando gli strumenti di gestione IT in vettori di attacco.

Mappa della Guerra Cibernetica

Per mantenere la persistenza e l’invisibilità, gli attaccanti fanno ampio uso di LOLBins (Living-off-the-land Binaries), come l’eseguibile UevAppMonitor.exe, e tecniche di iniezione in memoria tramite AppDomainManager. Inoltre, l’utilizzo di loader offuscati in PowerShell e l’impiego di crittografia AES e RSA per proteggere i payload garantiscono che il codice malevolo venga eseguito solo sulle macchine bersaglio specifiche, eludendo le sandbox di analisi. Strumenti accessori come NosyLogger e ReverseSocks5 forniscono rispettivamente capacità di keylogging e proxying del traffico, permettendo agli attaccanti di monitorare in tempo reale le digitazioni delle vittime e di instradare le connessioni attraverso server compromessi per mascherare la propria origine.

Difesa e mitigazione del rischio

Di fronte a un avversario capace di evolvere rapidamente le proprie tattiche e di sfruttare l’infrastruttura cloud come arma, le organizzazioni governative e le aziende strategiche devono adottare un approccio proattivo alla sicurezza. ESET Research ha rilasciato una serie di Indicatori di Compromissione (IOC) che includono hash di file specifici e indirizzi IP associati ai server di comando e controllo, essenziali per le attività di threat hunting. Tuttavia, la sola rilevazione delle firme non è sufficiente contro l’APT LongNosedGoblin.

Le autorità competenti e i responsabili della sicurezza IT devono implementare un monitoraggio rigoroso delle modifiche alle Group Policy e analizzare le anomalie nel traffico verso servizi di cloud storage pubblici. La segmentazione della rete e l’adozione di soluzioni capaci di rilevare bypass dell’AMSI sono passaggi critici per interrompere la catena di attacco. La scoperta di questo gruppo sottolinea come la minaccia cyber in regioni geopoliticamente calde sia in costante mutamento, richiedendo una vigilanza continua per proteggere la sovranità dei dati nazionali dalle intrusioni dell’APT LongNosedGoblin.

Domande frequenti su APT LongNosedGoblin

Chi sono i bersagli principali dell’APT LongNosedGoblin?

Il gruppo concentra le sue attività di cyber spionaggio principalmente su enti governativi e organizzazioni strategiche nel sud-est asiatico e in Giappone. Sono stati rilevati anche casi isolati di compromissione in un paese dell’Unione Europea.

Come funziona il malware NosyDoor?

NosyDoor agisce come una backdoor che permette agli attaccanti di controllare i sistemi infetti da remoto. La sua caratteristica principale è l’uso di servizi cloud legittimi come Microsoft OneDrive e Google Drive per inviare comandi e ricevere dati, rendendo il traffico difficile da distinguere dalle normali operazioni aziendali.

Quali tecniche usa il gruppo per distribuire il malware?

L’APT LongNosedGoblin utilizza spesso le Group Policy di Windows per distribuire i propri strumenti su larga scala all’interno di una rete già compromessa. Questo permette di installare malware come NosyHistorian su molteplici macchine sfruttando i meccanismi di amministrazione di sistema nativi.

Quali misure di sicurezza consiglia ESET contro questa minaccia?

ESET raccomanda di monitorare attentamente le modifiche alle Group Policy, di analizzare il traffico verso servizi di cloud storage per individuare anomalie e di utilizzare gli Indicatori di Compromissione (IOC) forniti per la ricerca proattiva delle minacce nelle reti aziendali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...