Il panorama finanziario digitale del 2025 è stato profondamente scosso da una sistematica escalation della guerra cibernetica, in cui gli hacker nordcoreani hanno stabilito un dominio assoluto sul mercato illecito delle criptovalute. Quest’anno segna un punto di svolta non solo per il volume impressionante di asset sottratti, che ha raggiunto cifre record attraverso attacchi colossali a exchange centralizzati, ma anche per il raffinamento delle strategie di infiltrazione che fondono ingegneria sociale, malware mobile avanzato e complesse reti di riciclaggio asiatiche. La convergenza di operazioni statali, come la devastante violazione di Bybit e la persistente distribuzione di applicazioni malevole, rivela una strategia geopolitica in cui il codice informatico diventa un’arma primaria per eludere le sanzioni internazionali e finanziare il regime di Pyongyang attraverso flussi di capitale digitale illecito.

Cosa leggere

Dominio assoluto nei furti agli exchange

L’anno in corso ha visto la Repubblica Popolare Democratica di Corea consolidare la sua posizione di minaccia preminente per l’ecosistema blockchain globale. I dati confermano che gli hacker nordcoreani sono responsabili di una porzione maggioritaria dei fondi sottratti nel 2025, totalizzando circa 1,85 miliardi di euro su un totale globale di 3,12 miliardi. Questo incremento del 51% rispetto all’anno precedente non deriva da un aumento del volume di attacchi, che anzi è diminuito, ma da una focalizzazione chirurgica su bersagli ad alto valore. L’episodio più emblematico è l’attacco all’exchange Bybit avvenuto a febbraio, un singolo evento che ha fruttato ai criminali 1,38 miliardi di euro, alterando per la prima volta in modo drastico il rapporto tra il furto più grande e la mediana degli incidenti, ora superiore di oltre mille volte.

Oltre al caso Bybit, attribuito al famigerato collettivo TraderTraitor (noto anche come Jade Sleet), anche il Lazarus Group ha mantenuto alta la pressione con operazioni come il furto da 33 milioni di euro ai danni dell’exchange sudcoreano Upbit. Questi gruppi operano sotto l’egida dell’ufficio di ricognizione generale di Pyongyang e hanno dimostrato una capacità unica di colpire le infrastrutture centralizzate, che rappresentano ormai il 76% dei compromessi di servizi ad alto profilo. Nonostante i miglioramenti nella sicurezza dei protocolli DeFi, come dimostrato dalla rapida risposta del protocollo Venus che ha congelato asset attaccanti grazie a sistemi di rilevamento precoce, la centralizzazione degli asset negli exchange rimane il tallone d’Achille sfruttato con maggiore profitto dagli attori statali.

Infiltrazione aziendale e ingegneria sociale

Una delle tattiche più insidiose emerse con forza nel 2025 è l’operazione denominata Wagemole, che vede l’inserimento fisico o digitale di lavoratori IT nordcoreani all’interno di aziende tecnologiche occidentali. Utilizzando identità false e società di facciata come DredSoftLabs o Metamint Studio, questi operativi riescono a farsi assumere tramite piattaforme popolari come Upwork e Freelancer. Una volta ottenuti i privilegi di accesso, questi infiltrati fungono da testa di ponte per esfiltrare dati sensibili o facilitare l’ingresso di malware. Parallelamente, la campagna “Dream Job” continua a mietere vittime nei settori della difesa e dell’aerospaziale, attirando dirigenti e tecnici con false offerte di lavoro su LinkedIn e WhatsApp per indurli a scaricare payload malevoli come BURNBOOK o MISTPEN.

L’evoluzione di queste tecniche di social engineering mira a compromettere le chiavi private, che costituiscono la causa dell’88% delle perdite registrate nel primo trimestre dell’anno. Gli attaccanti non si limitano più a semplici email di phishing, ma costruiscono narrazioni complesse fingendosi investitori o acquirenti interessati, creando un rapporto di fiducia che porta inevitabilmente alla cessione di credenziali critiche. Anche i portafogli personali non sono immuni: con oltre 158.000 compromissioni che hanno colpito 80.000 vittime uniche, la diffusione capillare di crypto su catene come Solana ha ampliato la superficie di attacco, permettendo agli hacker di accumulare ulteriori 654 milioni di euro attraverso furti individuali su larga scala.

Evoluzione del malware mobile Kimsuky

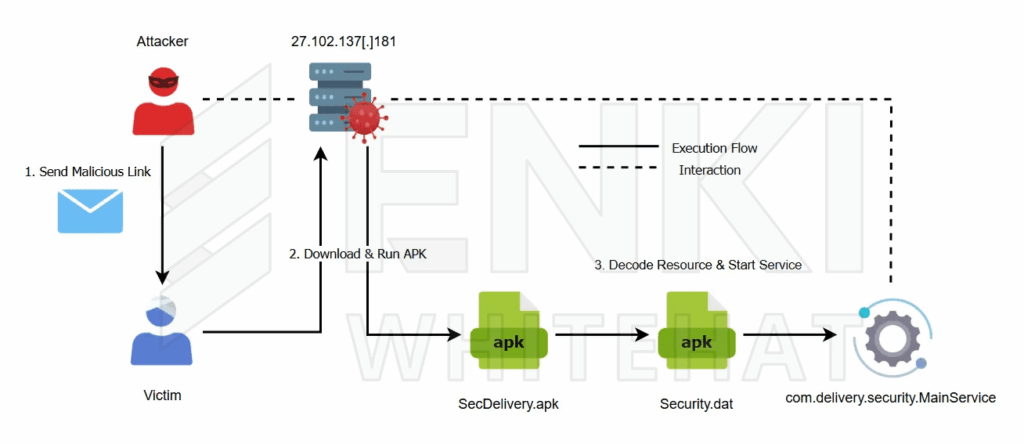

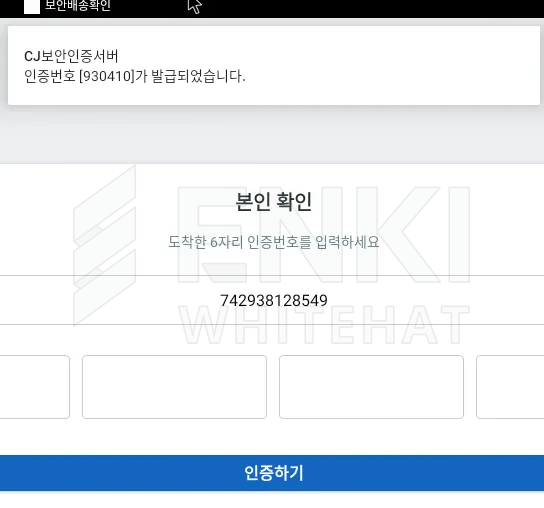

Sul fronte mobile, il gruppo Kimsuky ha raffinato le sue capacità offensive prendendo di mira specificamente gli utenti sudcoreani con campagne di smishing (SMS phishing) che sfruttano l’ingegneria sociale legata ai servizi logistici. La catena di attacco inizia spesso con messaggi fraudolenti che impersonano corrieri come CJ Logistics, invitando le vittime a scansionare QR code per risolvere presunti blocchi. Questo passaggio porta al download di applicazioni APK malevole come SecDelivery o falsi strumenti di autenticazione. L’analisi tecnica di questi malware rivela una sofisticazione notevole: gli APK utilizzano librerie native per decriptare payload nascosti tramite operazioni complesse di inversione di bit e rotazione XOR, rendendo difficile l’analisi statica da parte degli antivirus.

Una volta installato, il malware garantisce agli attaccanti capacità di controllo remoto (RAT) complete. Sfruttando i servizi di accessibilità di Android, il software è in grado di eseguire keylogging per catturare password, intercettare codici SMS per l’autenticazione a due fattori e persino registrare audio e video ambientale. I dati esfiltrati vengono compressi e inviati a server di comando e controllo (C&C) che spesso condividono l’infrastruttura con campagne di phishing parallele su piattaforme come Naver e Kakao. Questa persistenza e la capacità di operare silenziosamente sui dispositivi delle vittime rappresentano una minaccia diretta non solo per i fondi personali, ma anche per la sicurezza aziendale, dato l’uso promiscuo dei dispositivi mobili in ambito lavorativo.

Reti di riciclaggio e flussi finanziari

Il ciclo di vita del crimine non si conclude con il furto, ma prosegue con un processo di riciclaggio altamente strutturato che permette agli hacker nordcoreani di convertire gli asset digitali in valuta fiat utilizzabile dal regime. Le analisi on-chain hanno identificato un ciclo operativo medio di 45 giorni, caratterizzato da ondate distinte di movimentazione dei fondi. Nei primi giorni dopo l’attacco, si osserva un picco nell’uso di protocolli DeFi e mixer per offuscare l’origine delle monete. Successivamente, i capitali vengono spostati attraverso bridge cross-chain e mixer secondari, per approdare infine su servizi situati in giurisdizioni con normative anti-riciclaggio (KYC) deboli o inesistenti.

Un elemento distintivo delle operazioni del 2025 è la preferenza marcata per i servizi di riciclaggio in lingua cinese e l’integrazione con le reti criminali della regione Asia-Pacifico. Piattaforme come Huione e servizi di garanzia OTC (Over-The-Counter) vedono un utilizzo sproporzionato da parte degli attori DPRK rispetto ad altri criminali informatici. Questa strategia non solo facilita la conversione in contanti, ma inserisce i proventi dei furti in un ecosistema economico parallelo che è difficile da sanzionare efficacemente. La comunità internazionale ha risposto intensificando il monitoraggio dei pattern di transazione, ma la capacità degli hacker nordcoreani di adattarsi e sfruttare infrastrutture decentralizzate continua a porre sfide significative per la sicurezza globale.

Domande frequenti su Hacker nordcoreani

Qual è stato il furto crypto più grande del 2025 attribuito alla Corea del Nord?

L’attacco più significativo è stato perpetrato contro l’exchange Bybit nel mese di febbraio, causando una perdita di circa 1,38 miliardi di euro. Questo singolo incidente rappresenta una vasta porzione del totale rubato durante l’anno ed è attribuito al gruppo TraderTraitor.

Come riescono gli hacker nordcoreani a infiltrarsi nelle aziende crypto?

Utilizzano la tattica “Wagemole”, inserendo lavoratori IT nordcoreani nelle aziende sotto false identità o tramite società di facciata. Inoltre, conducono campagne di “Dream Job” su LinkedIn, fingendosi reclutatori per indurre i dipendenti a scaricare malware o cedere credenziali di accesso.

Cos’è il malware SecDelivery utilizzato dal gruppo Kimsuky?

È un’applicazione Android malevola distribuita tramite QR code e siti di phishing che imitano servizi di logistica. Una volta installata, agisce come un trojan ad accesso remoto (RAT), permettendo agli hacker di intercettare SMS, registrare tasti digitati e controllare il dispositivo della vittima.

Quali canali usano gli hacker nordcoreani per riciclare il denaro rubato?

Preferiscono utilizzare servizi di riciclaggio in lingua cinese, mixer di criptovalute e bridge cross-chain. I fondi vengono spesso mossi attraverso piattaforme OTC (Over-The-Counter) e servizi senza requisiti KYC situati nella regione Asia-Pacifico per eludere le sanzioni internazionali.