Il fronte della cybersecurity globale è sotto assedio da una rinnovata e sofisticata offensiva orchestrata da hacker russi legati all’apparato statale di Mosca, che stanno dispiegando un arsenale diversificato per colpire obiettivi strategici negli Stati Uniti e in Europa. L’evoluzione delle tattiche, che spazia dall’abuso del protocollo di autenticazione di Microsoft 365 al bombardamento di infrastrutture critiche con attacchi DDoS, rivela una strategia di guerra ibrida volta a destabilizzare le democrazie occidentali e a sottrarre intelligence vitale. Mentre gruppi come APT28 raffinano le loro campagne di furto credenziali contro bersagli ucraini, nuove formazioni come UNK_AcademicFlare sfruttano l’ingegneria sociale per aggirare le difese multifattore, costringendo governi e aziende a rivedere urgentemente le proprie posture difensive.

La minaccia del Device Code Phishing su Microsoft 365

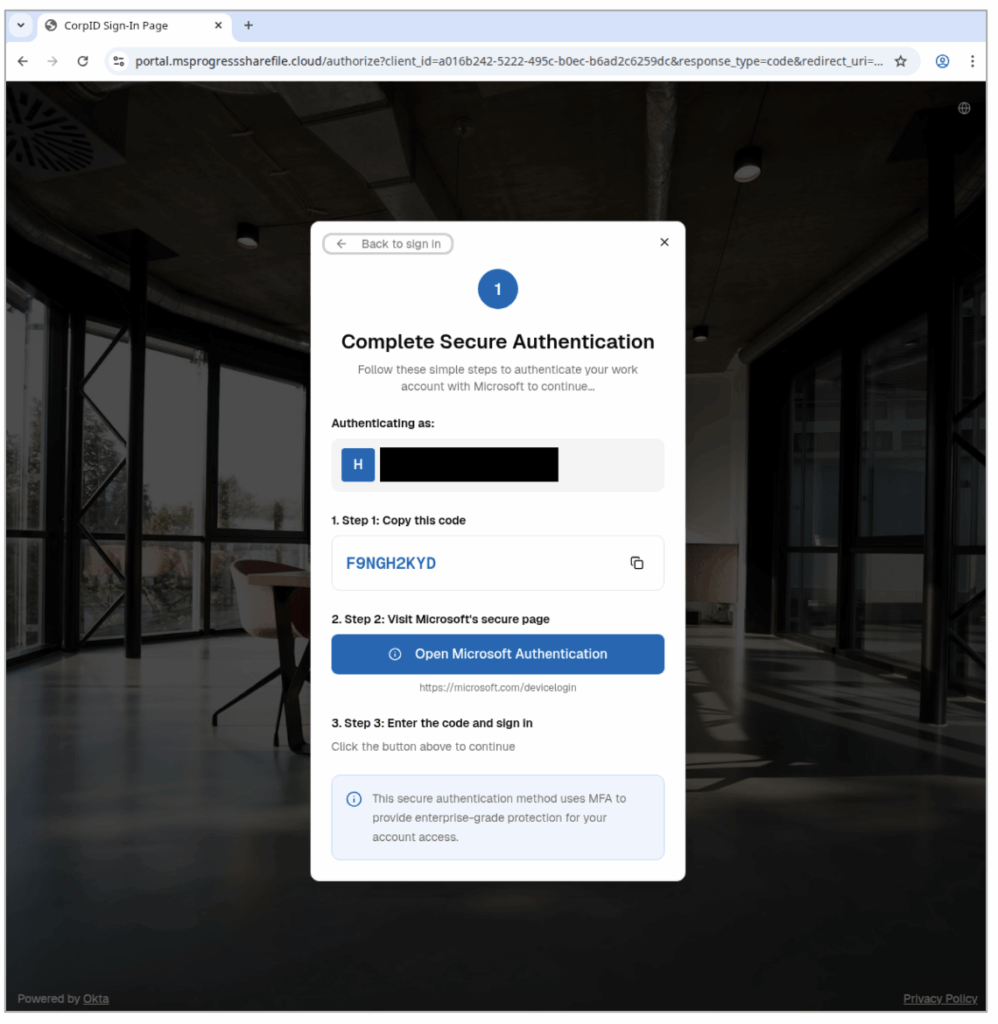

Una delle tecniche più insidiose emerse recentemente è il phishing device code, tracciata dagli analisti di Proofpoint sotto il nome di UNK_AcademicFlare. Questa metodologia inizia con un approccio altamente mirato: gli attaccanti utilizzano caselle email precedentemente compromesse appartenenti a organizzazioni governative o militari per contattare le vittime, costruendo un rapporto di fiducia (rapport building) prima di sferrare l’attacco. Fingendo interesse per l’expertise accademica o proponendo interviste fittizie, inviano link a documenti ospitati su infrastrutture apparentemente legittime ma gestite tramite Cloudflare Worker che imitano l’interfaccia di OneDrive.

Il meccanismo di compromissione è sottile: la vittima viene indotta a copiare un codice alfanumerico e a inserirlo nel portale di autenticazione ufficiale di Microsoft, progettato per autorizzare dispositivi privi di input completo come smart TV o stampanti. Inserendo il codice, l’utente ignaro genera un token di accesso OAuth che viene immediatamente intercettato dai criminali, garantendo loro il controllo completo dell’account senza necessità di conoscere la password o bypassare l’MFA tradizionale. Questa tattica, già osservata in operazioni di gruppi come Storm-2372 e APT29, è ora adottata anche da attori e-crime come TA2723, abbassando la soglia tecnica per attacchi devastanti contro think tank, università e settori critici.

Le manovre di APT28 contro l’Ucraina

Parallelamente, il famigerato gruppo APT28 (noto anche come Fancy Bear e affiliato al GRU russo) continua la sua incessante campagna di spionaggio, prendendo di mira specificamente gli utenti del servizio di posta Ukr.net. Secondo le rilevazioni di Recorded Future Insikt Group, tra giugno 2024 e aprile 2025, il gruppo ha distribuito documenti PDF malevoli contenenti link a pagine di login contraffatte ospitate su servizi gratuiti come Mocky. Per eludere i filtri di sicurezza, gli attaccanti utilizzano una catena di reindirizzamenti complessa che sfrutta sottodomini di Blogger e accorciatori di URL come tiny.cc.

L’evoluzione operativa di APT28 è evidente nella gestione dell’infrastruttura di comando e controllo. In risposta ai takedown effettuati dalle autorità occidentali nel 2024, il gruppo ha abbandonato l’uso di router compromessi “EdgeOS” per affidarsi a servizi di tunneling legittimi come ngrok e Serveo. Questo cambiamento tattico rende il traffico malevolo indistinguibile dalle normali attività di rete, complicando notevolmente le operazioni di attribuzione e mitigazione mentre il gruppo continua a sottrarre credenziali e codici 2FA per alimentare la macchina di intelligence russa nel contesto del conflitto in Ucraina.

Guerra ibrida e attacchi alle infrastrutture critiche

L’offensiva degli hacker russi non si limita allo spionaggio silenzioso ma abbraccia azioni distruttive volte a creare caos sociale. In Danimarca, l’intelligence militare (DDIS) ha attribuito al gruppo Z-Pentest un attacco mirato contro i sistemi di controllo di una utility idrica, mentre il collettivo hacktivista NoName057(16) ha lanciato ondate di attacchi DDoS contro siti istituzionali in concomitanza con le elezioni locali del 2025. Queste operazioni non sono casuali ma coordinate per punire il sostegno militare e politico fornito a Kiev, generando un senso di insicurezza nella popolazione civile.

La gravità della situazione ha spinto il governo danese a convocare l’ambasciatore russo, definendo inaccettabili tali ingerenze. La CISA americana ha emesso avvisi urgenti riguardanti l’attività di gruppi pro-Russia come Sector16 e CARR, che prendono di mira sistematicamente le infrastrutture critiche globali. Per difendersi, Microsoft raccomanda l’implementazione di policy di accesso condizionale che blocchino il flusso di autenticazione “device code” per tutti gli utenti non autorizzati, mentre le organizzazioni sono invitate a rafforzare il monitoraggio dei log e l’educazione del personale contro le tecniche di ingegneria sociale sempre più persuasive.

“Mappa della Guerra Cibernetica”

Domande frequenti su Hacker russi

Cos’è il phishing device code utilizzato dagli hacker russi?

È una tecnica in cui gli attaccanti inducono la vittima a inserire un codice alfanumerico su una pagina di login legittima di Microsoft. Questo codice autorizza un dispositivo controllato dagli hacker ad accedere all’account della vittima, aggirando spesso l’autenticazione a due fattori.

Chi è il gruppo APT28 e quali sono i suoi obiettivi?

APT28, noto anche come Fancy Bear, è un gruppo di cyber spionaggio legato all’intelligence militare russa (GRU). I suoi obiettivi principali sono governi, organizzazioni di difesa, think tank e infrastrutture critiche, con lo scopo di sottrarre informazioni strategiche a supporto degli interessi di Mosca.

Come posso proteggere la mia organizzazione dal device code phishing?

Microsoft consiglia di configurare policy di accesso condizionale (Conditional Access) per bloccare il flusso di autenticazione “device code” per la maggior parte degli utenti, consentendolo solo in casi specifici e controllati, oppure limitando l’accesso a range di IP fidati e dispositivi gestiti.

Quali sono gli effetti degli attacchi ibridi russi in Europa?

Gli attacchi ibridi combinano cyberattacchi distruttivi (come quelli alle utility idriche o DDoS elettorali) con campagne di disinformazione. L’obiettivo è destabilizzare la società, erodere la fiducia nelle istituzioni e punire i paesi che sostengono l’Ucraina.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.