La campagna APT iraniana conosciuta come Prince of Persia rappresenta uno dei casi più longevi e strutturati di cyber-spionaggio statale emersi negli ultimi quindici anni. Attiva almeno dal 2007, la campagna ha colpito dissidenti iraniani, media, infrastrutture critiche e reti in Iran, Europa, Medio Oriente e Nord America, mostrando una progressione tecnica costante e una crescente sicurezza operativa. Le analisi più recenti di SafeBreach rivelano come il gruppo non solo sia ancora attivo, ma abbia integrato nuove capacità, tra cui algoritmi DGA paralleli, strutture C2 complesse e, per la prima volta nel 2025, l’uso diretto di bot Telegram per comando ed esfiltrazione dei dati.

Origini e attribuzione della campagna Prince of Persia

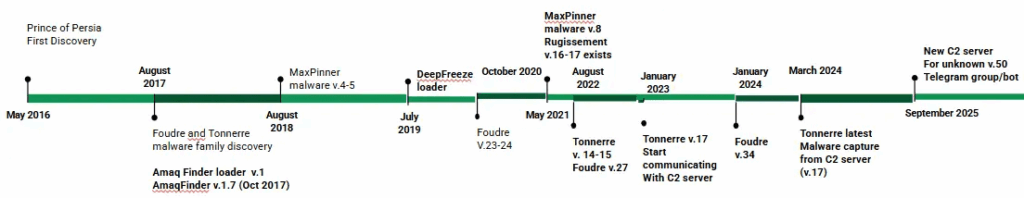

Il gruppo viene identificato pubblicamente nel 2016 dai ricercatori di Palo Alto Networks Unit 42 con i nomi Infy o Prince of Persia, ma le sue attività risultano retrodatabili almeno al 2007. Sin dalle prime fasi, l’operatività mostra una chiara matrice politica e statale, priva di finalità finanziarie. Gli obiettivi principali includono dissidenti del regime iraniano, attivisti della società civile, giornalisti e, in alcune fasi, infrastrutture critiche e reti governative estere.

Tra il 2010 e il 2013, ricercatori indipendenti collegano il gruppo alla compromissione di siti legati a Jundallah e a campagne di sorveglianza contro la stampa persiana durante le elezioni presidenziali iraniane. L’uso di vulnerabilità ActiveX e di siti compromessi come vettori di infezione mostra già allora una buona capacità di adattamento tecnico. Nel 2016, un’operazione di takedown e il successivo sinkholing del traffico da parte di operatori iraniani forniscono una conferma indiretta del coinvolgimento statale, rafforzando l’attribuzione geopolitica del gruppo.

Dalla riemersione con Foudre all’introduzione di Tonnerre

Dopo il parziale smantellamento del 2016, Prince of Persia riemerge nel 2017 con un nuovo malware denominato Foudre, che diventa il fulcro della catena di infezione. Foudre evolve rapidamente e, nel 2018, introduce una componente più avanzata chiamata Tonnerre, riservata ai target ad alto valore. Questa separazione funzionale tra un primo stadio di ricognizione e una seconda fase di compromissione profonda rappresenta un salto di maturità nella strategia del gruppo.

Le versioni pubblicamente note di Foudre e Tonnerre crescono nel tempo, arrivando a Foudre v24 e Tonnerre v11, mentre varianti successive vengono intercettate nel 2022 e negli anni seguenti. Nonostante periodi di apparente dormienza, il gruppo non interrompe mai del tutto le attività, mantenendo infrastrutture e pattern pronti per essere riattivati.

Il ruolo di SafeBreach e la caccia post-dormienza

SafeBreach Labs segue la campagna Prince of Persia in modo continuativo dal 2019, pubblicando ricerche originali che permettono di colmare i vuoti lasciati dai periodi di silenzio operativo. Dopo il 2022, quando il gruppo sembra ridurre visibilmente le attività, i ricercatori adottano una strategia di threat hunting basata su ancore e pattern storici, individuando nuove varianti e infrastrutture fino ad allora sconosciute.

Questa attività di monitoraggio a lungo termine consente di ricostruire una timeline evolutiva coerente, dimostrando che la dormienza non equivale mai a dismissione. Al contrario, Prince of Persia utilizza questi intervalli per raffinare il codice, rinnovare le infrastrutture C2 e aumentare la propria sicurezza operativa.

Foudre v34 e il cambio di vettore di attacco

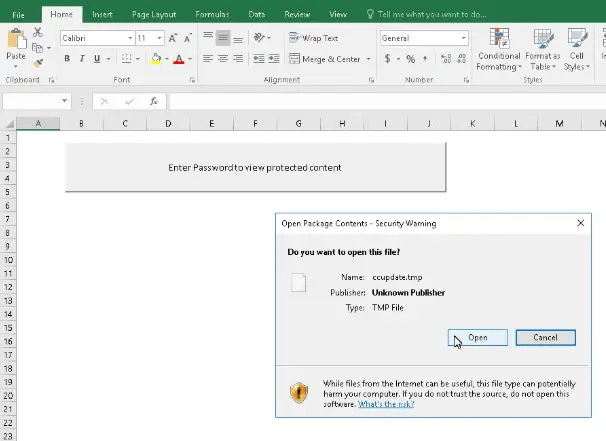

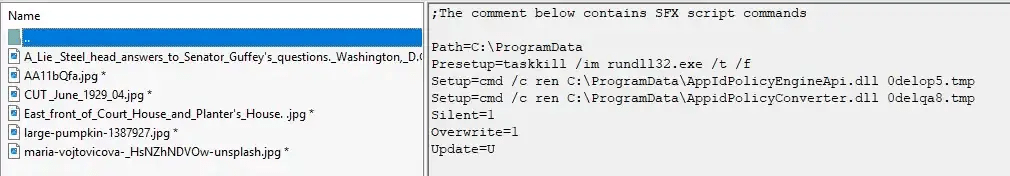

Una delle scoperte più rilevanti riguarda Foudre v34, che introduce un nuovo vettore di infezione basato su file Microsoft Excel contenenti eseguibili incorporati. In uno dei casi analizzati, il file Excel include un loader che rilascia un archivio SFX mascherato, eludendo tutti gli antivirus presenti su VirusTotal al momento del caricamento.

Il loader utilizza DLL apparentemente innocue e funzioni offuscate per caricare il payload principale, camuffato persino da file MP4. Questa tecnica consente al malware di bypassare i controlli statici e di attivarsi solo in fase di esecuzione, riducendo drasticamente le possibilità di rilevamento preventivo. Altri campioni mostrano l’uso di macro ZIP con riferimenti a infezioni precedenti, segno di una continuità di sviluppo e di un riutilizzo consapevole del codice.

Algoritmi DGA paralleli e comunicazioni C2

Uno degli elementi distintivi dell’evoluzione recente di Prince of Persia è l’uso di algoritmi di generazione dei domini (DGA) paralleli. Foudre e Tonnerre adottano prefissi differenti, come LOS1 e FTS1, combinati con CRC32, anno, mese e settimana per generare hostname alfabetici dinamici. Questo approccio rende più complessa la difesa basata su blacklist statiche e aumenta la resilienza delle comunicazioni con i server C2.

Le strutture C2 risultano altamente organizzate, con directory separate per log, validazione, esfiltrazione e gestione degli attaccanti, mantenendo una netta distinzione tra dati delle vittime e operazioni interne. L’uso di GUID univoci per identificare ogni infezione permette al gruppo di controllare aggiornamenti, rimozioni e upgrade in modo selettivo.

Tonnerre v50 e l’integrazione di Telegram

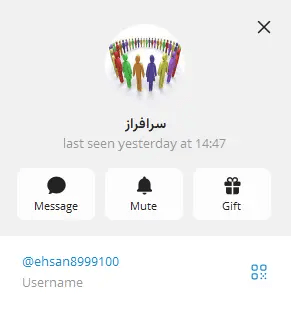

Il salto qualitativo più significativo emerge con Tonnerre v50, rilevato a settembre 2025. Per la prima volta, il malware integra un bot Telegram come canale diretto di comando ed esfiltrazione, sostituendo i precedenti meccanismi basati su FTP. Il bot consente l’esecuzione di comandi remoti e l’invio di dati attraverso un’infrastruttura legittima e ampiamente utilizzata, rendendo il traffico più difficile da distinguere da quello normale.

L’uso di Telegram indica una maggiore sicurezza operativa, poiché sfrutta un servizio affidabile, cifrato e diffuso globalmente. I ricercatori tracciano l’attività del bot fino a dicembre 2025, collegandola a infrastrutture riconducibili all’Iran e a operatori di lingua persiana, rafforzando ulteriormente l’attribuzione statale.

Varianti storiche e famiglie collaterali

Oltre a Foudre e Tonnerre, SafeBreach identifica diverse famiglie collaterali utilizzate nel corso degli anni. Amaq News Finder, attivo tra il 2017 e il 2018, utilizza prefissi DGA distinti e si collega tematicamente a contenuti jihadisti, pur rientrando nella stessa linea di sviluppo. Deep Freeze e Rugissement operano tra il 2019 e il 2021 come vettori intermedi, mentre MaxPinner si distingue per la capacità di spiare Telegram e gestire infezioni multiple.

Queste varianti condividono pattern crittografici, password ricorrenti e logiche di distribuzione simili, suggerendo un ecosistema malware coerente, sviluppato e mantenuto dallo stesso nucleo operativo.

Tattiche, tecniche e procedure dell’APT iraniana

Le TTP di Prince of Persia mostrano una struttura matura e metodica. L’accesso iniziale avviene tramite documenti Excel malevoli, l’esecuzione sfrutta loader offuscati e archivi SFX, mentre la persistenza viene gestita attraverso controlli sulle infezioni pregresse. Il gruppo mappa la vittima con Foudre e decide se procedere all’escalation con Tonnerre, riservando le risorse più avanzate ai target di maggiore interesse.

La rotazione frequente dei server C2, la cancellazione selettiva delle infezioni a basso valore e l’uso di firme RSA giornaliere riducono le tracce forensi e complicano l’analisi retrospettiva. L’assenza di movente economico e la focalizzazione su spionaggio e sorveglianza confermano il carattere strategico dell’operazione.

Impatto geopolitico e settori colpiti

Nel corso di oltre un decennio, Prince of Persia ha colpito dissidenti iraniani, media come la stampa persiana internazionale, reti diplomatiche e infrastrutture critiche in Iran, Europa, Iraq, Turchia, India, Canada e Danimarca. La continuità delle operazioni dimostra come il cyberspazio venga utilizzato come strumento di controllo politico e proiezione di potere, in parallelo alle dinamiche geopolitiche tradizionali.

Mappa della Guerra Cibernetica

L’evoluzione tecnica, culminata nell’uso di Telegram come canale C2, segnala un gruppo ancora attivo, adattivo e pericoloso, capace di apprendere dalle contromisure difensive e di rinnovare costantemente il proprio arsenale.

Una minaccia persistente nel panorama globale

Dopo dieci anni di attività documentata, Prince of Persia rimane una delle APT iraniane più longeve e sofisticate. Le ricerche di SafeBreach dimostrano che la minaccia non solo persiste, ma continua a rafforzare la propria sicurezza operativa e competenza tecnica. In un contesto di crescente tensione geopolitica, la campagna rappresenta un rischio concreto e duraturo per settori sensibili, confermando come le operazioni cyber statali non seguano cicli brevi, ma strategie di lungo periodo.

Domande frequenti su APT Prince of Persia

Quali sono i principali obiettivi dell’APT Prince of Persia?

Il gruppo mira principalmente a dissidenti iraniani, attivisti della società civile, media in lingua persiana e infrastrutture critiche. Le sue operazioni hanno scopi di spionaggio e sorveglianza, senza motivazioni finanziarie dirette.

Come funziona il malware Tonnerre v50?

Tonnerre v50 è una variante avanzata che utilizza un bot Telegram per comunicare con i server di comando e controllo (C2). Questo permette agli attaccanti di inviare comandi ed esfiltrare dati rubati sfruttando il traffico cifrato di Telegram, rendendo più difficile il rilevamento rispetto ai vecchi protocolli FTP.

Che cos’è un algoritmo di generazione domini (DGA)?

Un DGA è una tecnica utilizzata dai malware per generare periodicamente un gran numero di nomi di dominio. Questo permette al malware di contattare server C2 sempre diversi, rendendo difficile per i difensori bloccare le comunicazioni malevole basandosi su liste nere statiche.

In quali paesi è attiva la minaccia Prince of Persia?

Le attività del gruppo sono state rilevate a livello globale, con una concentrazione particolare in Iran, Europa, Turchia, Iraq, India e Canada. Anche missioni diplomatiche, come quelle in Danimarca, sono state bersagli storici.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...