Negli ultimi anni il panorama delle minacce informatiche si è spostato in modo sempre più deciso verso il mobile. Smartphone e tablet, ormai centrali nella vita quotidiana e professionale, sono diventati un bersaglio privilegiato non solo per il cybercrime tradizionale, ma anche per operazioni di sorveglianza mirata, spesso difficili da distinguere da attività legittime. In questo contesto si inserisce l’analisi pubblicata da Group-IB, che documenta una campagna di malware mobile attiva in Uzbekistan, caratterizzata da tecniche raffinate, obiettivi selezionati e un approccio che va oltre la semplice monetizzazione criminale.

L’indagine mostra come dispositivi Android siano stati utilizzati come vettori di raccolta informazioni, intercettazione di comunicazioni e tracciamento delle vittime, delineando un modello operativo che richiama più da vicino le operazioni di intelligence digitale che non le classiche frodi su larga scala. Il caso uzbeko diventa così un esempio emblematico di come il confine tra cybercrime, sorveglianza statale e repressione digitale possa diventare sempre più sfumato.

Il contesto: perché l’Uzbekistan è un obiettivo strategico

Per comprendere la portata della campagna analizzata da Group-IB è necessario guardare al contesto geopolitico e sociale dell’Uzbekistan. Il Paese si trova in una regione cruciale dell’Asia Centrale, attraversata da tensioni politiche, trasformazioni economiche e un crescente uso delle tecnologie digitali da parte della popolazione. Negli ultimi anni, smartphone e app di messaggistica sono diventati strumenti fondamentali per informazione, attivismo e comunicazione privata.

Questo scenario rende il mobile un punto di osservazione privilegiato. Colpire lo smartphone di un individuo significa avere accesso diretto alla sua vita digitale, dalle conversazioni private ai contatti, fino ai movimenti fisici. Non sorprende quindi che campagne di malware mirato si concentrino su Paesi in cui il controllo dell’informazione rappresenta una leva strategica.

Secondo l’analisi, la campagna non mostra i tratti tipici di una distribuzione massiva e indiscriminata. Al contrario, emergono segnali di targeting selettivo, con infezioni concentrate su specifici profili e contesti, suggerendo una finalità di sorveglianza piuttosto che di profitto immediato.

La natura del malware: oltre il trojan tradizionale

Il malware mobile individuato non si limita a comportamenti rudimentali come la visualizzazione di pubblicità o l’invio di SMS premium. Al contrario, presenta funzionalità avanzate tipiche degli spyware moderni. Una volta installato, il codice malevolo è in grado di accedere a messaggi, registrare chiamate, estrarre rubriche e monitorare attività dell’utente.

Uno degli aspetti più rilevanti riguarda l’abuso dei permessi Android, spesso concessi inconsapevolmente dalle vittime durante l’installazione di app apparentemente legittime. Il malware sfrutta queste autorizzazioni per operare in background senza attirare l’attenzione, rendendo difficile l’individuazione anche per utenti esperti.

L’architettura modulare del malware consente inoltre di aggiornare le funzionalità da remoto. Questo significa che il software può evolversi nel tempo, adattandosi a nuove esigenze operative o a contromisure introdotte dai sistemi di sicurezza.

I vettori di infezione: app, social engineering e fiducia

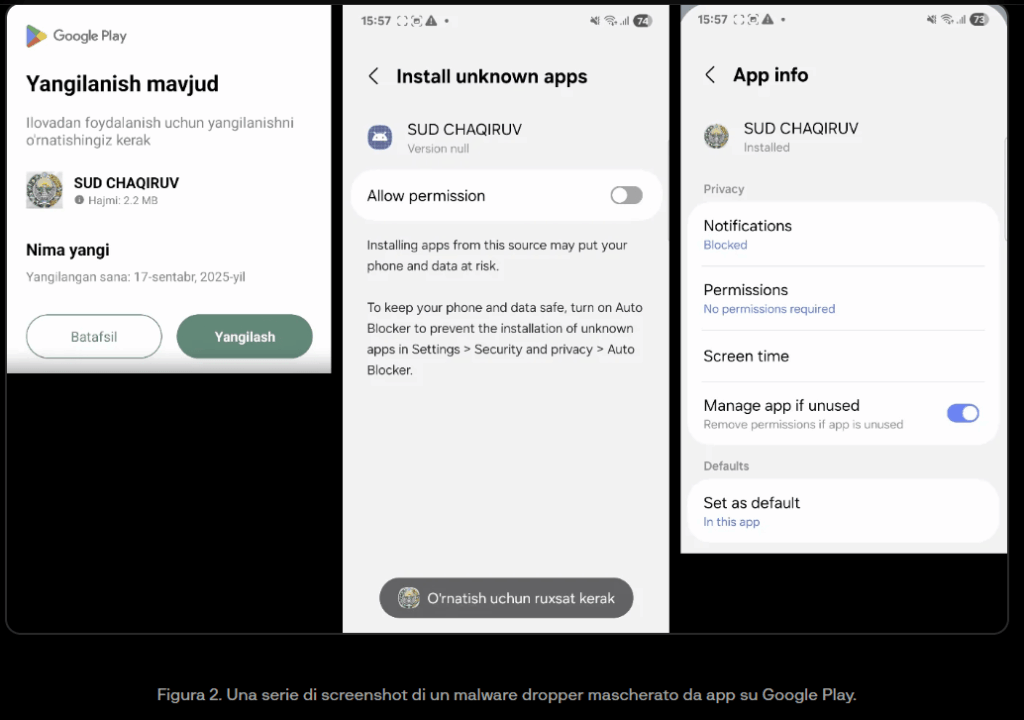

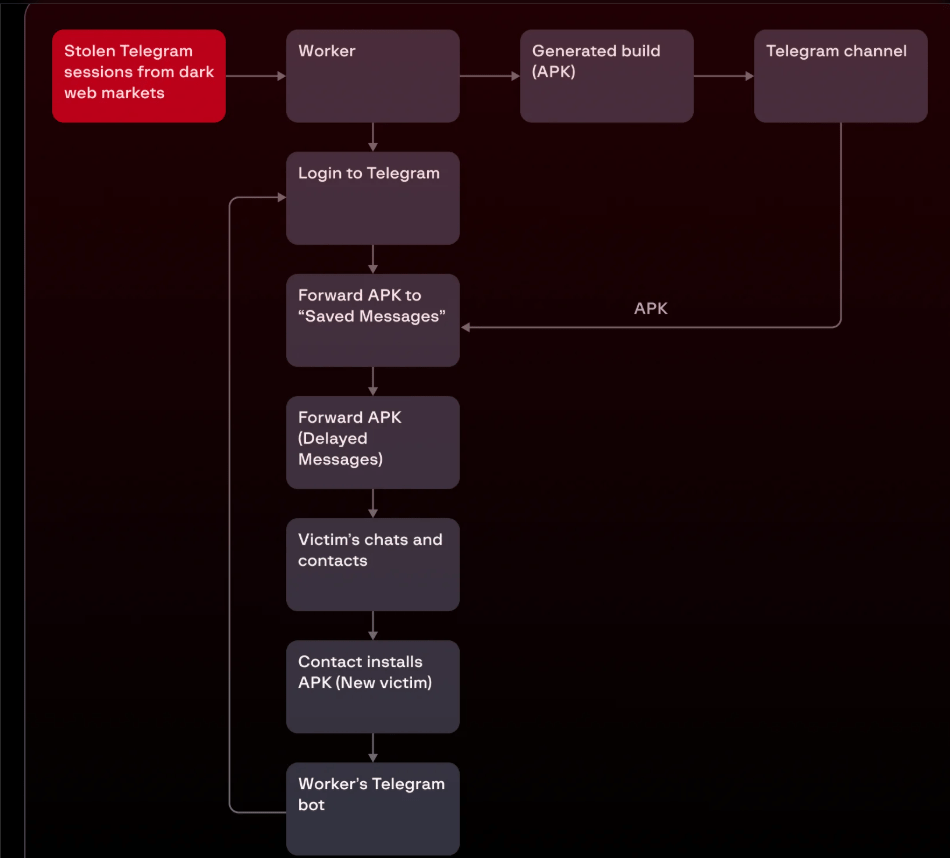

Uno degli elementi centrali dell’analisi di Group-IB è il modo in cui il malware viene distribuito. Non emergono exploit zero-day particolarmente sofisticati, ma piuttosto un uso intelligente del social engineering. Le vittime vengono indotte a installare applicazioni che si presentano come strumenti utili o necessari, spesso collegati a servizi locali o a comunicazioni apparentemente ufficiali.

Questo approccio sfrutta un fattore umano fondamentale: la fiducia. In contesti in cui determinate app o comunicazioni sono percepite come affidabili, l’utente tende ad abbassare le difese, concedendo permessi senza un’analisi critica approfondita. Il risultato è un’infezione silenziosa che può durare a lungo prima di essere rilevata.

Il caso uzbeko dimostra come, nel mondo mobile, la sicurezza non dipenda solo da vulnerabilità tecniche, ma anche da dinamiche sociali e culturali che influenzano il comportamento degli utenti.

Comando e controllo: infrastrutture discrete e persistenti

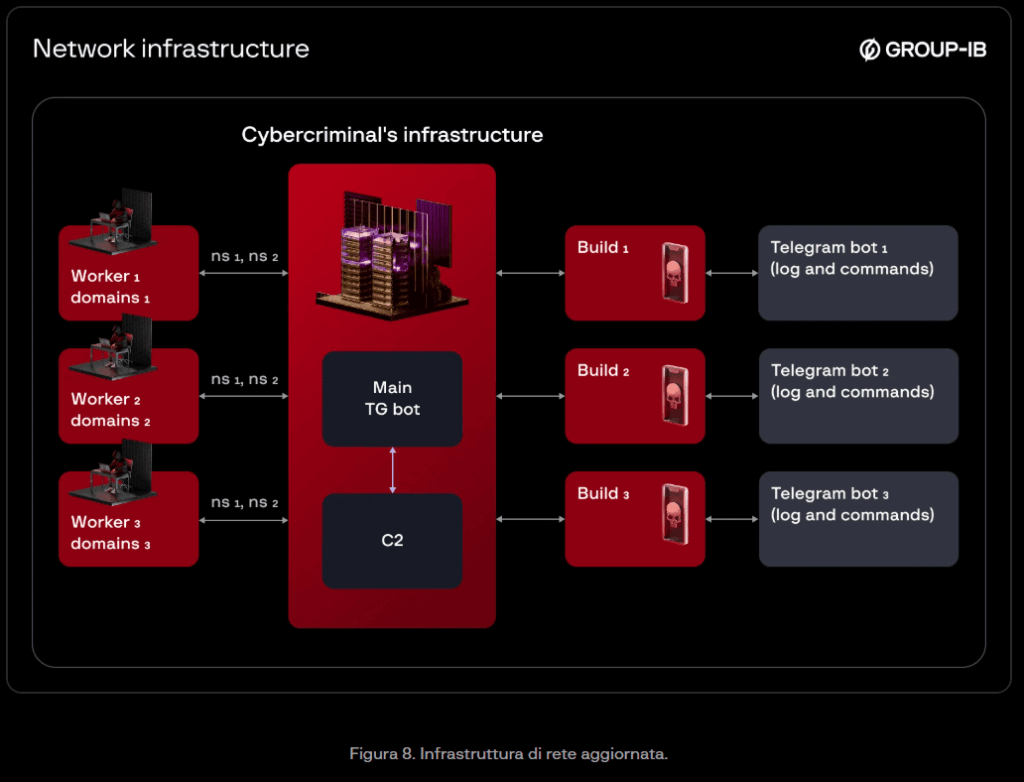

Una volta compromesso il dispositivo, il malware comunica con server di comando e controllo progettati per ridurre al minimo la visibilità. Le comunicazioni sono spesso cifrate o camuffate come traffico legittimo, rendendo difficile distinguerle da normali richieste di rete.

Secondo Group-IB, l’infrastruttura utilizzata mostra segni di manutenzione costante e adattabilità, un ulteriore indizio della professionalità dietro l’operazione. Non si tratta di server improvvisati o facilmente tracciabili, ma di un sistema pensato per garantire continuità operativa anche in caso di blocchi o takedown. Questo tipo di infrastruttura è tipico di campagne che puntano alla raccolta di informazioni nel lungo periodo, piuttosto che a guadagni rapidi. Ogni dispositivo infetto rappresenta una fonte continua di dati, il cui valore cresce con il tempo.

Obiettivi e finalità: sorveglianza più che profitto

Uno degli aspetti più delicati dell’analisi riguarda la possibile finalità della campagna. A differenza di molte operazioni di malware mobile orientate al furto finanziario, qui mancano indicatori chiari di monetizzazione diretta. Non emergono, ad esempio, transazioni fraudolente o tentativi sistematici di accesso a conti bancari. Al contrario, la raccolta sistematica di comunicazioni, contatti e metadati suggerisce una finalità di sorveglianza. Questo tipo di attività è particolarmente sensibile, perché tocca direttamente diritti fondamentali come la privacy e la libertà di espressione.

Pur senza attribuzioni esplicite, il caso solleva interrogativi sul ruolo di attori statali o para-statali, e sul modo in cui il malware mobile possa essere utilizzato come strumento di controllo sociale. In questo senso, l’Uzbekistan diventa un laboratorio di osservazione per fenomeni che potrebbero estendersi ad altre regioni.

Il ruolo di Android come bersaglio privilegiato

La campagna analizzata conferma una tendenza già nota: Android è la piattaforma mobile più colpita dal malware. La combinazione di ampia diffusione, frammentazione del sistema operativo e modelli di distribuzione delle app meno rigidi rispetto ad altri ecosistemi rende Android un obiettivo particolarmente attraente.

Nel caso specifico, il malware sfrutta versioni del sistema non aggiornate o configurazioni di sicurezza deboli. Questo evidenzia un problema strutturale: in molti Paesi, gli utenti utilizzano dispositivi economici che ricevono aggiornamenti di sicurezza in modo irregolare o discontinuo.

La mancanza di patch tempestive crea una superficie di attacco persistente, che può essere sfruttata non solo da criminali, ma anche da attori più sofisticati con obiettivi strategici.

Le implicazioni per la sicurezza globale

Sebbene la campagna sia geograficamente focalizzata, le sue implicazioni vanno ben oltre i confini dell’Uzbekistan. Il caso dimostra come il malware mobile possa essere utilizzato per operazioni di intelligence su scala regionale, con tecniche replicabili in altri contesti.

In un mondo sempre più interconnesso, le infrastrutture digitali non conoscono confini netti. Un’infrastruttura di comando e controllo attiva in Asia Centrale può facilmente essere riadattata per colpire utenti in Europa, Medio Oriente o Africa. Questo rende la minaccia globalmente rilevante, anche se localmente concentrata. Inoltre, il caso solleva interrogativi sul ruolo delle aziende tecnologiche e dei provider di servizi nel prevenire l’abuso delle piattaforme mobili per scopi di sorveglianza illegittima.

Le contromisure: cosa possono fare utenti e organizzazioni

Dal punto di vista difensivo, l’analisi di Group-IB evidenzia alcune linee guida fondamentali. La prima riguarda la consapevolezza degli utenti: installare app solo da fonti affidabili, verificare i permessi richiesti e mantenere il sistema aggiornato rappresentano ancora le difese più efficaci contro molte campagne mobile. Per le organizzazioni, soprattutto in contesti sensibili, diventa essenziale adottare strategie di mobile security più avanzate, che includano monitoraggio del traffico, analisi comportamentale e strumenti di rilevamento delle anomalie. A livello più ampio, il caso sottolinea la necessità di un dibattito internazionale su sorveglianza digitale e diritti umani, in un’epoca in cui lo smartphone è diventato un’estensione dell’identità personale.

Un segnale d’allarme per l’ecosistema mobile

La campagna di malware mobile in Uzbekistan analizzata da Group-IB non è solo un episodio isolato, ma un campanello d’allarme. Mostra come le tecniche di attacco stiano evolvendo verso modelli più silenziosi, persistenti e mirati, capaci di trasformare dispositivi personali in strumenti di raccolta informazioni. In questo scenario, la distinzione tra sicurezza informatica, privacy e geopolitica diventa sempre più labile. Difendere lo smartphone non significa più solo proteggere i propri dati finanziari, ma anche tutelare la propria libertà personale e comunicativa. Il caso uzbeko offre quindi una lezione chiara: nel mondo mobile contemporaneo, la sicurezza non è un optional, ma una componente essenziale della cittadinanza digitale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.