Le vulnerabilità WhatsApp emerse a fine 2025 hanno riportato al centro del dibattito globale il tema della sicurezza delle app di messaggistica, mostrando come anche piattaforme con crittografia end-to-end possano diventare vettori di compromissione su larga scala. Nel primo periodo si concentrano i punti chiave dell’intera vicenda: una falla zero-day nell’API di WhatsApp che ha consentito lo scraping di dati da circa 3,5 miliardi di account, campagne di hijacking tramite la funzione di linking device, e la diffusione di un pacchetto NPM malevolo progettato per intercettare QR code e rubare conversazioni. L’insieme di questi elementi descrive un ecosistema sotto pressione, in cui debolezze nei protocolli di autenticazione, supply chain software e gestione delle sessioni si combinano amplificando l’impatto sulla privacy degli utenti a livello planetario.

Falla zero-day nell’API WhatsApp e scraping massivo

Ricercatori indipendenti hanno individuato una vulnerabilità zero-day nell’API di WhatsApp che permetteva di verificare in modo non adeguatamente protetto se un numero di telefono fosse registrato sulla piattaforma. Attraverso script automatizzati e richieste sequenziali, l’endpoint esposto consentiva l’enumerazione di numeri attivi e l’accesso a metadati associati ai profili, come immagini e informazioni di stato. In poche ore, secondo le analisi, è stato possibile raccogliere dati riferibili a circa 3,5 miliardi di account, una scala senza precedenti per un singolo exploit di questo tipo.

India: 749 milioni

Indonesia: 235 milioni

Brazil: 206 milioni

United States: 138 milioni

Russia: 133 milioni

Mexico: 128 milioni

Il problema ha colpito in particolare le versioni web e desktop dell’applicazione, dove l’interazione con l’API risultava più facilmente automatizzabile. Sebbene i contenuti delle chat restassero protetti dalla crittografia end-to-end, l’esposizione dei numeri di telefono e dei metadati ha creato un enorme database utilizzabile per campagne di phishing mirato, spam e attività di social engineering. WhatsApp ha confermato la ricezione della segnalazione e rilasciato una correzione lato server, introducendo limiti più stringenti sulle richieste API e meccanismi di rilevamento degli abusi.

Pacchetto NPM malevolo e compromissione della supply chain

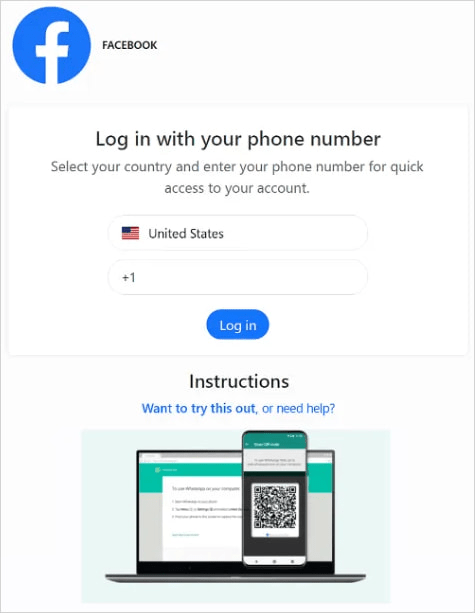

Parallelamente allo scraping API, la comunità di sicurezza ha individuato un pacchetto NPM malevolo, denominato whatsapp-bot-md, pubblicato il 15 dicembre 2025. Il modulo si presentava come una libreria legittima per la gestione di bot multi-device su WhatsApp in ambiente Node.js, attirando sviluppatori interessati a integrazioni automatizzate. In realtà, il codice conteneva componenti nascosti in grado di avviare un server WebSocket locale e intercettare i QR code di autenticazione utilizzati per il login.

Leggi la ricerca di Koi security

Una volta catturato il QR code, il malware consentiva agli attaccanti di clonare la sessione WhatsApp, accedendo alle conversazioni e inoltrando messaggi e dati sensibili verso un server di comando e controllo remoto. L’uso di librerie note come Baileys permetteva al pacchetto di mimetizzarsi tra dipendenze legittime, ritardando l’individuazione dell’attività malevola. La scoperta del pacchetto ha portato alla sua rimozione dal repository NPM, ma il rischio di progetti già infettati resta elevato, soprattutto in ambito open source.

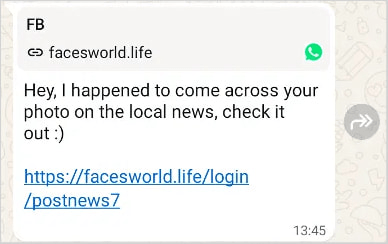

Hijacking account tramite abuso del linking device

Un ulteriore vettore di attacco riguarda l’abuso della funzione di linking device, che consente a WhatsApp di collegare fino a quattro dispositivi aggiuntivi a un account principale. Gli attaccanti sfruttano campagne di phishing e messaggi ingannevoli per indurre le vittime a scansionare QR code malevoli, presentati come richieste di verifica o di sicurezza urgente. Una volta completata la scansione, il dispositivo dell’attaccante viene associato all’account senza che l’utente se ne accorga immediatamente.

Questo tipo di hijacking offre accesso completo alle chat, ai contatti e alla possibilità di inviare messaggi impersonando la vittima. In alcuni casi, le notifiche di nuovo dispositivo collegato vengono ignorate o aggirate tramite tecniche di social engineering, soprattutto su versioni meno aggiornate dell’app. WhatsApp ha introdotto avvisi più evidenti e controlli aggiuntivi, ma la persistenza di dispositivi collegati non autorizzati resta un rischio concreto se l’utente non verifica regolarmente le sessioni attive.

Impatto sulla privacy e rischi per miliardi di utenti

L’effetto combinato di scraping API, malware NPM e hijacking tramite QR code produce un impatto sistemico sulla privacy digitale. I numeri di telefono raccolti possono essere incrociati con dati provenienti da precedenti breach, creando profili dettagliati utilizzabili per frodi finanziarie, estorsioni e campagne di disinformazione. Il furto di conversazioni, anche se limitato a singoli account, apre scenari di ricatto e spionaggio particolarmente critici per giornalisti, attivisti e figure pubbliche.

Queste vulnerabilità mostrano come la crittografia end-to-end, pur rimanendo solida sul piano del contenuto, non protegga da falle nei meccanismi di autenticazione, nella gestione delle sessioni e nelle interfacce API. Il problema non riguarda solo WhatsApp, ma l’intero modello di sicurezza delle piattaforme di messaggistica moderne, sempre più integrate con ecosistemi web e strumenti di sviluppo di terze parti.

Risposte di WhatsApp e contromisure tecniche

In risposta agli incidenti, WhatsApp ha rafforzato i controlli sull’API vulnerabile, implementato rate limiting più aggressivo e migliorato i sistemi di rilevamento delle richieste anomale. Sul fronte del linking device, sono stati introdotti avvisi più chiari e ulteriori passaggi di verifica per i nuovi collegamenti, mentre agli utenti viene raccomandato di controllare periodicamente l’elenco dei dispositivi associati e di rimuovere quelli sospetti.

Per gli sviluppatori, l’attenzione si sposta sulla sicurezza della supply chain, con l’uso sistematico di strumenti di audit sulle dipendenze NPM e la verifica dell’origine dei pacchetti. La comunità di cybersecurity continua ad analizzare i campioni del malware per identificare varianti e prevenire nuove campagne simili.

Una minaccia strutturale per le app di messaggistica

Gli episodi che hanno colpito WhatsApp evidenziano una evoluzione delle minacce cyber verso modelli ibridi, in cui exploit tecnici e social engineering si rafforzano a vicenda. Le piattaforme di messaggistica, per la loro diffusione globale e il valore dei dati trattati, diventano obiettivi privilegiati. In questo scenario, la sicurezza non può più limitarsi alla protezione dei messaggi, ma deve estendersi a API, ecosistemi di sviluppo e flussi di autenticazione.

L’ampiezza dello scraping, la diffusione di pacchetti malevoli e l’abuso di funzioni legittime come il linking device rappresentano un campanello d’allarme per l’intero settore. Senza un rafforzamento strutturale delle difese e una maggiore consapevolezza degli utenti, il rischio di incidenti simili su scala ancora più ampia resta elevato.

Domande frequenti sulle vulnerabilità WhatsApp

I miei messaggi sono stati letti a causa dello scraping da 3,5 miliardi di account?

No, lo scraping ha riguardato i metadati (numero di telefono, foto profilo, stato), ma non il contenuto dei messaggi, che rimane protetto dalla crittografia end-to-end. Tuttavia, i dati raccolti possono essere usati per attacchi di phishing mirati.

Come funziona il malware NPM whatsapp-bot-md?

Il pacchetto malevolo si fingeva una libreria per creare bot WhatsApp. Una volta installato da uno sviluppatore, avviava un processo nascosto che intercettava il QR code di login e inviava la sessione agli hacker, permettendo loro di clonare l’account della vittima.

Cos’è il QRLjacking e come mi difendo?

Il QRLjacking è una tecnica in cui un attaccante inganna la vittima facendole scansionare un QR code di login di WhatsApp Web controllato dall’hacker. Per difendersi, bisogna controllare periodicamente la lista dei “Dispositivi collegati” nell’app e rimuovere quelli sconosciuti.

WhatsApp ha risolto la falla zero-day dell’API?

Sì, WhatsApp ha confermato di aver applicato correzioni lato server, introducendo limiti più severi (rate limiting) sul numero di richieste che possono essere fatte all’API per verificare i numeri di telefono, bloccando di fatto lo scraping massivo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.