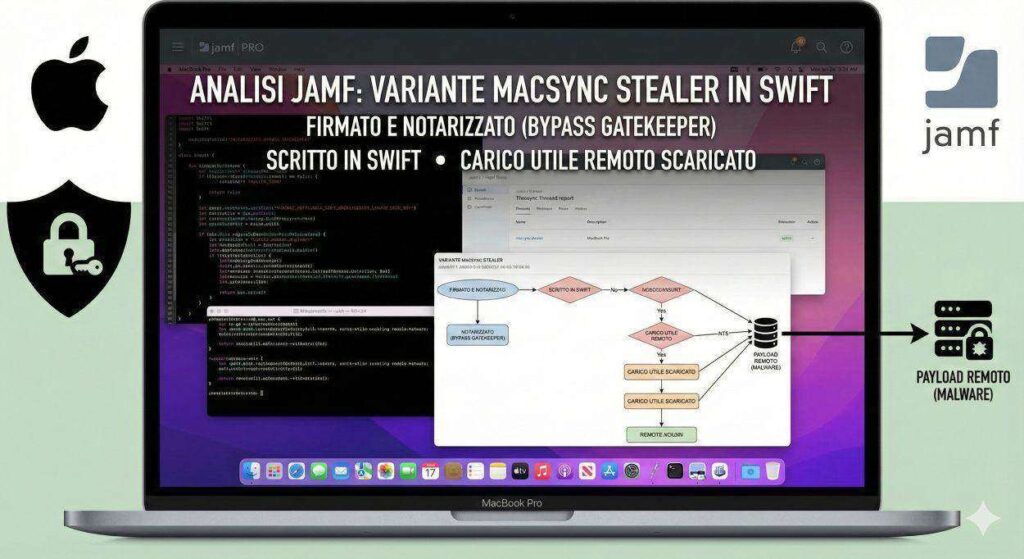

La nuova evoluzione di MacSync Stealer segna un salto qualitativo nel panorama dei malware per macOS, mostrando come i threat actor stiano adattando rapidamente le proprie tecniche per sfruttare le stesse catene di fiducia dell’ecosistema Apple. Nel primo periodo emergono tutti gli elementi centrali dell’analisi: una applicazione sviluppata in Swift, firmata e notarizzata, distribuita tramite immagine disco da un dominio sospetto, capace di bypassare Gatekeeper e di scaricare payload remoti con controlli rigorosi di integrità. La scoperta, attribuita a Jamf Threat Labs, evidenzia un cambio di paradigma rispetto alle precedenti varianti basate su script bash offuscati, drag-to-terminal e tecniche ClickFix. Il malware evolve in un binario Mach-O universale, riduce l’interazione visibile con l’utente, utilizza strumenti di sistema legittimi e introduce meccanismi di rate-limiting, logging e validazione dei payload tipici di software legittimo. L’insieme di queste caratteristiche rende la minaccia particolarmente rilevante per gli ambienti enterprise macOS, dove la fiducia nei processi di firma e notarizzazione rappresenta uno dei pilastri della sicurezza operativa.

Introduzione alla variante MacSync Stealer firmata e notarizzata

Durante attività di revisione e tuning di regole YARA, Jamf Threat Labs ha individuato un campione anomalo che, pur presentandosi come applicazione legittima, mostrava comportamenti coerenti con MacSync Stealer. A differenza delle iterazioni precedenti, il malware non si limita più a script bash offuscati caricati in memoria, ma si presenta come una applicazione Swift completa, distribuita tramite una immagine disco da circa 25,5 MB.

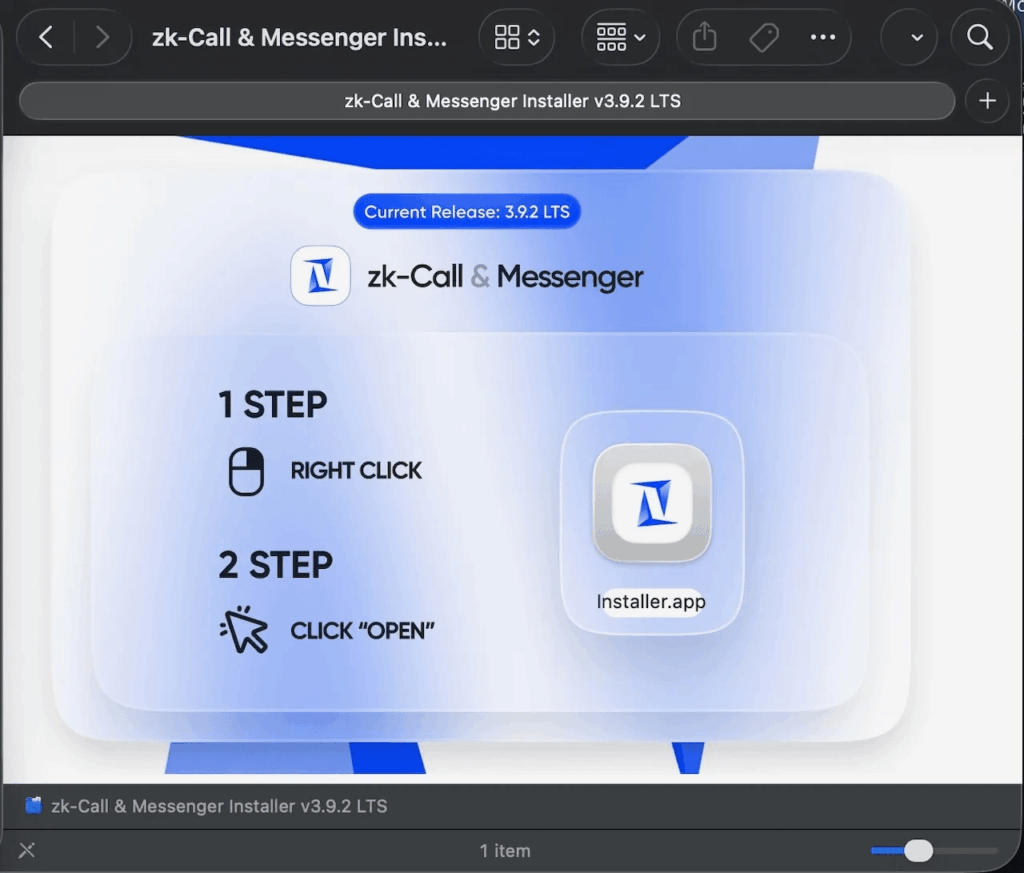

Il DMG risulta scaricabile da un sito che simula un servizio di messaggistica, una tecnica di social engineering ormai ricorrente nelle campagne macOS. All’interno dell’immagine disco sono presenti documenti PDF decoy, apparentemente collegati a LibreOffice, utilizzati per gonfiare le dimensioni del file e rendere il pacchetto più credibile. Questo dettaglio non è marginale, perché riduce il sospetto dell’utente e rende più plausibile la presenza di un installer di dimensioni non trascurabili.

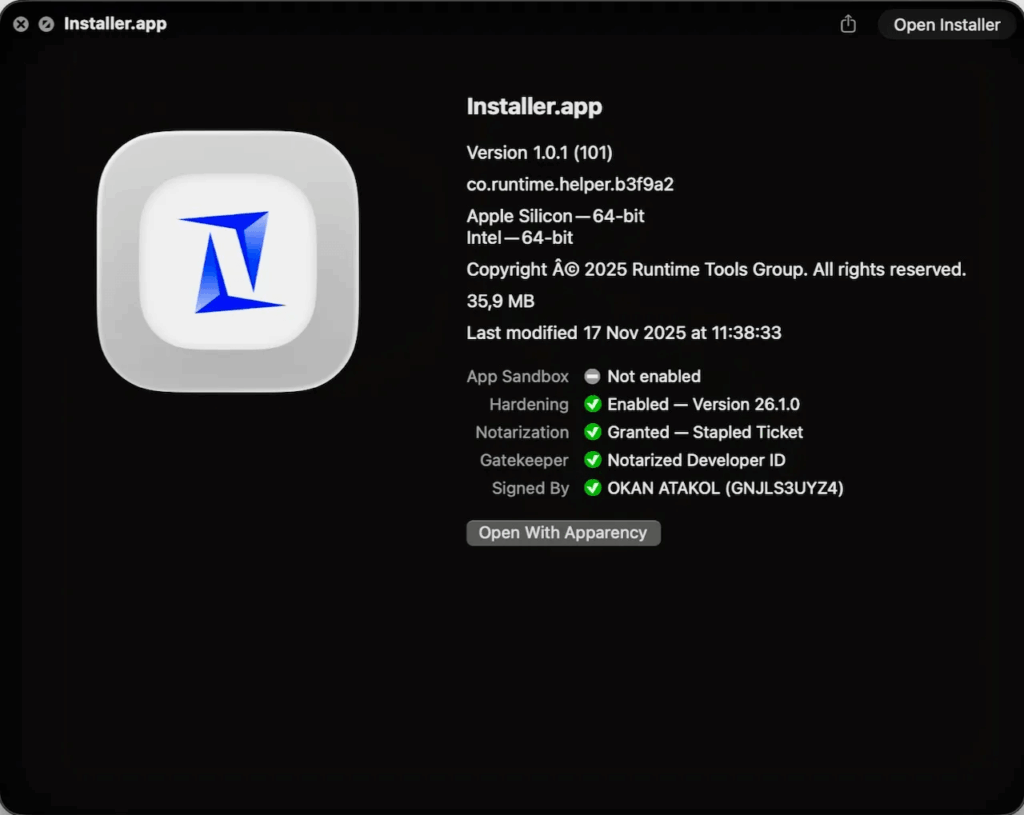

Il binario principale è un Mach-O universale, inizialmente firmato con un Team ID valido e notarizzato. Al momento dell’analisi, gli hash non risultavano revocati, consentendo all’applicazione di superare i controlli di Gatekeeper senza allarmi immediati. Solo dopo la segnalazione a Apple, il certificato è stato revocato, confermando l’abuso di processi legittimi di firma per fini malevoli.

Rilevamento iniziale e legame con le varianti precedenti

Il rilevamento iniziale avviene grazie a regole YARA che monitorano esecuzioni di script bash offuscati in memoria. MacSync Stealer è noto per ridurre il footprint su disco, privilegiando payload temporanei in directory come /tmp, una caratteristica che complica le analisi forensi post-infezione.

Le varianti precedenti facevano largo uso di tecniche come drag-to-terminal, dove l’utente veniva indotto a trascinare un file in Terminal per avviarne l’esecuzione, oppure di ClickFix, che prevedeva l’incollaggio manuale di comandi codificati in base64. Questi comandi decodificavano payload tramite base64 -D, li decomprimevano con gunzip e li eseguivano con eval, un flusso relativamente rumoroso dal punto di vista dell’utente.

Nel nuovo campione, Jamf osserva che lo script runner in /tmp/runner viene comunque utilizzato, ma come secondo stadio, scaricato e lanciato silenziosamente dall’applicazione Swift. Il codice decodificato rivela domini già noti e funzioni identiche a campagne precedenti, confermando che si tratta di una evoluzione diretta di MacSync Stealer e non di una famiglia completamente nuova.

Analisi del binario Mach-O basato su Swift

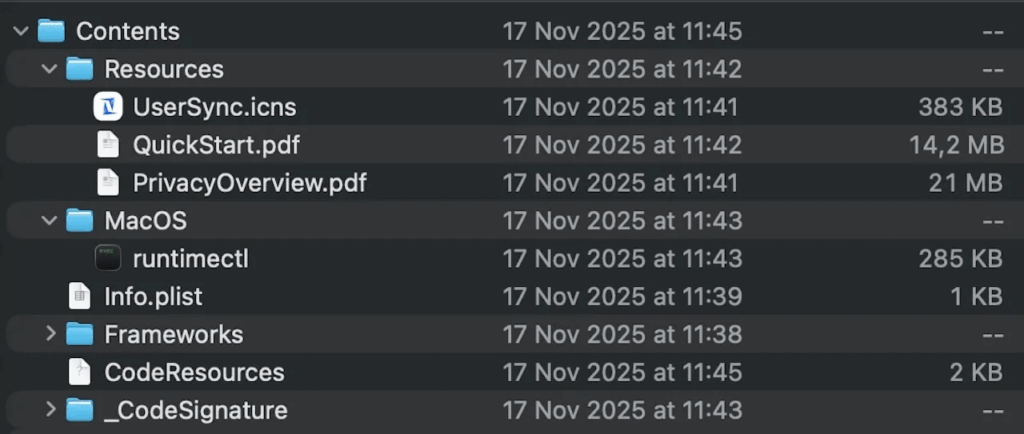

L’elemento più rilevante di questa evoluzione è l’adozione di Swift come linguaggio principale. Il binario Mach-O universale implementa una struttura ordinata e modulare, tipica di software legittimo. La funzione _main utilizza _NSHomeDirectory() per individuare la home dell’utente e creare directory persistenti come ~/Library/Application Support/UserSyncWorker/ e file di log in ~/Library/Logs/UserSyncWorker.log.

Il malware registra l’avvio, scrive timestamp dettagliati e crea file di stato come last_up, utilizzati per tracciare l’ultima esecuzione. Un meccanismo di rate-limiting impone un intervallo minimo di 3.600 secondi tra un’esecuzione e l’altra, riducendo l’attività ripetitiva che potrebbe attirare l’attenzione di strumenti di monitoraggio comportamentale.

Prima di procedere, il codice verifica la connettività di rete tramite una funzione dedicata, tipicamente denominata checkInternet(). In assenza di accesso a Internet, il malware registra l’errore e termina l’esecuzione, evitando comportamenti anomali offline che potrebbero essere notati dall’utente o da soluzioni EDR.

Funzione runInstaller e gestione del payload remoto

Il cuore operativo della minaccia risiede nella funzione runInstaller, che gestisce il download e l’esecuzione del secondo stadio. Il flusso inizia con il controllo del timestamp in last_up, per evitare esecuzioni troppo ravvicinate. Successivamente, eventuali residui precedenti in /tmp/runner vengono rimossi per ridurre tracce forensi.

Il download avviene tramite una chiamata HTTP eseguita con /bin/zsh -lc, utilizzando curl con flag come -fL -sS e --noproxy, una combinazione studiata per aumentare l’affidabilità del download e ridurre interferenze di proxy aziendali. Il payload viene salvato in /tmp/runner, con header separati per facilitare controlli successivi.

Prima dell’esecuzione, il malware rimuove esplicitamente l’attributo di quarantena dal file scaricato, un passaggio critico per evitare avvisi di sicurezza. Imposta poi permessi 750, rendendo il file eseguibile. A questo punto entra in gioco una serie di controlli di validazione: il comando /usr/bin/file --mime-type -b deve restituire text/x-shellscript, mentre un ulteriore controllo verifica che il contenuto sia coerente con uno script zsh.

In modo particolarmente sofisticato, il malware esegue anche spctl -a -v sul payload, simulando un controllo di Gatekeeper per assicurarsi che il file non venga bloccato prima dell’esecuzione. Solo dopo aver superato questi step, lo script viene lanciato, le tracce temporanee eliminate e il timestamp aggiornato. In chiusura, viene mostrato un dialog osascript che simula il comportamento di un installer legittimo, riducendo ulteriormente i sospetti dell’utente.

Evoluzione tattica rispetto alle campagne precedenti

Il passaggio da script bash a un’applicazione Swift completa rappresenta una maturazione evidente delle tattiche. Eliminando drag-to-terminal e interazioni manuali, gli attaccanti riducono drasticamente la visibilità dell’attacco. L’uso di NSTask e chiamate di sistema interne sostituisce l’esecuzione diretta di comandi incollati dall’utente, rendendo l’infezione più silenziosa.

La presenza di decoy PDF e di un installer firmato e notarizzato dimostra una chiara volontà di abusare dei meccanismi di fiducia di macOS. Jamf osserva che molte funzioni storiche, come routine simili a daemon_function(), restano presenti, ma incapsulate in una struttura più robusta e modulare, facilmente aggiornabile da remoto. Questa ridisegnazione complica il rilevamento basato su firme statiche e rende sempre più importante il monitoraggio runtime dei comportamenti, piuttosto che la semplice scansione dei file.

Impatto sugli ambienti macOS enterprise

Negli ambienti enterprise, la minaccia assume un peso ancora maggiore. Un malware firmato e notarizzato può infiltrarsi in reti protette, esfiltrando credenziali, documenti e dati sensibili senza generare alert immediati. Il caricamento di payload prevalentemente in memoria consente di eludere scanner tradizionali e di ridurre le evidenze residue su disco.

Le conseguenze non si limitano al furto di dati, ma includono rischi di compliance e potenziali violazioni di normative sulla protezione delle informazioni. Jamf evidenzia come la combinazione di social engineering, firma legittima e payload dinamici renda questa variante particolarmente insidiosa per organizzazioni che fanno affidamento esclusivo sui controlli di Gatekeeper.

Raccomandazioni operative e mitigazioni

Secondo Jamf Threat Labs, questa campagna conferma un trend chiaro verso malware macOS firmati e notarizzati. La raccomandazione principale è l’attivazione di threat prevention in modalità block su soluzioni di endpoint protection come Jamf Protect, affiancata da un monitoraggio costante di directory sensibili come /tmp e Application Support.

Gli amministratori dovrebbero prestare particolare attenzione a download di DMG da domini non ufficiali, anche quando le applicazioni risultano firmate. Audit regolari dei log di sistema e l’uso di controlli comportamentali avanzati diventano essenziali per intercettare anomalie prima che il furto di dati si completi.

Questa analisi dimostra come i threat actor stiano adattando le proprie tecniche all’ecosistema Apple, sfruttandone i punti di forza per aggirare le difese. Per la sicurezza enterprise, MacSync Stealer rappresenta un caso emblematico di come la fiducia nei meccanismi di firma debba essere accompagnata da telemetria avanzata e capacità di risposta proattiva.

Domande frequenti su MacSync Stealer

Cos’è MacSync Stealer e come è cambiato?

MacSync Stealer è un malware per macOS progettato per rubare dati sensibili. La nuova variante è scritta in linguaggio Swift, viene distribuita come applicazione firmata e notarizzata da Apple, rendendola capace di eludere i controlli di sicurezza di base come Gatekeeper, a differenza delle versioni precedenti basate su script semplici.

Come infetta i computer Mac?

Il malware viene solitamente distribuito tramite siti web che imitano servizi legittimi, inducendo l’utente a scaricare un file immagine disco (.DMG). Una volta aperto e lanciata l’applicazione contenuta, il malware si installa silenziosamente, scaricando ed eseguendo ulteriori componenti malevoli da server remoti.

Perché è pericoloso per le aziende?

Essendo firmato digitalmente con un certificato valido (almeno inizialmente), MacSync Stealer può essere eseguito su macchine aziendali senza far scattare allarmi immediati. La sua capacità di operare in modo furtivo, scaricando payload in memoria e limitando la frequenza delle sue attività, lo rende difficile da rilevare per gli antivirus tradizionali, mettendo a rischio dati riservati e credenziali.

Come posso proteggere il mio Mac da questa minaccia?

Oltre a mantenere il sistema operativo aggiornato, è consigliabile utilizzare soluzioni di sicurezza avanzate (EDR) che monitorano il comportamento delle app in tempo reale. Evitare di scaricare software da fonti non ufficiali e prestare attenzione a file DMG sospetti, anche se sembrano provenire da sviluppatori “verificati”, è fondamentale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.