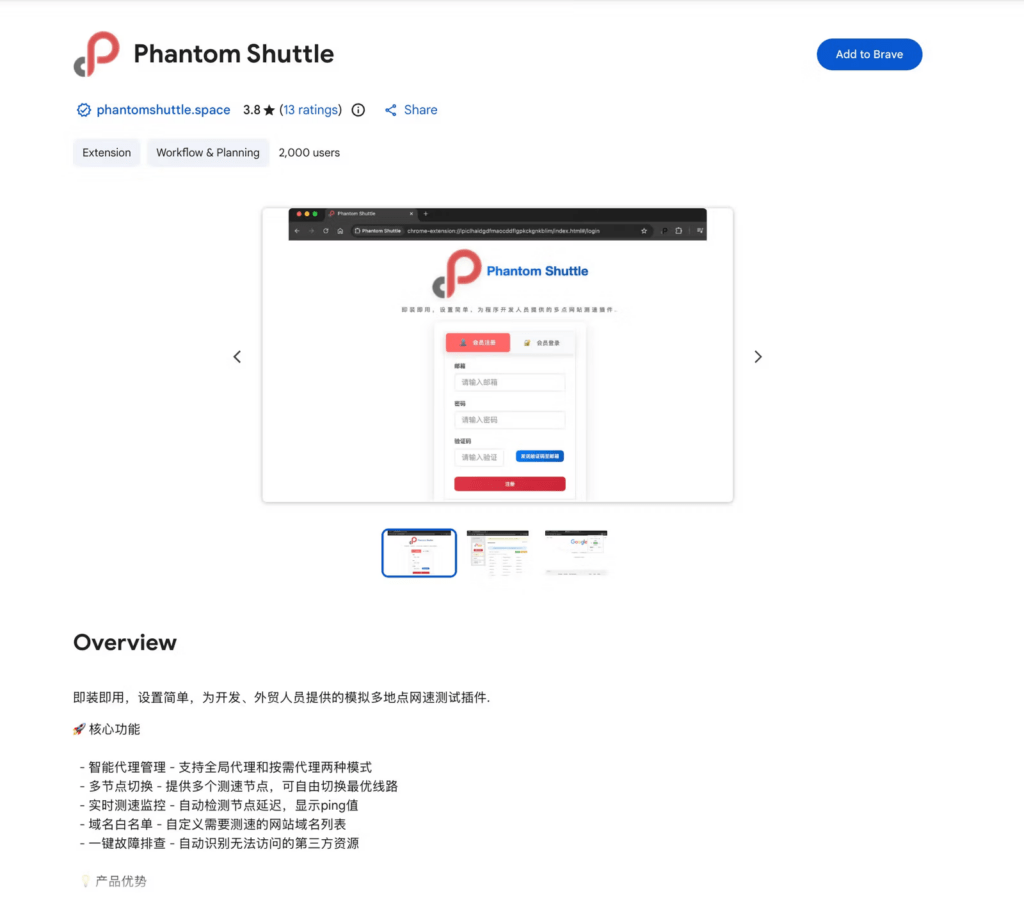

La scoperta delle estensioni Chrome maligne denominate Phantom Shuttle riporta sotto i riflettori uno dei vettori di attacco più sottovalutati ma al tempo stesso più pericolosi dell’ecosistema moderno: le estensioni del browser. Secondo un’analisi approfondita condotta dal team di ricerca minacce di Socket, due estensioni pubblicate sul Chrome Web Store dal 2017 si sono finte per anni un servizio VPN legittimo, presentato come strumento per testare la velocità di rete e gestire proxy intelligenti, mentre in realtà intercettavano traffico, dirottavano connessioni ed esfiltravano credenziali sensibili degli utenti.

Al 23 dicembre 2025, nonostante le segnalazioni inviate a Google, le estensioni risultavano ancora disponibili sullo store ufficiale di Google Chrome, con oltre 2.180 installazioni complessive. Un dato che evidenzia con forza le difficoltà strutturali nel processo di verifica delle estensioni e il rischio sistemico che queste rappresentano per utenti privati, sviluppatori e ambienti aziendali.

Una falsa VPN costruita per sembrare legittima

Le estensioni Phantom Shuttle si presentavano come strumenti professionali per il testing di rete multi-location, rivolti in particolare a sviluppatori, trader internazionali e personale commerciale che opera su mercati esteri. La comunicazione, il design e persino il modello di business contribuivano a rafforzare la percezione di legittimità: abbonamenti a pagamento compresi tra circa 1,25 e 12,14 euro, acquistabili tramite Alipay e WeChat Pay, e funzionalità avanzate come routing intelligente del traffico, monitoraggio in tempo reale e switch dinamico dei domini.

Proprio questo modello commerciale ha permesso agli attori malevoli di stabilizzare l’operazione nel tempo, trattenendo le vittime attraverso account VIP, livelli di servizio e scadenze periodiche, trasformando l’attività di intercettazione in un flusso di ricavi costante.

Sotto il cofano, però, il codice raccontava una storia completamente diversa.

Intercettazione silenziosa del traffico tramite proxy controllati

L’analisi tecnica di Socket ha rivelato che le estensioni implementavano un meccanismo particolarmente insidioso basato sull’uso delle API chrome.webRequest.onAuthRequired con permesso asyncBlocking. Questo consentiva agli sviluppatori dell’estensione di intercettare automaticamente tutte le richieste di autenticazione HTTP, iniettando credenziali hardcoded senza mai mostrare un prompt all’utente.

In pratica, il browser veniva configurato per instradare il traffico attraverso proxy remoti controllati dagli attaccanti, abilitando una forma di adversary-in-the-middle invisibile. L’utente continuava a navigare senza percepire anomalie evidenti, mentre header HTTP, dati POST, cookie di sessione e token API transitavano attraverso infrastrutture esterne.

Socket ha identificato tre modalità operative principali, tra cui una modalità “intelligente” che reindirizzava selettivamente il traffico verso oltre 170 domini di alto valore. Tra questi comparivano servizi critici per sviluppatori e aziende come github.com, stackoverflow.com e amazonaws.com, ma anche piattaforme sensibili dal punto di vista reputazionale come pornhub.com. Una combinazione che amplifica i rischi di furto di segreti industriali, compromissione della supply chain e potenziali ricatti.

Offuscamento personalizzato per eludere le analisi

Uno degli elementi più rilevanti della campagna Phantom Shuttle è l’uso di tecniche di offuscamento su misura, progettate per eludere sia le analisi automatiche sia una revisione manuale superficiale. Le credenziali dei proxy, ad esempio, non erano memorizzate in chiaro, ma codificate attraverso uno schema carattere-indice basato su un alfabeto globale definito nel codice.

Stringhe apparentemente innocue come 19|14|15|5|0|13|24| venivano decodificate a runtime in username e password reali, come “topfany” e “963852wei”. Questo codice veniva iniettato all’interno di librerie legittime, tra cui una versione modificata di jQuery, rendendo ancora più complessa l’individuazione del comportamento malevolo.

L’infrastruttura di comando e controllo risultava ospitata su Alibaba Cloud a Hong Kong, protetta da Cloudflare, con meccanismi di esclusione per IP privati e per il dominio C2 stesso, così da ridurre il rischio di rilevazione accidentale durante test interni.

Esfiltrazione continua e persistente dei dati

Dal punto di vista operativo, le estensioni Phantom Shuttle implementavano un sistema di heartbeat periodico, con ping ogni 60 secondi e trasmissione dei dati ogni cinque minuti. Attraverso richieste fetch, venivano inviati in formato JSON indirizzi email, password, livelli VIP e informazioni di versione verso endpoint remoti come phantomshuttle.space.

I dati venivano inoltre memorizzati in modo persistente all’interno di chrome.storage.local, spesso in chiaro, garantendo agli attaccanti un accesso continuativo anche in caso di interruzioni temporanee della comunicazione. Sebbene il traffico HTTPS restasse cifrato end-to-end, tutto ciò che transitava in HTTP risultava completamente visibile, consentendo il furto di credenziali, cookie di sessione e persino dati di pagamento inseriti in form non protetti.

Rischi concreti per utenti e organizzazioni

Le implicazioni di una campagna durata almeno otto anni sono profonde. Gli utenti colpiti non rischiano soltanto la compromissione di singoli account, ma l’esposizione sistemica della propria identità digitale. Per sviluppatori e personale tecnico, l’intercettazione di credenziali cloud e repository apre la porta ad attacchi di supply chain con impatti potenzialmente devastanti.

Socket sottolinea inoltre il rischio di estorsione e ricatto, soprattutto quando dati tecnici, informazioni personali e cronologia di navigazione su siti sensibili vengono combinati. L’assenza di qualsiasi segnale visivo o prompt di sicurezza rende l’attacco particolarmente subdolo, favorendo una compromissione prolungata nel tempo.

Un fallimento strutturale del modello di verifica delle estensioni

Il fatto che le estensioni Phantom Shuttle siano rimaste disponibili sul Chrome Web Store per anni, nonostante comportamenti chiaramente abusivi e la presenza di pagamenti integrati, evidenzia un problema strutturale. La fiducia implicita accordata alle estensioni, soprattutto quando distribuite tramite canali ufficiali, si scontra con una realtà in cui le estensioni sono di fatto software con privilegi elevatissimi, spesso superiori a quelli di molte applicazioni desktop.

La segnalazione di Socket a Google e la persistenza delle estensioni nello store dimostrano quanto sia difficile bilanciare apertura dell’ecosistema e sicurezza. In particolare, i permessi legati a proxy, intercettazione delle richieste e gestione dell’autenticazione rappresentano un punto critico che richiede controlli molto più stringenti.

Una lezione per la sicurezza moderna

La campagna Phantom Shuttle non è soltanto un caso isolato, ma un esempio emblematico di come la fiducia dell’utente venga sfruttata come superficie di attacco. Un’estensione apparentemente utile, con un modello commerciale credibile e una presenza di lunga data, può trasformarsi in uno strumento di sorveglianza e furto continuo. Per utenti, aziende e sviluppatori, questa vicenda rafforza un principio fondamentale: ogni estensione installata nel browser equivale a introdurre un nuovo attore con accesso privilegiato alla propria vita digitale. In un contesto in cui browser e applicazioni web sono il cuore dell’operatività quotidiana, la sicurezza delle estensioni non è più un dettaglio, ma una questione centrale di sicurezza informatica e resilienza organizzativa.

Domande frequenti sulle Estensioni Chrome Phantom Shuttle

Cosa sono le estensioni Chrome Phantom Shuttle?

Sono due estensioni per il browser Google Chrome, disponibili dal 2017, che si presentavano come strumenti VPN e proxy legittimi per test di rete, ma che in realtà contenevano malware per intercettare il traffico degli utenti.

Come agivano queste estensioni malevole?

Utilizzavano un meccanismo di proxy nascosto per intercettare le richieste web (attacco Man-in-the-Middle), rubando credenziali di accesso, cookie di sessione, token API e dati sensibili mentre l’utente navigava su siti come GitHub, AWS o piattaforme bancarie.

Sono ancora pericolose?

Sì, al 23 dicembre 2025 risultavano ancora disponibili sul Chrome Web Store nonostante le segnalazioni. Se le hai installate, devi rimuoverle immediatamente, cambiare tutte le password utilizzate durante il periodo di installazione e revocare le sessioni attive sui tuoi account.

Perché non sono state rilevate prima da Google?

Gli sviluppatori del malware hanno utilizzato tecniche di offuscamento avanzate, nascondendo il codice malevolo all’interno di librerie comuni come jQuery e utilizzando metodi di codifica personalizzati per mascherare le comunicazioni con i server di controllo, eludendo così i sistemi di scansione automatica dello store.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.