Il panorama della sicurezza informatica chiude il 2025 con un livello di allerta critica che tocca trasversalmente la gestione delle credenziali personali, le infrastrutture di rete aziendali e i dispositivi di videosorveglianza legacy. Le autorità cyber hanno rilevato una convergenza di minacce persistenti e attive: da un lato, le conseguenze a lungo termine del devastante data breach di LastPass continuano a drenare milioni in criptovalute dai portafogli degli utenti; dall’altro, exploit attivi su vulnerabilità note di Fortinet e Digiever espongono le organizzazioni a intrusioni non autorizzate e controllo remoto. La Cybersecurity and Infrastructure Security Agency (CISA) ha imposto scadenze rigorose per la mitigazione, sottolineando come la negligenza nell’aggiornamento e la gestione debole delle password rimangano i vettori d’attacco privilegiati dai criminali informatici.

L’eredità tossica di LastPass: furti crypto differiti

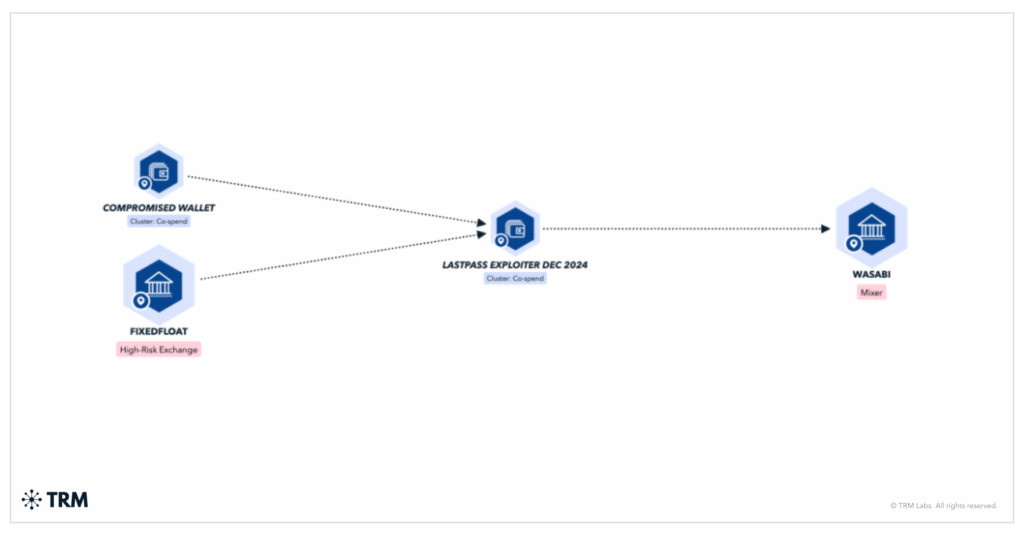

L’incidente di sicurezza che ha colpito LastPass nel 2022 si sta manifestando oggi con una nuova, brutale ondata di furti mirati che, secondo le analisi forensi di TRM Labs, ha già sottratto oltre 32 milioni di euro in asset digitali. La dinamica è insidiosa: gli attaccanti, che avevano esfiltrato i backup criptati dei vault utente, stanno conducendo attacchi di brute-force offline contro le password master più deboli. Una volta decrittati i vault, gli hacker ottengono accesso a chiavi private e seed phrase, svuotando i wallet delle vittime a distanza di anni dall’intrusione iniziale.

I fondi rubati vengono successivamente riciclati attraverso un complesso sistema di “peeling chains” e mixer come Cryptomixer.io, per finire su exchange russi sanzionati come Cryptex. Questo scenario dimostra come un singolo incidente di sicurezza possa trasformarsi in una minaccia persistente su scala consumer, dove la mancata rotazione delle credenziali post-incidente offre agli attaccanti una finestra temporale di anni per monetizzare il furto.

Fortinet: il pericolo delle configurazioni ibride

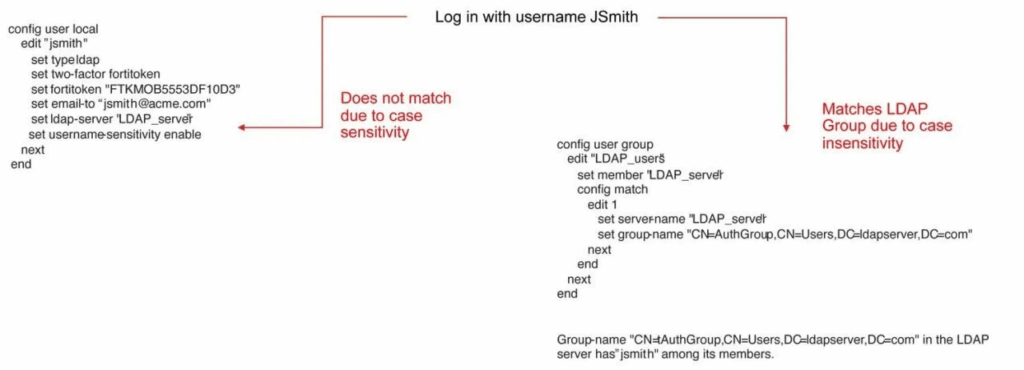

Sul fronte delle infrastrutture enterprise, Fortinet ha emesso un avviso critico riguardante lo sfruttamento attivo della vulnerabilità CVE-2020-12812 nei sistemi FortiOS SSL VPN. Questa falla logica è particolarmente grave perché permette di bypassare completamente l’autenticazione a due fattori (2FA) attraverso una semplice manipolazione del case (maiuscolo/minuscolo) nel nome utente.

Il problema nasce specificamente in configurazioni ibride, dove l’autenticazione fallisce localmente e viene demandata a server LDAP remoti che non distinguono tra maiuscole e minuscole, consentendo l’accesso senza il secondo fattore di sicurezza. Sebbene le patch siano disponibili dal 2020, la persistenza di configurazioni vulnerabili ha permesso ai threat actors di utilizzare questo vettore per distribuire ransomware e condurre spionaggio industriale. Fortinet raccomanda l’uso di comandi CLI specifici per disabilitare la sensibilità al case e uniformare il matching delle credenziali, chiudendo definitivamente questa porta di servizio.

Digiever e l’ultimatum della CISA

Parallelamente, la CISA ha inserito nel suo catalogo delle vulnerabilità note sfruttate (KEV) la CVE-2023-52163, un grave difetto di esecuzione di codice remoto (RCE) che affligge i Network Video Recorder (NVR) di Digiever, in particolare il modello DS-2105 Pro ormai fuori supporto. La vulnerabilità risiede in una mancata sanificazione degli input nello script CGI di configurazione oraria, permettendo agli attaccanti autenticati di iniettare comandi di sistema arbitrari. Reti di botnet come Mirai e ShadowV2 stanno sfruttando aggressivamente questa falla per reclutare dispositivi IoT in eserciti zombie dedicati ad attacchi DDoS e mining illecito. Poiché il produttore non rilascerà patch per questi dispositivi obsoleti, l’unica difesa efficace rimane l’isolamento totale da internet o la dismissione immediata dell’hardware, una misura che le agenzie federali USA dovranno attuare obbligatoriamente entro il 12 gennaio 2026.

Domande e Risposte

Come faccio a sapere se il mio account LastPass è a rischio?

Se utilizzavi LastPass nel 2022 e non hai cambiato la tua Master Password o le credenziali salvate nel vault dopo il breach, sei a rischio. Gli attaccanti stanno decriptando i backup rubati con password deboli. È fondamentale cambiare immediatamente tutte le password sensibili e migrare a un nuovo gestore di password o wallet hardware per le crypto.

In cosa consiste la vulnerabilità Fortinet CVE-2020-12812?

È una vulnerabilità che permette di bypassare l’autenticazione a due fattori (2FA) sulle VPN Fortinet. Modificando le maiuscole/minuscole del nome utente durante il login, il sistema può validare l’accesso tramite LDAP senza richiedere il secondo fattore di sicurezza.

Cosa devono fare le aziende con i dispositivi Digiever vulnerabili?

La CISA avverte che i dispositivi Digiever DS-2105 Pro sono affetti da una vulnerabilità RCE critica e sono “End-of-Life”, quindi non riceveranno patch. L’unica soluzione sicura è disconnetterli da internet, isolarli in una VLAN chiusa o sostituirli con hardware supportato entro il 12 gennaio 2026.

Perché i furti crypto legati a LastPass stanno avvenendo ora, anni dopo il breach?

Gli hacker hanno rubato i database criptati nel 2022. Da allora, stanno usando potenti computer per tentare di indovinare le Master Password (attacco brute-force offline). Man mano che riescono a “craccare” le password più deboli, accedono ai vault e svuotano i wallet crypto trovati all’interno.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.