MongoBleed è diventato in poche settimane il simbolo di una falla strutturale nella sicurezza dei database moderni, mentre il leak che ha colpito Wired dimostra cosa accade quando vulnerabilità note restano senza risposta. Nel primo caso, MongoDB ha visto oltre 87mila server esposti a un leak di memoria sfruttabile senza autenticazione tramite CVE-2025-14847; nel secondo, milioni di record di abbonati sono finiti online dopo settimane di segnalazioni ignorate da Condé Nast. Due vicende diverse, ma unite dallo stesso filo conduttore: la gestione tardiva del rischio trasforma un bug tecnico in un incidente sistemico.

MongoBleed e la vulnerabilità CVE-2025-14847 in MongoDB

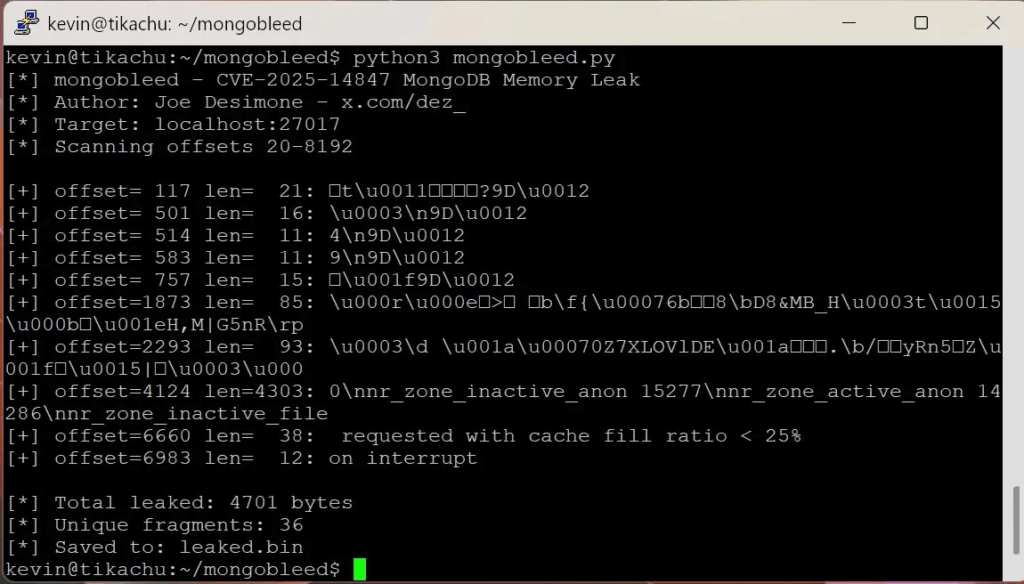

MongoBleed nasce da un errore profondo nella gestione dei pacchetti di rete compressi con zlib all’interno del server MongoDB. La vulnerabilità, identificata come CVE-2025-14847, deriva dal fatto che il database restituisce al client la dimensione della memoria allocata invece della lunghezza reale dei dati decompressi. Questo comportamento consente a un attaccante remoto di forzare l’allocazione di buffer molto grandi e di ricevere in risposta porzioni di memoria non inizializzate, contenenti dati residui di operazioni precedenti.

Il risultato è un leak di memoria pre-autenticazione, che rende irrilevanti le configurazioni di accesso e consente l’estrazione di password in chiaro, token di sessione, chiavi API e credenziali cloud, incluse chiavi AWS. Il punteggio di severità 8.7 riflette non solo la criticità tecnica, ma anche la semplicità di sfruttamento: è sufficiente conoscere l’indirizzo IP del server esposto.

La falla colpisce versioni di MongoDB rilasciate dal 2017 fino a novembre 2025, includendo rami ancora ampiamente utilizzati in produzione. MongoDB ha rilasciato patch correttive il 19 dicembre 2025, classificando il problema come fix critico e invitando all’aggiornamento immediato.

Exploit attivi e conferme sul campo

La minaccia di MongoBleed non è rimasta confinata alla teoria. Diverse analisi indipendenti hanno confermato sfruttamenti attivi in natura, con attaccanti che utilizzano codice proof-of-concept pubblicamente disponibile per estrarre segreti da server vulnerabili. La semplicità dell’exploit, che opera prima dell’autenticazione, abbassa drasticamente la soglia di accesso anche per attori poco sofisticati.

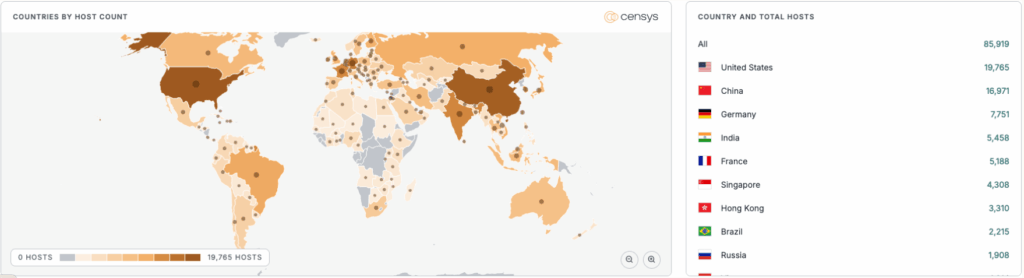

Secondo i dati di Censys, al 27 dicembre 2025 risultavano esposti su internet pubblico oltre 87mila server MongoDB potenzialmente vulnerabili. Quasi il 42% delle istanze visibili presentava almeno un’installazione affetta dalla falla. La distribuzione geografica mostra una concentrazione significativa negli Stati Uniti, in Cina e in Germania, ma il fenomeno è globale e coinvolge ambienti cloud, on-premise e ibridi.

Il leak Wired come caso reale di impatto

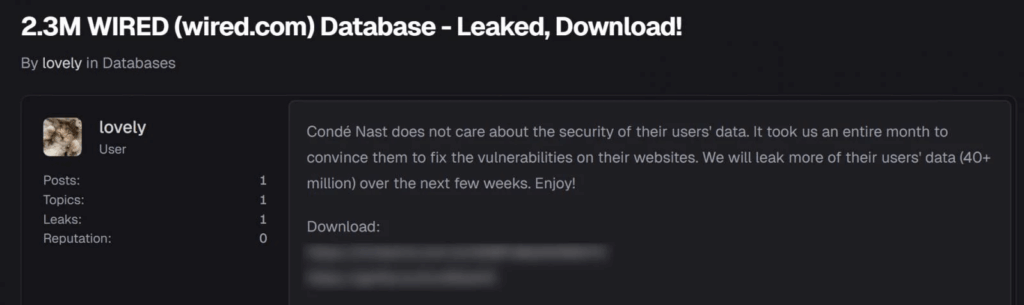

Se MongoBleed rappresenta il rischio tecnico, il leak del database Wired ne mostra le conseguenze concrete. A dicembre 2025 un hacker noto come “Lovely” ha rivendicato la sottrazione di 2,3 milioni di record di abbonati Wired, con dati che coprono un arco temporale dal 1996 al settembre 2025. Il dataset include email, identificativi interni e, in una percentuale significativa di casi, nomi completi, indirizzi fisici, numeri di telefono e date di nascita.

La particolarità del caso Wired non è solo la dimensione del leak, ma il contesto. L’attaccante ha dichiarato di aver segnalato le vulnerabilità per settimane senza ricevere risposta, arrivando infine a scaricare l’intero database e a metterlo in vendita su forum underground per pochi euro. Verifiche indipendenti hanno confermato l’autenticità dei dati, che sono stati successivamente inclusi in servizi di notifica delle violazioni.

Il silenzio iniziale di Condé Nast e l’assenza di una risposta tempestiva hanno amplificato l’impatto reputazionale, trasformando un problema di sicurezza in un caso emblematico di mancata gestione della disclosure.

Dati esposti, rischi e catene di attacco

Sia nel caso MongoBleed sia nel leak Wired, il denominatore comune è l’esposizione di informazioni utilizzabili per attacchi successivi. Credenziali e token consentono il movimento laterale all’interno delle infrastrutture, mentre dati personali facilitano campagne di phishing mirate, furti di identità e frodi.

Nel caso MongoBleed, la possibilità di recuperare chiavi cloud apre la strada a compromissioni molto più ampie rispetto al singolo database. Nel caso Wired, la disponibilità di milioni di email storiche crea un bacino ideale per attacchi su larga scala, con effetti che possono manifestarsi mesi o anni dopo il breach iniziale.

Mitigazione, patch e lezioni operative

Per MongoBleed, l’unica mitigazione efficace resta l’aggiornamento immediato alle versioni patchate di MongoDB. La disabilitazione della compressione zlib può ridurre temporaneamente il rischio, ma non elimina la vulnerabilità. Le installazioni gestite tramite MongoDB Atlas hanno beneficiato di patch automatiche, mentre gli ambienti self-hosted richiedono interventi manuali e verifiche approfondite dei log. Il caso Wired evidenzia invece l’importanza dei processi di vulnerability disclosure. Segnalazioni ignorate o gestite con lentezza trasformano vulnerabilità correggibili in incidenti pubblici, con costi legali, normativi e reputazionali elevati.

(Tutte le notizie sui data breach)

Insieme, MongoBleed e il leak Wired mostrano che la sicurezza non è solo una questione di patch, ma di tempestività, governance e responsabilità. Un bug non corretto resta un rischio latente; quando viene sfruttato, diventa un problema per milioni di utenti.

Domande frequenti su MongoBleed

Cos’è MongoBleed e perché è critica

MongoBleed è una vulnerabilità di MongoDB che consente il leak di memoria pre-autenticazione, permettendo l’estrazione di credenziali e segreti senza accesso autorizzato.

Quali versioni di MongoDB sono coinvolte

La falla interessa versioni rilasciate dal 2017 a novembre 2025. MongoDB ha pubblicato patch correttive a partire dal 19 dicembre 2025.

MongoBleed è stata sfruttata attivamente

Sì, sono stati osservati exploit in natura e proof-of-concept funzionanti che richiedono solo l’indirizzo IP del server vulnerabile.

Che relazione c’è tra MongoBleed e il leak Wired

Non sono lo stesso incidente, ma il leak Wired dimostra l’impatto reale che vulnerabilità non gestite o segnalazioni ignorate possono avere, trasformando rischi tecnici in violazioni di massa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.