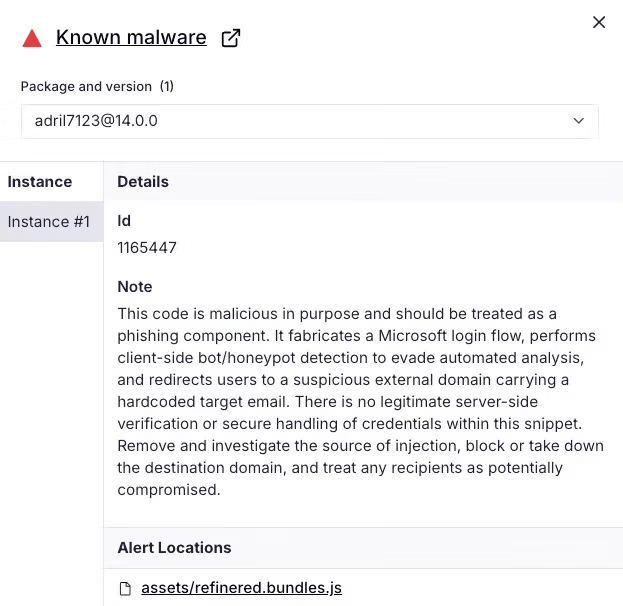

La campagna spearphishing che abusa del registro Npm individuata dal Socket Threat Research Team rappresenta un’evoluzione significativa delle minacce alla supply chain software: invece di colpire in fase di installazione, gli attaccanti sfruttano pacchetti Npm e i relativi CDN come infrastruttura di hosting persistente per distribuire pagine phishing eseguite direttamente nel browser, con un livello di personalizzazione tale da aggirare anche MFA tradizionali.

Una campagna mirata e di lunga durata

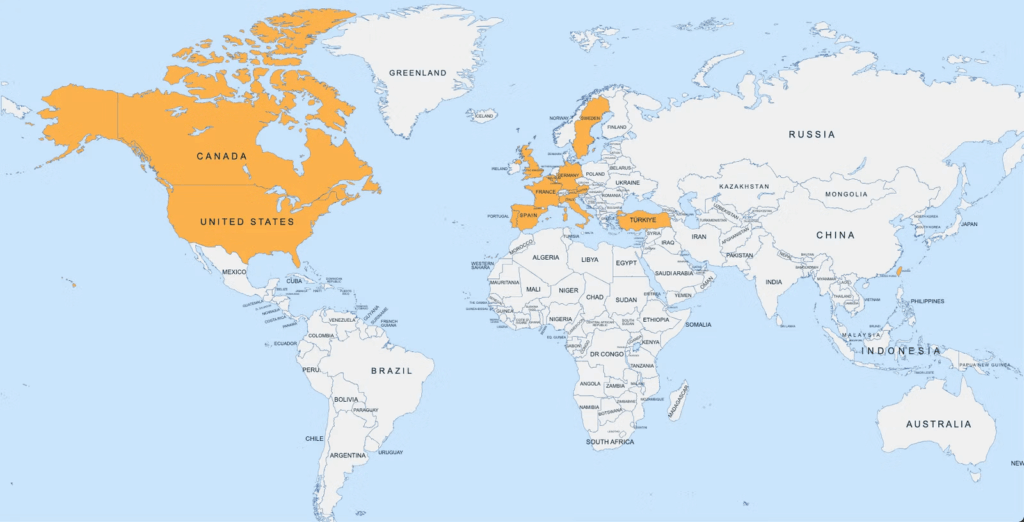

L’operazione, attiva per circa cinque mesi, ha preso di mira 25 individui specifici operanti nei settori manifatturiero, automazione industriale, plastica e sanità, prevalentemente negli Stati Uniti e in paesi alleati. Gli attaccanti hanno pubblicato 27 pacchetti Npm malevoli utilizzando sei alias distinti, una strategia pensata per ridurre la probabilità di rimozione rapida e aumentare la persistenza dell’infrastruttura.

Il targeting non è casuale: i pacchetti contengono indirizzi email hardcoded delle vittime, un chiaro indicatore di preparazione preventiva e di spearphishing altamente personalizzato, orientato soprattutto a personale commerciale e vendite coinvolto nella gestione di RFQ e documentazione tecnica.

L’abuso del registro Npm come piattaforma di phishing

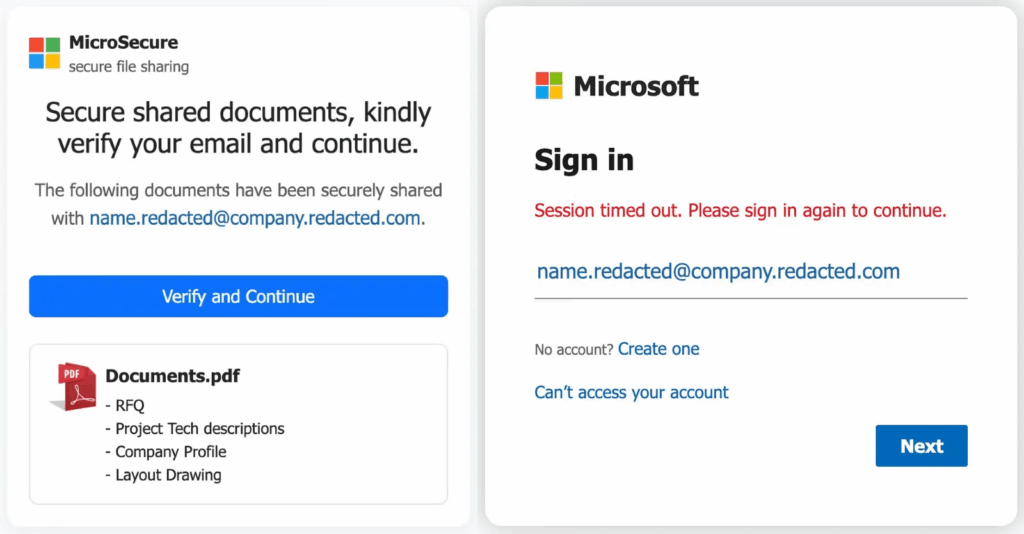

Il cuore della campagna è l’utilizzo del registro Npm non come veicolo di malware tradizionale, ma come piattaforma affidabile di distribuzione di contenuti web. I pacchetti malevoli includono componenti HTML e JavaScript client-side che, una volta caricati nel browser, sovrascrivono il DOM della pagina visualizzata e presentano finte interfacce di condivisione documenti o pagine di accesso Microsoft.

A differenza dei classici domini di phishing effimeri, l’uso di Npm e dei suoi CDN garantisce stabilità, reputazione e disponibilità prolungata, rendendo l’attacco più resiliente ai takedown automatici.

Il flusso di attacco: dal falso documento al furto di token

Un esempio emblematico è rappresentato da pacchetti come adril7123, che sostituiscono il contenuto della pagina con un gate di verifica “secure document-sharing”, facendo riferimento a file fittizi come Documents.pdf, RFQ o disegni tecnici. Una volta superata questa schermata, la vittima viene indirizzata a un falso sign-in Microsoft, spesso con l’email già precompilata e un messaggio di pretesto come “session timed out”.

Dopo l’inserimento delle credenziali, script JavaScript reindirizzano l’utente verso infrastrutture controllate dagli attaccanti, includendo identificatori della vittima nei frammenti URL per facilitare l’harvesting. I domini utilizzati mostrano chiari pattern di phishing adversary-in-the-middle, in stile Evilginx, capaci di rubare cookie di sessione e token, superando di fatto la multi-factor authentication.

Difese client-side e anti-analisi avanzate

La campagna integra numerosi meccanismi di evasione progettati per ostacolare analisi automatiche e sandbox. Tra questi figurano campi honeypot nascosti, come input “company”, utilizzati per individuare bot, e controlli su navigator.webdriver, plugin del browser vuoti, dimensioni dello schermo anomale e user-agent tipici dei crawler.

Leggi Report dettagliato Socket

L’interazione è spesso gated: il pulsante “Verify and Continue” si attiva solo dopo eventi di mouse o touch reali, mentre vengono bloccati right-click e azioni di clipboard. I bundle JavaScript risultano frequentemente offuscati o minificati, e l’uso di document.open(), document.write() e document.close() consente la completa sostituzione del contenuto della pagina.

Infrastruttura e indicatori di compromissione

Le analisi hanno individuato diversi domini riconducibili alla stessa infrastruttura di harvesting, tra cui livestore.click, hexrestore.online, leoclouder.online, jigstro.cloud ed extfl.roundupactions.shop, oltre a indirizzi ProtonMail utilizzati per la registrazione dei pacchetti. Le tattiche mappano un ampio spettro del framework MITRE ATT&CK, includendo supply chain compromise, masquerading, offuscation, phishing links e valid account abuse.

Origine dei dati e selezione delle vittime

Secondo Socket, gli attaccanti avrebbero probabilmente raccolto informazioni sulle vittime tramite fiere di settore come Interpack e K-Fair, integrate da attività di open-web reconnaissance su LinkedIn. La scelta di colpire staff regionali invece delle sedi centrali riduce la probabilità di rilevamento immediato da parte dei team di sicurezza corporate.

Impatto sui settori colpiti

Le conseguenze potenziali sono significative. Nel manifatturiero e nell’automazione industriale, il furto di credenziali può tradursi in accesso a disegni tecnici, RFQ e proprietà intellettuale. Nel settore sanitario, il rischio si estende a dati sensibili e violazioni regolatorie. Il targeting geografico verso Stati Uniti e alleati suggerisce inoltre interessi economici e strategici di alto profilo.

Raccomandazioni per sviluppatori e organizzazioni

Il Socket Threat Research Team raccomanda un rafforzamento delle difese di software supply chain, con particolare attenzione alla verifica dei publisher, all’analisi delle dipendenze transitive e al pinning delle versioni. Vanno considerati ad alto rischio pacchetti che includono template HTML, sovrascritture del DOM, iframe overlay o JavaScript fortemente offuscato.

Sul piano dell’accesso, è fondamentale adottare MFA phishing-resistant, come passkey e WebAuthn, e monitorare segnali post-autenticazione anomali, inclusi eventi OAuth sospetti e utilizzo improprio di token di sessione.

Un segnale d’allarme per l’ecosistema open source

Questa campagna dimostra come Npm possa essere sfruttato non solo per compromissioni della supply chain software, ma anche come vettore diretto di phishing mirato. È un cambio di paradigma che obbliga sviluppatori e aziende a considerare il browser come superficie di attacco primaria anche quando il codice proviene da repository considerati affidabili.

Domande frequenti sulla campagna spearphishing Npm

Perché l’uso di Npm rende il phishing più efficace

Perché il registro Npm e i suoi CDN godono di alta reputazione e stabilità, rendendo i contenuti malevoli più persistenti e meno sospetti rispetto a domini temporanei.

In che modo la campagna supera la MFA

Utilizzando tecniche adversary-in-the-middle simili a Evilginx, che permettono di rubare cookie di sessione e token oltre alle password.

Chi erano le principali vittime

Personale commerciale e vendite nei settori manifatturiero, automazione industriale, plastica e sanità, spesso coinvolto nella gestione di RFQ.

Qual è la principale lezione per le aziende

Che la sicurezza della supply chain non riguarda solo il codice eseguito, ma anche i contenuti web distribuiti tramite pacchetti e il comportamento del browser.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.