Resecurity honeypot è il fulcro di una vicenda che ha messo in discussione le rivendicazioni di un presunto attacco informatico attribuito a Scattered Lapsus$ Hunters, con riferimenti a ShinyHunters, Lapsus$ e Scattered Spider. Gli hacker hanno dichiarato di aver compromesso l’intera infrastruttura di Resecurity, sostenendo il furto di chat interne, dati sui dipendenti, report di threat intelligence e informazioni sui clienti, ma l’azienda ha chiarito che l’accesso riguardava esclusivamente un ambiente isolato e deliberatamente predisposto come honeypot, popolato con dati sintetici e monitorato in tempo reale fin dal 21 novembre 2025.

Cosa leggere

Resecurity e la strategia di honeypot offensivo-difensivo

Resecurity ha ricostruito l’incidente partendo da una fase di reconnaissance iniziale rilevata il 21 novembre 2025, quando i sistemi di monitoraggio hanno individuato probe anomali contro asset esposti. Invece di limitarsi a bloccare l’attività, l’azienda ha scelto un approccio di cyber deception avanzata, predisponendo un honeypot isolato che simulasse un ambiente operativo reale senza alcun collegamento con l’infrastruttura produttiva.

Questo ambiente è stato progettato per risultare credibile a un attaccante esperto. Resecurity ha generato dataset sintetici strutturati in modo coerente con contesti enterprise reali, includendo oltre 28.000 record di consumatori fittizi e più di 190.000 transazioni di pagamento simulate, costruite seguendo i formati ufficiali delle API Stripe. L’obiettivo non era solo difensivo, ma investigativo: osservare le tattiche, tecniche e procedure dell’avversario senza esporre dati autentici.

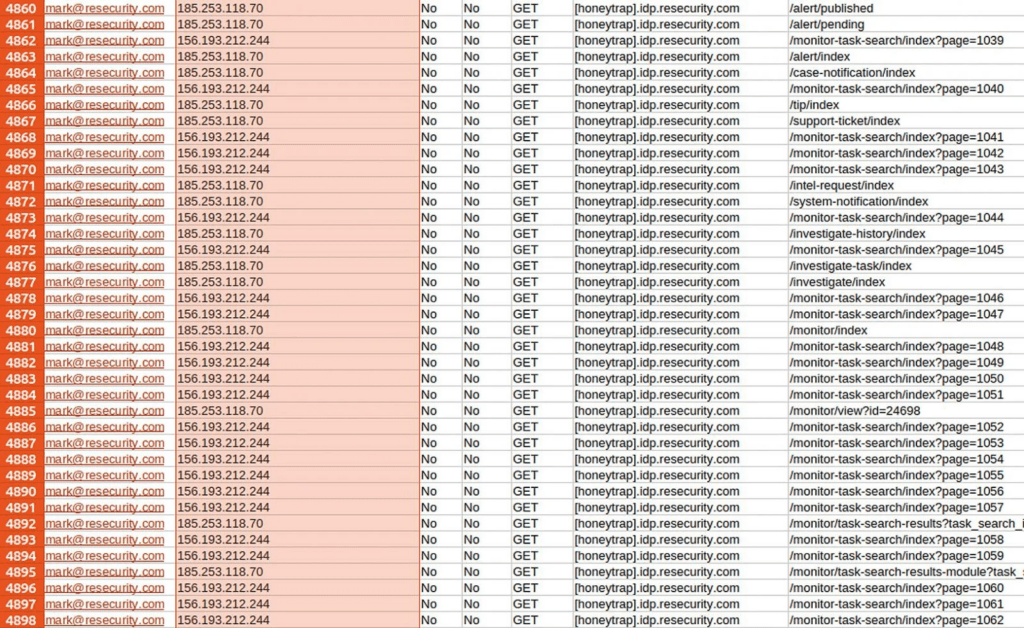

L’honeypot consentiva login, consultazione di presunti archivi interni e accesso a sistemi di collaborazione simulati. Tutte le interazioni erano loggate a livello di rete e applicazione, permettendo al team DFIR di raccogliere telemetria dettagliata su ogni azione compiuta dagli attori delle minacce.

Le rivendicazioni su Telegram e la costruzione della narrativa hacker

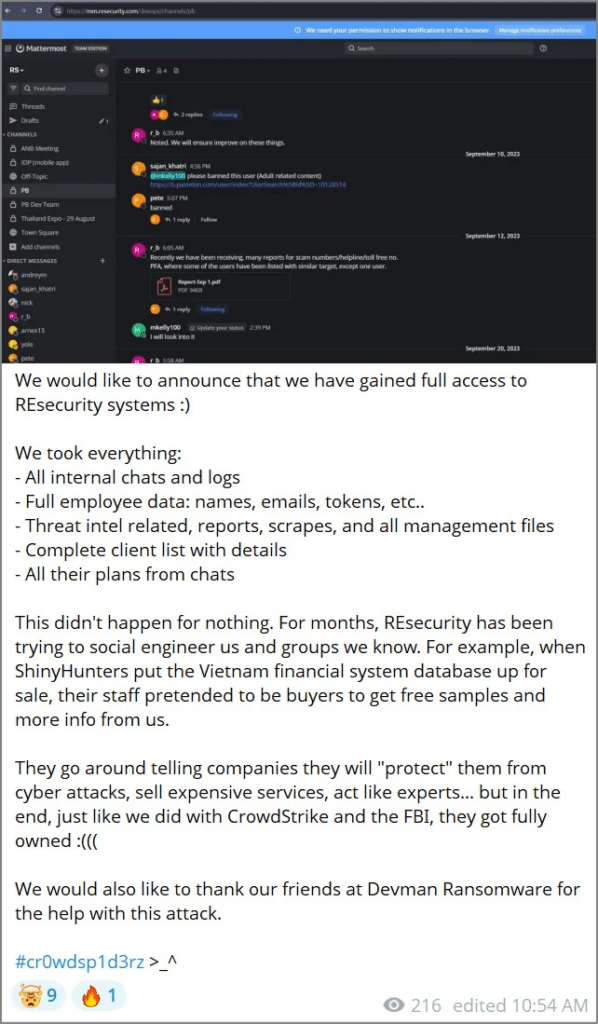

Il 3 gennaio 2026 gli attaccanti hanno pubblicato un post su Telegram annunciando quello che hanno definito un accesso completo ai sistemi Resecurity. Nella rivendicazione dichiaravano di aver sottratto tutte le chat interne, log di sistema, dati completi sui dipendenti, report di threat intelligence e una lista clienti dettagliata. Come prova, hanno diffuso screenshot che sembravano provenire da un’istanza Mattermost, con conversazioni apparentemente interne all’azienda e scambi con personale di Pastebin relativi a contenuti malevoli ospitati sulla piattaforma.

Gli attaccanti si sono presentati come Scattered Lapsus$ Hunters, un nome che richiama presunte sovrapposizioni tra gruppi noti del cybercrime. Secondo la loro versione, l’attacco sarebbe stato una ritorsione contro Resecurity, accusata di aver condotto tentativi di social engineering fingendosi acquirente durante la vendita di un database del sistema finanziario vietnamita, allo scopo di ottenere campioni gratuiti e informazioni aggiuntive.

Questa narrazione mirava a ribaltare il ruolo vittima-attaccante, dipingendo Resecurity come soggetto attivo in operazioni di intelligence aggressive. Tuttavia, un portavoce di ShinyHunters ha contattato diversi media per negare qualsiasi coinvolgimento, prendendo le distanze dall’operazione e sottolineando l’assenza di legami diretti con l’attacco rivendicato.

Il monitoraggio delle attività avversarie dentro l’honeypot

All’interno dell’honeypot, Resecurity ha osservato una progressiva escalation delle attività. Tra il 12 e il 24 dicembre 2025, gli attaccanti hanno tentato di automatizzare l’esfiltrazione dei dati, generando oltre 188.000 richieste verso l’ambiente simulato. L’uso massiccio di proxy residenziali e servizi VPN, inclusa Mullvad, era finalizzato a mascherare l’origine del traffico e a rendere più complessa l’attribuzione.

Nonostante queste precauzioni, diversi fallimenti operativi hanno esposto temporaneamente indirizzi IP reali, alcuni riconducibili a infrastrutture localizzate in Egitto. Resecurity ha sfruttato questi errori di OPSEC per arricchire il proprio set di intelligence, correlando timestamp, pattern di richiesta e infrastrutture di automazione utilizzate per l’attacco.

In una fase successiva, l’azienda ha deliberatamente aggiunto nuovi dataset sintetici all’honeypot, prolungando l’engagement degli attaccanti e inducendoli a reiterare le operazioni di scraping ed esfiltrazione. Questo approccio ha permesso di osservare con maggiore precisione gli strumenti utilizzati, la gestione delle sessioni e i limiti tecnici delle infrastrutture proxy impiegate.

Dalla threat intelligence alla collaborazione con le autorità

Uno degli aspetti centrali dell’incidente è stato il passaggio dalla raccolta di intelligence all’azione coordinata con le autorità. Resecurity ha condiviso i dati raccolti con partner di law enforcement, fornendo indirizzi IP esposti, log temporali, indicatori di compromissione e informazioni sui server utilizzati per l’automazione dell’attacco.

Secondo quanto dichiarato dall’azienda, una organizzazione di law enforcement straniera ha emesso una subpoena contro l’attore coinvolto, utilizzando le informazioni fornite per restringere il campo dell’indagine. Questo passaggio evidenzia come gli honeypot moderni non siano più strumenti passivi, ma componenti attive di una strategia di contrasto al cybercrime, capaci di produrre elementi probatori utili in sede legale.

La tempestività della comunicazione di Resecurity è stata un ulteriore elemento rilevante. L’azienda ha pubblicato un report dettagliato il 24 dicembre 2025, anticipando di fatto le rivendicazioni hacker e dimostrando di avere pieno controllo della narrativa tecnica dell’incidente. Questo ha ridotto l’impatto reputazionale delle accuse e rafforzato la credibilità della risposta difensiva.

Implicazioni per il settore della cybersecurity

Il caso Resecurity si inserisce in un trend più ampio che vede aziende di cybersecurity sempre più frequentemente prese di mira da gruppi criminali, sia per il valore simbolico di un attacco riuscito, sia per l’accesso potenziale a informazioni sensibili su altre minacce. La risposta basata su honeypot avanzati e dati sintetici dimostra un’evoluzione delle strategie difensive, che passano da un modello puramente reattivo a uno proattivo e di ingaggio controllato.

L’uso di dati sintetici realistici, inclusi flussi di pagamento simulati e ambienti collaborativi fittizi, rappresenta un salto qualitativo nella cyber deception. Questi sistemi permettono di ridurre drasticamente il rischio di esposizione di dati reali, mantenendo al contempo un elevato valore informativo sulle tecniche avversarie.

L’incidente evidenzia anche le dinamiche fluide tra gruppi hacker, con nomi che si sovrappongono, smentite pubbliche e possibili fratture interne. La negazione di ShinyHunters suggerisce che l’uso di brand noti del cybercrime possa essere strumentale a ottenere visibilità e credibilità, anche in assenza di legami reali.

Evoluzione della minaccia tra 2025 e 2026

Dal punto di vista temporale, l’episodio mostra una sequenza sempre più comune negli attacchi moderni. Una fase iniziale di probe discreti, seguita da settimane di osservazione e preparazione, culmina in una campagna di automazione intensiva e infine in una rivendicazione pubblica su canali social come Telegram. In questo caso, la strategia di Resecurity ha invertito il vantaggio informativo, trasformando l’attacco in una fonte di intelligence.

La promessa degli hacker di rilasciare “ulteriori informazioni” e i post successivi che deridono il presunto “damage control” dell’azienda appaiono, alla luce dei fatti, come tentativi di salvare la credibilità dopo la rivelazione dell’honeypot. Per il settore, il messaggio è chiaro: le rivendicazioni non sono più un indicatore affidabile di un breach reale, soprattutto quando si scontrano con disclosure tecniche puntuali e verificabili.

Domande Frequenti su Resecurity honeypot

Che cosa hanno realmente compromesso gli hacker secondo Resecurity?

Gli attaccanti hanno avuto accesso esclusivamente a un honeypot isolato, privo di dati reali, progettato per monitorare e analizzare le loro attività senza alcun impatto sull’infrastruttura produttiva.

I dati pubblicati dagli hacker erano autentici?

No, i dati erano sintetici, generati appositamente da Resecurity per simulare ambienti realistici, inclusi record di consumatori e transazioni di pagamento fittizie.

Perché Resecurity ha scelto di non bloccare subito l’attacco?

L’azienda ha adottato una strategia di cyber deception, preferendo osservare e raccogliere intelligence sulle tattiche avversarie piuttosto che interrompere immediatamente l’attività.

Qual è l’impatto di questo caso per la cybersecurity?

L’incidente dimostra l’efficacia degli honeypot avanzati e dei dati sintetici come strumenti di difesa proattiva e come supporto concreto alle indagini di law enforcement.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.