Astaroth torna al centro dello scenario del cybercrime latinoamericano con una nuova campagna che sfrutta WhatsApp come vettore worm-like, trasformando la rubrica delle vittime in un moltiplicatore automatico dell’infezione. L’operazione, denominata Boto Cor-de-Rosa dai ricercatori di Acronis, prende di mira quasi esclusivamente il Brasile, confermando come le piattaforme di messaggistica istantanea siano ormai un canale privilegiato per la distribuzione di trojan bancari.

La campagna si inserisce in una tendenza più ampia osservata nel 2024 e 2025, in cui diversi gruppi criminali hanno progressivamente abbandonato l’email come unico vettore, privilegiando WhatsApp per la sua diffusione capillare, l’elevato livello di fiducia tra contatti e la capacità di aggirare molti controlli di sicurezza tradizionali.

Cosa leggere

La campagna Boto Cor-de-Rosa e l’effetto worm su WhatsApp

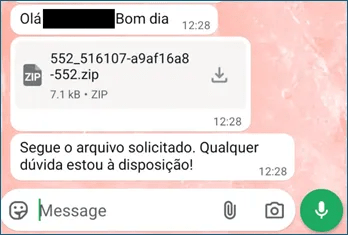

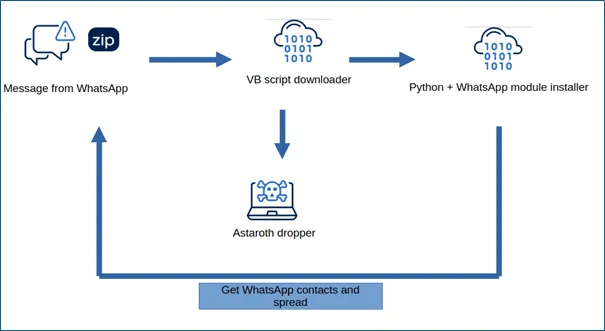

La catena di infezione della campagna Boto Cor-de-Rosa inizia con un messaggio WhatsApp contenente un archivio ZIP, apparentemente inviato da un contatto noto. Una volta estratto, l’archivio rivela uno script Visual Basic camuffato da file legittimo, la cui esecuzione segna il punto di compromissione iniziale.

Da quel momento, il malware attiva una struttura a due moduli distinti, progettata per massimizzare sia la propagazione sia il furto di dati finanziari. Il primo modulo, interamente sviluppato in Python, ha il solo scopo di trasformare l’infezione in un worm sociale. Accede alla lista contatti WhatsApp della vittima e inoltra automaticamente lo stesso ZIP malevolo a ciascun contatto, creando una diffusione esponenziale che si auto-alimenta senza ulteriori interazioni da parte dell’utente.

Questa scelta tecnica sfrutta un punto debole strutturale: i messaggi provengono da numeri fidati, riducendo drasticamente la soglia di sospetto e aumentando il tasso di apertura rispetto ai classici attacchi di phishing.

Astaroth e l’evoluzione del trojan banking brasiliano

Il trojan Astaroth, noto anche come Guildma, è attivo almeno dal 2015 ed è considerato uno dei banking malware più longevi e adattivi dell’America Latina. Storicamente distribuito tramite email di phishing, nel tempo ha dimostrato una notevole capacità di evoluzione tattica, mantenendo però invariato il suo obiettivo principale: il furto di credenziali bancarie.

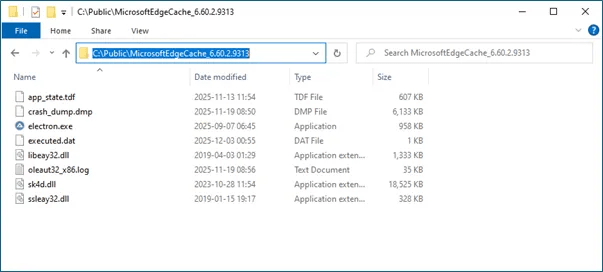

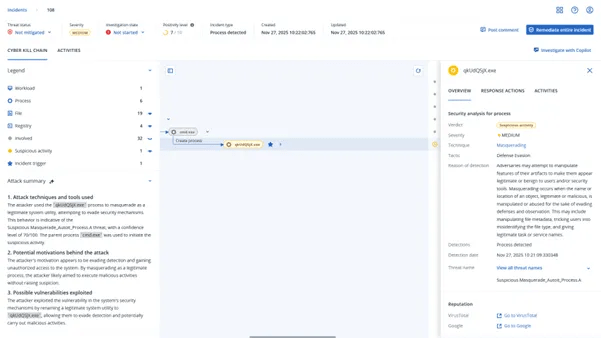

Il payload principale rimane scritto in Delphi, mentre l’installer continua a basarsi su script Visual Basic. La vera novità introdotta dalla campagna Boto Cor-de-Rosa è l’aggiunta di un modulo worm in Python, che evidenzia una crescente modularità multi-linguaggio. Questa combinazione consente agli attori di aggiornare singole componenti senza riscrivere l’intero malware, aumentando flessibilità operativa e resilienza.

Il modulo banking opera in background silenzioso, monitorando costantemente la navigazione web della vittima. Quando vengono rilevati URL associati a istituti bancari, il malware si attiva per intercettare credenziali, token di autenticazione e altri dati sensibili, che vengono poi utilizzati per frodi finanziarie dirette o rivenduti nei circuiti criminali.

Il modulo Python di propagazione e il monitoraggio interno

Il componente Python responsabile della propagazione rappresenta uno degli aspetti più sofisticati della campagna. Oltre all’invio automatico dei messaggi, il codice integra un sistema di telemetria interno che consente agli attori di monitorare l’efficacia dell’infezione in tempo reale.

Il malware registra periodicamente metriche operative come il numero di messaggi consegnati con successo, i tentativi falliti e il tasso di invio in messaggi al minuto. Questi dati permettono di ottimizzare la campagna, adattando il comportamento del worm in base a eventuali blocchi, limiti imposti dalla piattaforma o variazioni nel comportamento delle vittime.

Dal punto di vista difensivo, questa capacità di auto-monitoraggio rende la minaccia dinamica e più difficile da contenere, poiché gli attori possono reagire rapidamente a contromisure parziali.

Un trend confermato da Sophos e Trend Micro

Le osservazioni di Acronis si allineano con analisi precedenti di Sophos e Trend Micro, che nel 2025 hanno documentato campagne analoghe basate su WhatsApp. Sophos ha tracciato una distribuzione multi-stadio di Astaroth, identificata come STAC3150, attiva almeno dal 24 settembre 2025, in cui oltre il 95% delle infezioni risultava localizzato in Brasile, con casi marginali in Stati Uniti e Austria.

In parallelo, Trend Micro ha segnalato l’uso di WhatsApp da parte del cluster Water Saci per diffondere malware come Maverick e varianti di Casbaneiro, confermando che la messaggistica istantanea è diventata un vettore stabile per il cybercrime brasiliano.

Impatto sul Brasile e implicazioni future

Il Brasile rappresenta un terreno ideale per questo tipo di attacchi, grazie alla penetrazione quasi universale di WhatsApp nella vita quotidiana. La campagna Boto Cor-de-Rosa sfrutta una dinamica sociale, non solo tecnica, trasformando le relazioni personali in un canale di propagazione.

L’uso di worm su piattaforme di messaggistica segna un’evoluzione importante nel panorama dei trojan bancari, che diventano sempre più virali, modulari e orientati al mobile. Questo modello riduce la dipendenza da infrastrutture di spam e aumenta la longevità delle campagne, rendendo più complessa la risposta difensiva. Nel medio termine, è probabile che tattiche simili vengano replicate anche al di fuori del Brasile, adattate ad altri contesti nazionali in cui WhatsApp o piattaforme analoghe godono di un elevato livello di fiducia.

Domande frequenti su Astaroth e il worm WhatsApp

Come si diffonde Astaroth tramite WhatsApp?

Astaroth viene inviato come archivio ZIP tramite messaggi WhatsApp provenienti da contatti compromessi. Una volta eseguito, il malware accede alla rubrica della vittima e inoltra automaticamente lo stesso file, creando una propagazione di tipo worm.

Perché il Brasile è il principale bersaglio della campagna?

Il Brasile ha una diffusione estremamente elevata di WhatsApp e un ecosistema bancario spesso preso di mira dai trojan latinoamericani. Questo rende il paese un ambiente ideale per campagne basate su fiducia tra contatti.

Cosa rende pericoloso il modulo Python della campagna Boto Cor-de-Rosa?

Il modulo Python consente la propagazione automatica e include sistemi di monitoraggio interni che permettono agli attori di ottimizzare l’infezione in tempo reale, aumentando efficacia e resilienza della campagna.

Astaroth è un malware nuovo?

No, Astaroth è attivo dal 2015. La novità non è il trojan in sé, ma l’uso di WhatsApp come vettore worm-like e l’integrazione di moduli multi-linguaggio che ne amplificano la diffusione.