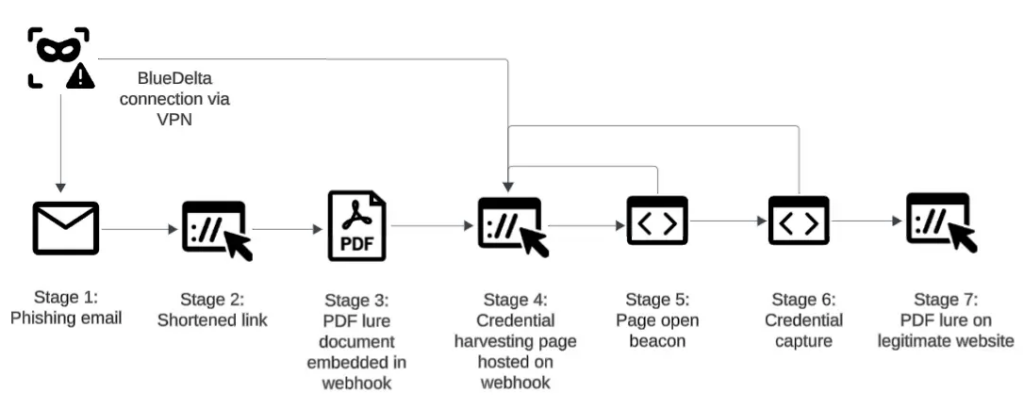

BlueDelta, gruppo di cyber spionaggio sponsorizzato dallo Stato russo, ha ulteriormente raffinato nel 2025 le proprie tecniche di credential harvesting, confermando il furto di credenziali come strumento centrale e a basso costo per la raccolta di intelligence. Le operazioni, analizzate da Insikt Group di Recorded Future, mostrano un’evoluzione coerente con le priorità strategiche del GRU e si inseriscono nella continuità di campagne precedenti, tra cui quella persistente contro UKR.NET documentata nel dicembre 2025.

Le attività osservate tra febbraio e settembre 2025 dimostrano un approccio altamente selettivo, con un numero ridotto di vittime ma scelte con precisione chirurgica in settori sensibili come ricerca energetica, cooperazione militare, think tank europei e reti governative in aree di interesse strategico per Mosca.

Attribuzione e continuità operativa di BlueDelta

BlueDelta è attribuito con alta confidenza al GRU ed è noto anche con le denominazioni APT28, Fancy Bear e Forest Blizzard, nomi che ricorrono da oltre vent’anni nelle indagini occidentali sullo spionaggio informatico russo. Il gruppo opera storicamente contro istituzioni governative, contractor della difesa, organizzazioni di policy e fornitori di comunicazioni, con una forte enfasi su phishing mirato e raccolta di credenziali webmail e VPN.

Le campagne del 2025 non introducono una rottura, ma mostrano una maturazione del tradecraft, orientata a massimizzare stealth, credibilità e resilienza contro i controlli di sicurezza moderni, mantenendo costi operativi estremamente bassi.

Vittimologia ristretta e allineata agli interessi russi

Le vittime identificate da Insikt Group non sono casuali. BlueDelta ha preso di mira individui collegati a un’agenzia turca per l’energia e la ricerca nucleare, personale di un think tank europeo, oltre a organizzazioni in Macedonia del Nord e Uzbekistan. In particolare, una campagna del 16 luglio 2025 ha colpito scienziati turchi attivi nelle energie rinnovabili, utilizzando materiali lure in lingua turca per rafforzare la credibilità.

Questa selezione riflette chiaramente le priorità di intelligence russe: monitorare ricerca energetica, cooperazione militare regionale e reti comunicative governative in Paesi strategicamente rilevanti o politicamente sensibili per la Federazione Russa.

Pagine di harvesting e impersonificazione di servizi legittimi

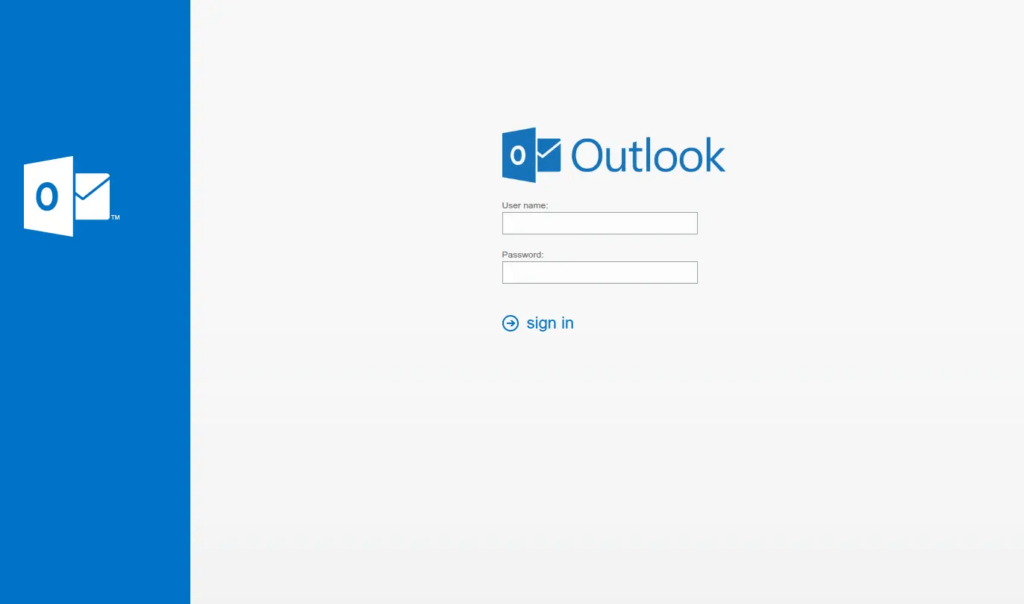

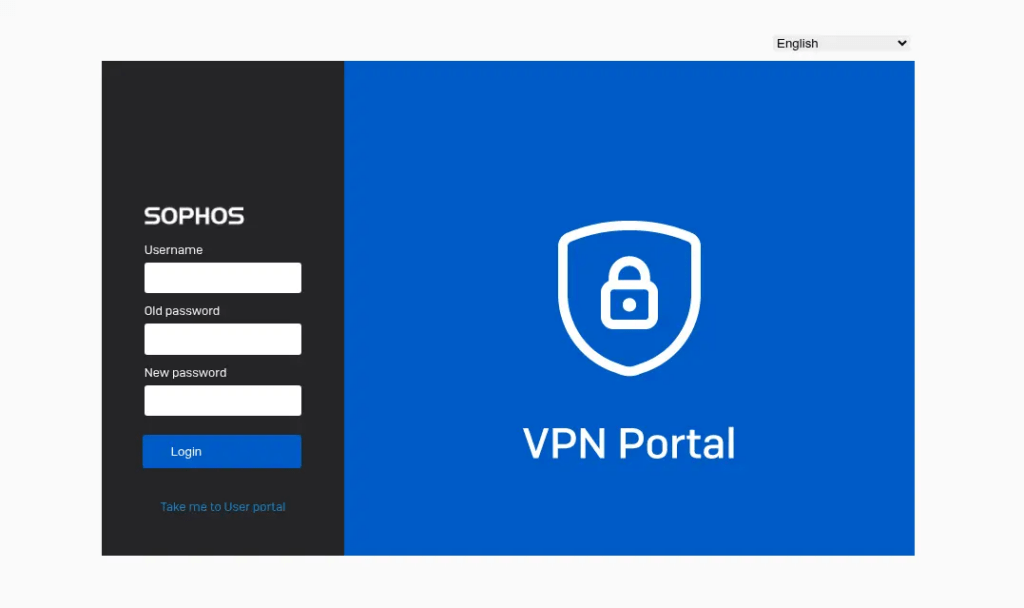

Dal punto di vista tecnico, BlueDelta continua a puntare su pagine di credential harvesting che impersonano servizi legittimi, tra cui Microsoft Outlook Web Access, Google e portali VPN Sophos. Un elemento chiave della strategia è il reindirizzamento automatico a siti autentici dopo la sottomissione delle credenziali, una tecnica che riduce drasticamente i sospetti delle vittime e abbassa la probabilità di segnalazioni immediate.

Le pagine phishing replicano con attenzione URL, layout e percorsi dei servizi reali, arrivando in alcuni casi a modificare dinamicamente il path del browser per simulare endpoint come /owa/ o interfacce PDF viewer, rafforzando l’illusione di legittimità.

Infrastrutture usa-e-getta e servizi gratuiti

Uno degli aspetti più caratteristici dell’evoluzione 2025 è la dipendenza sistematica da infrastrutture internet gratuite o a basso costo. BlueDelta abusa di servizi come Webhook.site, InfinityFree, Byet Internet Services e tunnel ngrok per ospitare contenuti phishing, raccogliere credenziali ed eseguire reindirizzamenti multi-stage.

Questa scelta offre tre vantaggi chiave: rapidità di deploy, difficoltà di attribuzione immediata e resilienza contro le azioni di takedown. L’infrastruttura è per definizione effimera, sacrificabile e facilmente ricostruibile, coerente con un modello operativo di lungo periodo.

In diversi casi, BlueDelta ha integrato documenti PDF legittimi provenienti da organizzazioni reali come Gulf Research Center ed EcoClimate Foundation, visualizzati per pochi secondi prima della pagina di login fasulla. Questa tecnica aumenta il realismo del contesto e aiuta a evadere i filtri di sicurezza email, che spesso valutano positivamente allegati provenienti da fonti autorevoli.

Catene di reindirizzamento e JavaScript avanzato

Le campagne del 2025 mostrano un uso più sofisticato di catene di reindirizzamento multi-stage, spesso iniziate tramite accorciatori di link come ShortURL. Il JavaScript incorporato nelle pagine phishing è stato potenziato per catturare automaticamente URL di provenienza, inviare beacon di apertura pagina, estrarre email da parametri query e gestire in modo dinamico i form di autenticazione.

Questo approccio riduce la necessità di interventi manuali da parte degli operatori e aumenta l’efficienza complessiva del furto di credenziali, consentendo campagne più snelle e difficili da individuare.

Il caso OWA e Sophos VPN nel 2025

Tra gli esempi più rappresentativi figurano le campagne Microsoft OWA e Sophos VPN. In febbraio e luglio 2025, BlueDelta ha distribuito pagine OWA ospitate su Webhook.site e InfinityFree, con contenuti localizzati in turco e reindirizzamenti post-login verso PDF o portali autentici. In giugno, una pagina di reset password Sophos VPN ha colpito personale di un think tank europeo, con credenziali esfiltrate e successivo redirect verso il portale VPN reale sulla porta 4443, un dettaglio che suggerisce ricognizione preventiva sul target.

Anche le campagne Google password reset, osservate in aprile 2025 in lingua portoghese, confermano la flessibilità del gruppo nell’adattare lure linguistiche e tematiche a contesti specifici, pur mantenendo un’infrastruttura tecnica coerente.

Implicazioni strategiche e mitigazioni

Le operazioni di BlueDelta nel 2025 ribadiscono che il credential harvesting rimane uno strumento estremamente efficace per lo spionaggio statale, soprattutto quando combinato con targeting ristretto, materiali localizzati e infrastrutture usa-e-getta. Per le organizzazioni, questo significa che la difesa non può limitarsi al blocco di malware tradizionale.

È fondamentale monitorare l’abuso di servizi legittimi come Webhook.site e ngrok, rafforzare l’uso di MFA resistente al phishing, e prestare particolare attenzione a email con PDF apparentemente autorevoli che introducono link di verifica o accesso. L’analisi di Insikt Group mostra che, nel caso di BlueDelta, la fiducia dell’utente resta il vettore principale di compromissione.

Domande frequenti su BlueDelta e il credential harvesting

Chi è BlueDelta e perché è rilevante?

BlueDelta è un gruppo di cyber spionaggio legato al GRU russo, noto per campagne di phishing mirato e furto di credenziali contro obiettivi governativi, energetici e strategici.

Quali tecniche nuove usa BlueDelta nel 2025?

Il gruppo ha raffinato catene di reindirizzamento multi-stage, uso di PDF legittimi come esca, JavaScript avanzato per harvesting automatico e infrastrutture gratuite usa-e-getta.

Perché BlueDelta reindirizza le vittime a siti legittimi dopo il login?

Il reindirizzamento riduce i sospetti della vittima, che percepisce l’accesso come riuscito, abbassando la probabilità di segnalazioni o reazioni immediate.

Come possono difendersi le organizzazioni da queste campagne?

Con MFA resistente al phishing, blocco o monitoraggio di servizi di hosting gratuiti, analisi delle email con allegati PDF e formazione mirata del personale sui rischi di spearphishing.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.