Ni8mare è una vulnerabilità di massima severità che ha colpito n8n, piattaforma open-source di automazione largamente utilizzata in ambienti DevOps, esponendo oltre 60.000 istanze pubbliche a esecuzione remota di codice. La falla, individuata dai ricercatori di Horizon3.ai, sfrutta un abuso della supply chain npm, consentendo agli attaccanti di ottenere controllo completo dei server tramite pacchetti malevoli caricati con tecniche di typosquatting. In parallelo, la CISA ha imposto patch urgenti per una RCE zero-day in Gogs, inserita nel catalogo Known Exploited Vulnerabilities, confermando come l’ecosistema open-source sia diventato uno dei bersagli prioritari delle campagne offensive moderne.

Cosa leggere

Ni8mare: la vulnerabilità critica che colpisce n8n

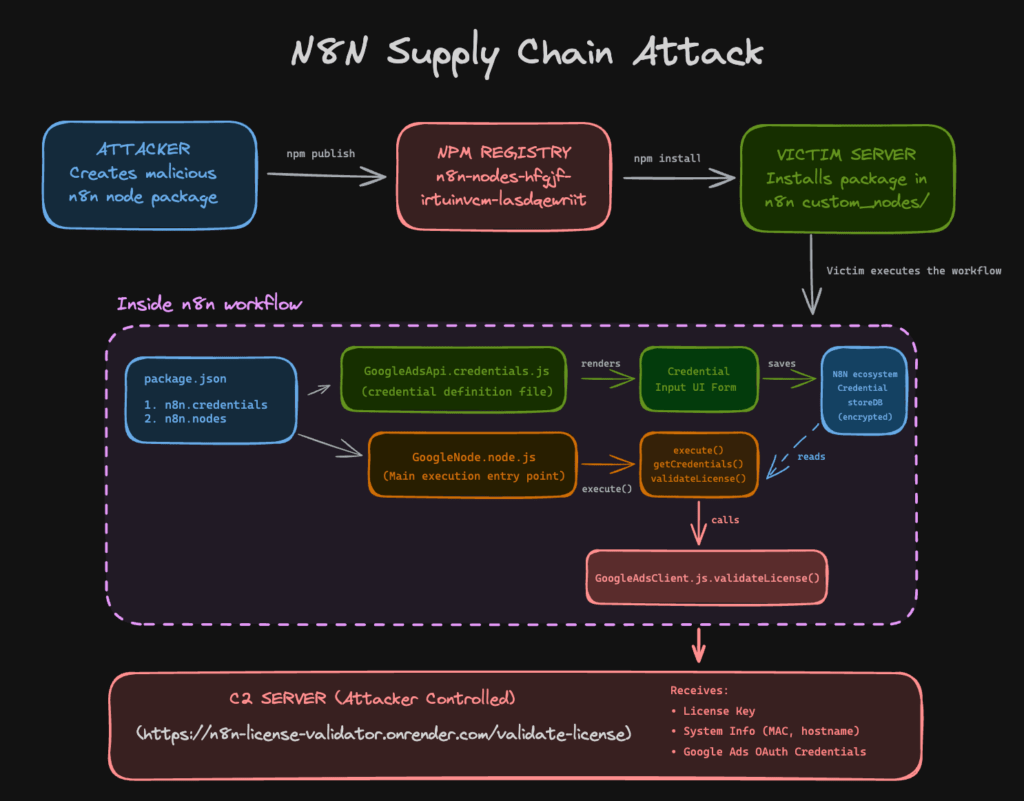

La vulnerabilità Ni8mare riguarda n8n nelle versioni 1.69.0 e precedenti e consente remote code execution con un punteggio CVSS 9,9. Il problema nasce dalla possibilità, offerta dal design originale della piattaforma, di installare dipendenze npm dinamiche all’interno dei workflow. In assenza di verifiche robuste sull’integrità e sull’origine dei pacchetti, un attaccante può caricare su npm un modulo malevolo con un nome simile a uno legittimo e indurre l’istanza n8n a scaricarlo ed eseguirlo.

Il codice ostile viene così eseguito direttamente sul server che ospita l’automazione, consentendo reverse shell, furto di credenziali, accesso alle API cloud e persistenza. I ricercatori hanno dimostrato l’impatto con proof-of-concept pubblici, evidenziando come la vulnerabilità non sia teorica ma immediatamente sfruttabile in scenari reali.

L’attacco supply chain via npm e il ruolo del typosquatting

Ni8mare è un caso emblematico di supply chain attack. Gli attaccanti hanno sfruttato la fiducia implicita nell’ecosistema npm, caricando pacchetti con nomi quasi identici a quelli utilizzati nei workflow n8n. Questa tecnica di typosquatting consente di colpire in modo silenzioso e scalabile, trasformando un singolo errore di configurazione in un’infezione sistemica.

L’elemento critico non è solo la vulnerabilità applicativa, ma la combinazione tra automazione e dipendenze esterne, tipica degli ambienti DevOps. Un workflow compromesso può propagare l’infezione, eseguire comandi su più servizi cloud e fungere da punto di partenza per ulteriori movimenti laterali.

Impatto reale: 60.000 istanze n8n esposte online

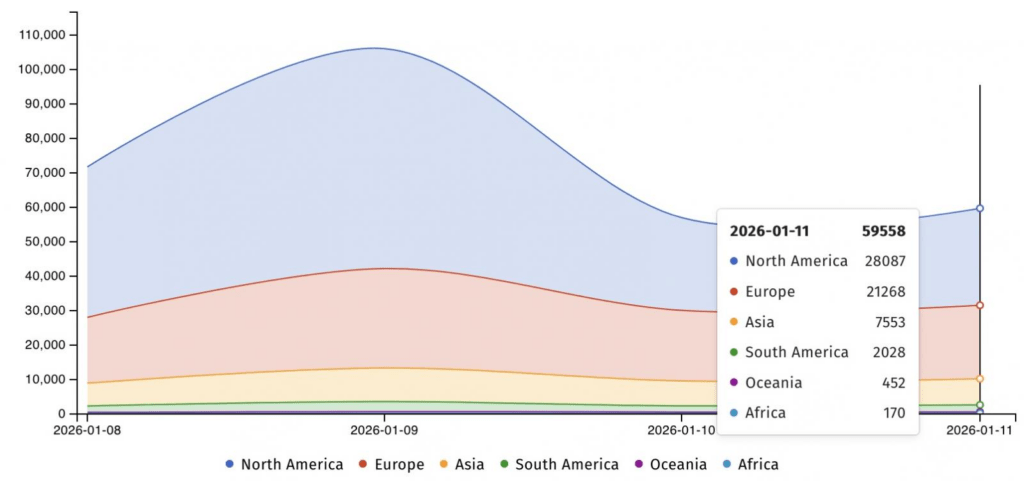

Secondo le analisi basate su Shodan e motori di scansione simili, oltre 60.000 istanze n8n risultavano esposte pubblicamente, molte delle quali ospitate su infrastrutture cloud come AWS, Azure e DigitalOcean. In questi contesti, una RCE equivale a un takeover completo dell’ambiente, con accesso a chiavi API, token OAuth, database e servizi terzi collegati ai workflow.

L’impatto potenziale include data breach, cryptomining non autorizzato, interruzioni operative e compromissione di pipeline DevOps. La superficie d’attacco è amplificata dal fatto che n8n viene spesso utilizzato come “collante” tra sistemi critici, rendendo ogni compromissione particolarmente grave.

La risposta di n8n: versione 1.70.0 e cambio di paradigma

Il team di n8n ha reagito rilasciando la versione 1.70.0, che rimuove l’esecuzione dinamica di pacchetti npm e introduce controlli più restrittivi. Non si tratta di una semplice patch, ma di un cambio strutturale: la funzionalità che abilitava l’attacco è stata eliminata, riconoscendo implicitamente che il rischio superava i benefici operativi.

Agli utenti viene raccomandato di aggiornare immediatamente, limitare l’esposizione pubblica, isolare le istanze in container o reti private e monitorare i log per indicatori di compromissione. È un segnale chiaro: la sicurezza della supply chain non può più essere demandata a controlli informali.

La RCE in Gogs e l’ordine vincolante della CISA

In parallelo a Ni8mare, la CISA ha emesso un ordine formale per una vulnerabilità RCE in Gogs. La falla, sfruttata attivamente come zero-day, consente l’esecuzione di codice remoto e il takeover completo dei repository, con furto o manipolazione del codice sorgente.

L’inclusione nel catalogo Known Exploited Vulnerabilities obbliga le agenzie federali statunitensi ad applicare le patch entro 21 giorni, confermando la gravità e l’attività di sfruttamento in corso. Secondo le analisi, gli attacchi contro Gogs sarebbero iniziati già nel 2025, colpendo istanze legacy non aggiornate.

Gogs e il problema del software open-source non manutenuto

Il caso Gogs evidenzia un altro aspetto critico: la persistenza di software open-source non aggiornato in ambienti produttivi. La raccomandazione degli esperti è migrare verso fork più attivamente mantenuti, come Gitea, o applicare immediatamente le patch disponibili. La vulnerabilità dimostra come i server Git self-hosted rappresentino un obiettivo ad alto valore, perché consentono accesso diretto al codice e alle pipeline CI/CD.

Il fatto che la CISA sia intervenuta con un ordine vincolante sottolinea che non si tratta di un rischio teorico, ma di una minaccia concreta alla sicurezza nazionale e industriale.

Conseguenze per l’ecosistema DevOps e open-source

Ni8mare e la RCE in Gogs mostrano un pattern chiaro: gli attaccanti stanno spostando il focus sulle infrastrutture di sviluppo, dove un singolo exploit può compromettere intere catene di fornitura software. L’open-source rimane fondamentale per l’innovazione, ma questi eventi evidenziano la necessità di security by design, SBOM, verifiche automatiche delle dipendenze e riduzione drastica delle superfici d’attacco.

CVE-2025-8110 Gogs Path Traversal Vulnerability

Il messaggio è netto: patchare non è più sufficiente se l’architettura resta intrinsecamente rischiosa. La rimozione di funzionalità pericolose, come nel caso n8n, diventa una scelta obbligata.

Domande frequenti su Ni8mare

Che cos’è la vulnerabilità Ni8mare in n8n?

Ni8mare è una vulnerabilità critica che consente esecuzione remota di codice in n8n sfruttando pacchetti npm malevoli installati dinamicamente nei workflow, con impatto diretto su server e infrastrutture cloud collegate.

Perché Ni8mare è considerata una supply chain attack?

L’attacco sfrutta la fiducia nell’ecosistema npm, usando pacchetti falsi con nomi simili a quelli legittimi. In questo modo compromette la catena di fornitura del software senza attaccare direttamente il codice principale di n8n.

Quante istanze n8n sono state esposte e quali rischi corrono?

Le analisi indicano oltre 60.000 istanze pubbliche, molte su cloud provider. I rischi includono furto di credenziali, data breach, cryptomining e compromissione delle pipeline DevOps.

Cosa impone la CISA per la vulnerabilità in Gogs?

La CISA ha inserito la RCE di Gogs nel catalogo Known Exploited Vulnerabilities, obbligando le agenzie federali a patchare entro 21 giorni e confermando che l’exploit è già attivamente utilizzato in attacchi reali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.