Il phishing su Facebook ha conosciuto un’impennata significativa nella seconda metà del 2025, con attacchi sempre più sofisticati che mirano a sottrarre credenziali di accesso, prendere il controllo degli account e sfruttarli per truffe, frodi identitarie e campagne scam. A lanciare l’allarme è Trellix, che descrive un’evoluzione tecnica preoccupante, in particolare l’adozione della tecnica Browser in the Browser (BitB). In un ecosistema come Facebook, che supera i 3 miliardi di utenti attivi, anche una minima percentuale di vittime si traduce in numeri enormi.

Lo scenario delineato dagli analisti mostra come il phishing non sia più limitato a email grossolane o link palesemente sospetti, ma utilizzi mimetismo grafico, servizi cloud legittimi e ingegneria sociale avanzata, rendendo sempre più difficile distinguere il vero dal falso.

Il surge di phishing su Facebook nel 2025

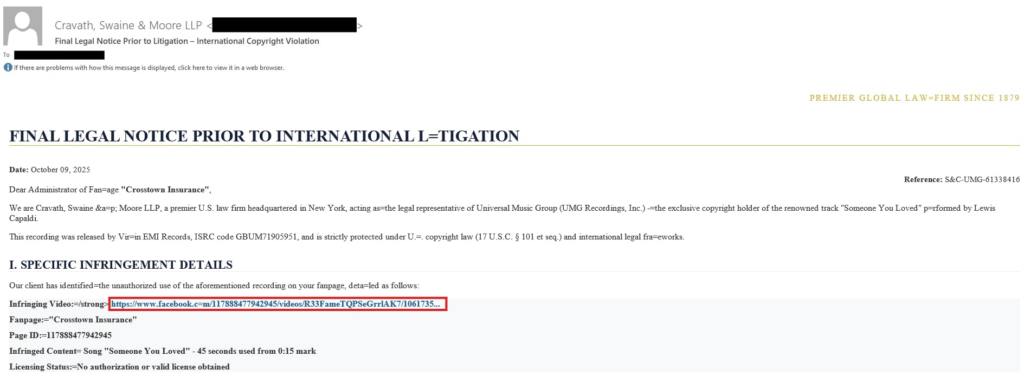

Secondo l’analisi di Trellix, il phishing su Facebook ha registrato un aumento netto nel secondo semestre del 2025, con campagne mirate che sfruttano notifiche apparentemente ufficiali. I criminali inviano email che imitano comunicazioni legali, avvisi di sospensione dell’account o presunte violazioni di copyright. Il tono è studiato per generare urgenza e paura, spingendo l’utente ad agire rapidamente senza verifiche.

Questi messaggi non puntano più solo su errori grammaticali o domini palesemente falsi. Al contrario, incorporano loghi accurati, riferimenti plausibili alle policy di Meta e flussi di interazione progressivi che abbassano la soglia di attenzione della vittima. Il primo click diventa così l’innesco di una catena di compromissione.

Cos’è la tecnica Browser in the Browser (BitB)

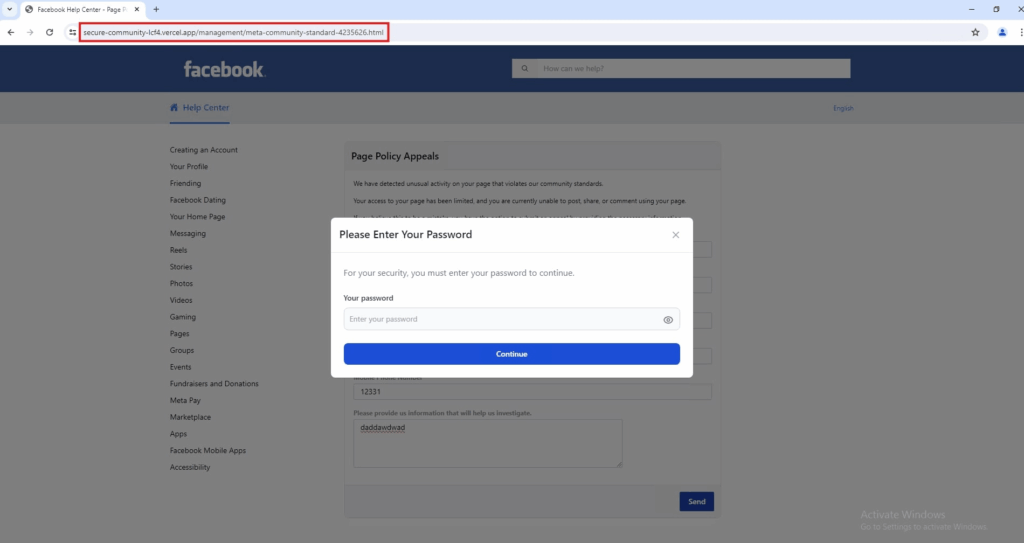

La tecnica Browser in the Browser (BitB) rappresenta uno dei salti qualitativi più pericolosi nel phishing moderno. Invece di reindirizzare l’utente a una pagina di login a schermo intero, l’attaccante crea una finestra di autenticazione falsa all’interno della pagina già aperta. Questa finestra simula perfettamente un pop-up legittimo di Facebook, inclusi colori, font e persino un URL apparentemente corretto.

Il trucco sta nel fatto che non si tratta di una vera finestra del browser, ma di un elemento HTML controllato dall’attaccante. L’URL visualizzato è “hardcoded” e non corrisponde alla barra degli indirizzi reale. L’utente, abituato a vedere finestre di login pop-up per servizi terzi, inserisce le credenziali convinto di essere su Facebook, consegnandole direttamente al criminale. Trellix sottolinea che questa tecnica aggira molti controlli visivi tradizionali e rende inefficace l’attenzione superficiale, soprattutto su schermi piccoli o in contesti di fretta.

Le tattiche più comuni usate dai criminali

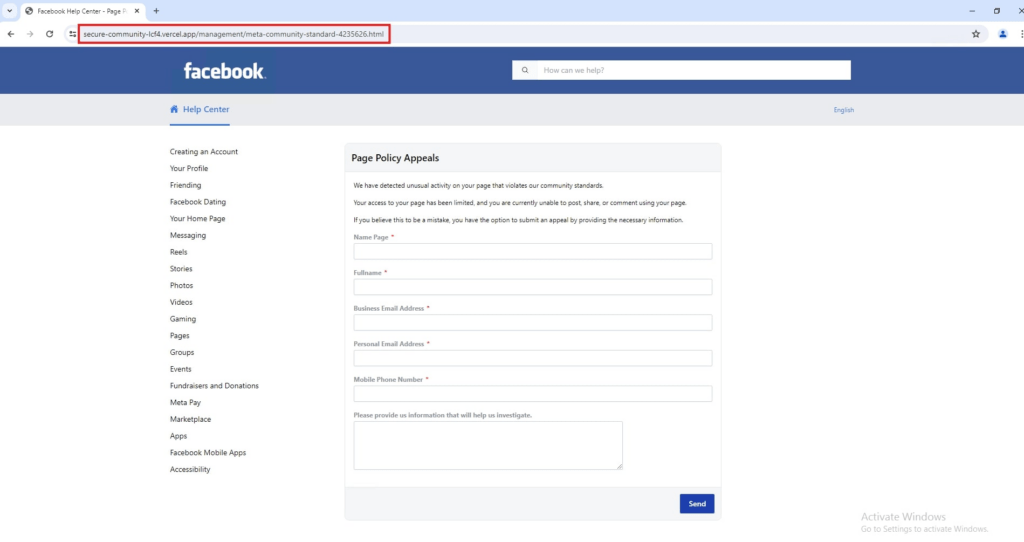

Le campagne di phishing su Facebook seguono pattern ricorrenti, anche se continuamente raffinati. Una delle più diffuse è la falsa notifica di violazione del copyright, spesso inviata a pagine o profili che pubblicano video. Il messaggio invita a presentare un “appello” per evitare la chiusura dell’account.

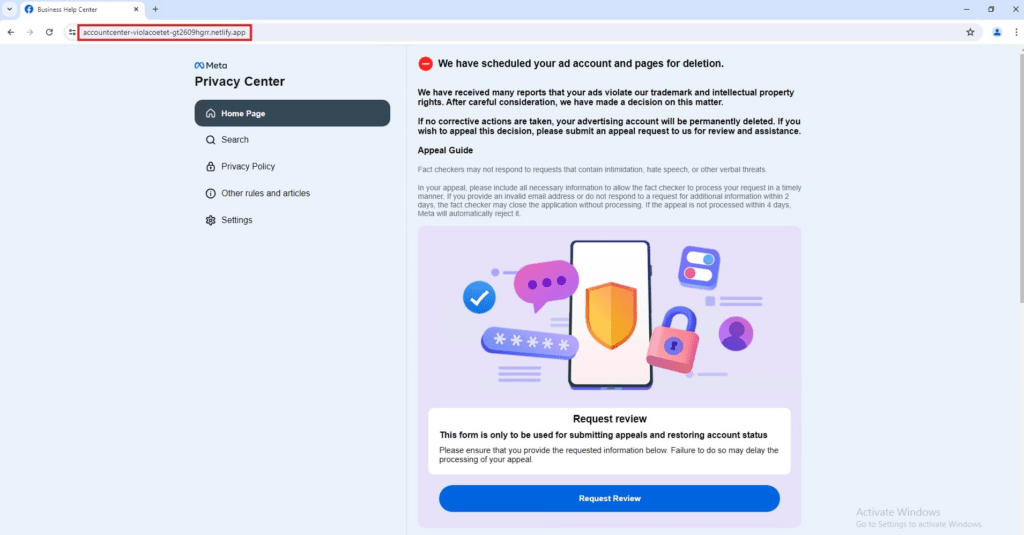

Un’altra tattica frequente è l’allarme su attività di login sospette, con riferimento a dispositivi o località insolite. Anche in questo caso l’utente viene spinto a “verificare” l’account. In entrambi gli scenari, il flusso è graduale: prima vengono richiesti dati apparentemente innocui, poi, solo alla fine, la password. Questo approccio progressivo riduce i sospetti e aumenta il tasso di successo dell’attacco.

L’abuso di servizi cloud e URL shortener

Un elemento chiave emerso dall’analisi Trellix è l’uso sistematico di servizi cloud legittimi come Netlify o Vercel per ospitare le pagine di phishing. Questi domini godono di una buona reputazione e spesso superano i filtri di sicurezza automatici, conferendo una falsa sensazione di affidabilità.

A questo si aggiunge l’impiego di URL shortener, che nascondono la destinazione finale del link. L’utente vede un indirizzo breve e neutro, ma viene reindirizzato attraverso più passaggi fino alla pagina malevola. In alcuni casi viene mostrato anche un falso CAPTCHA, ulteriore elemento pensato per rassicurare la vittima.

Come riconoscere un phishing su Facebook

Riconoscere un attacco di phishing oggi richiede attenzione a segnali sottili ma ricorrenti. Una finestra di login che compare all’interno della pagina, senza cambiare realmente scheda o barra degli indirizzi, è uno degli indicatori più importanti di BitB. Allo stesso modo, qualsiasi richiesta di password proveniente da email o link esterni deve essere considerata sospetta.

Un altro campanello d’allarme è l’uso di toni minacciosi o ultimatum, come la chiusura imminente dell’account. Facebook, come la maggior parte delle grandi piattaforme, non richiede mai l’inserimento diretto della password tramite email. Anche la presenza di domini cloud generici al posto di facebook.com è un segnale da non ignorare.

Le misure di protezione più efficaci

Trellix evidenzia come la misura più efficace contro il takeover dell’account resti l’autenticazione a due fattori (2FA). Anche se le credenziali vengono rubate, la 2FA impedisce nella maggior parte dei casi l’accesso non autorizzato. Accanto a questo, è fondamentale accedere sempre manualmente a Facebook, digitando l’indirizzo nel browser, invece di seguire link ricevuti via email. L’uso di password manager rappresenta un ulteriore livello di difesa: questi strumenti riconoscono il dominio reale e non compilano automaticamente le credenziali su pagine false, smascherando di fatto molti attacchi BitB.

Le conseguenze di un account compromesso

Un account Facebook compromesso non è solo un problema individuale. Gli attaccanti lo utilizzano per diffondere truffe ai contatti, promuovere scam finanziari o raccogliere ulteriori dati personali. In molti casi, l’identità della vittima viene sfruttata per frodi più ampie, con impatti economici e reputazionali rilevanti. La rapidità di reazione è cruciale. Cambiare immediatamente la password, attivare la 2FA e segnalare l’incidente alla piattaforma può limitare i danni e impedire la propagazione dell’attacco.

Domande frequenti su phishing su Facebook

Come funziona la tecnica Browser in the Browser nel phishing?

La tecnica Browser in the Browser crea una finta finestra di login all’interno della pagina web, simulando un pop-up legittimo di Facebook. In realtà non è una vera finestra del browser, ma un elemento controllato dall’attaccante che intercetta le credenziali inserite.

Facebook invia davvero email per chiedere la password?

No. Facebook non chiede mai la password via email o tramite link esterni. Qualsiasi messaggio che richiede direttamente l’inserimento delle credenziali è da considerare sospetto.

Perché i phishing moderni usano servizi cloud legittimi?

I servizi cloud come Netlify o Vercel hanno una buona reputazione e spesso superano i filtri di sicurezza automatici. Gli attaccanti li sfruttano per rendere le pagine di phishing più credibili e difficili da bloccare.

La 2FA è sufficiente a proteggere l’account Facebook?

L’autenticazione a due fattori riduce drasticamente il rischio di takeover, anche se le credenziali vengono rubate. Non è una garanzia assoluta, ma rappresenta la difesa singola più efficace contro il phishing.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.