Il framework VoidLink rappresenta una delle evoluzioni più significative nel panorama delle minacce APT orientate al cloud. Analizzato in profondità da Check Point Research, VoidLink si distingue per un’architettura cloud-native, progettata specificamente per ambienti Linux, container e infrastrutture multi-cloud, con l’obiettivo di garantire accesso persistente, sorveglianza a lungo termine e operazioni di post-exploitation ad alta furtività.

A differenza di molte campagne osservate in passato, VoidLink non è legato a un singolo malware o a una famiglia isolata. È un framework completo, modulare, ancora in fase di sviluppo attivo, che secondo i ricercatori presenta già oltre 37 componenti distinti, tra loader, impianti, plugin e rootkit. L’assenza di infezioni reali documentate al momento dell’analisi non riduce la gravità della scoperta: al contrario, suggerisce che VoidLink sia uno strumento pronto per campagne future, potenzialmente su larga scala.

La scoperta di VoidLink e il contesto strategico

Checkpoint Research ha individuato VoidLink durante attività di analisi continuativa di campioni Linux emergenti. Fin dalle prime fasi, il framework ha mostrato caratteristiche anomale per maturità e complessità, con artefatti di sviluppo che indicano una progettazione strutturata e una roadmap di evoluzione ben definita.

Il codice è scritto in Zig, un linguaggio sempre più apprezzato in ambito malware per la sua efficienza, portabilità e basso overhead, caratteristiche ideali per operare in ambienti cloud altamente monitorati. Secondo Checkpoint, diversi indizi tecnici e stilistici suggeriscono autori presumibilmente cinesi, collocando VoidLink nel filone delle APT orientate allo spionaggio strategico, già osservato in altre campagne contro governi, ricerca e supply chain tecnologiche.

L’intero framework è stato mappato sul modello MITRE ATT&CK, consentendo una lettura chiara delle tattiche e delle tecniche supportate, e offrendo ai difensori una base concreta per attività di detection e threat hunting.

Architettura cloud-native e design modulare

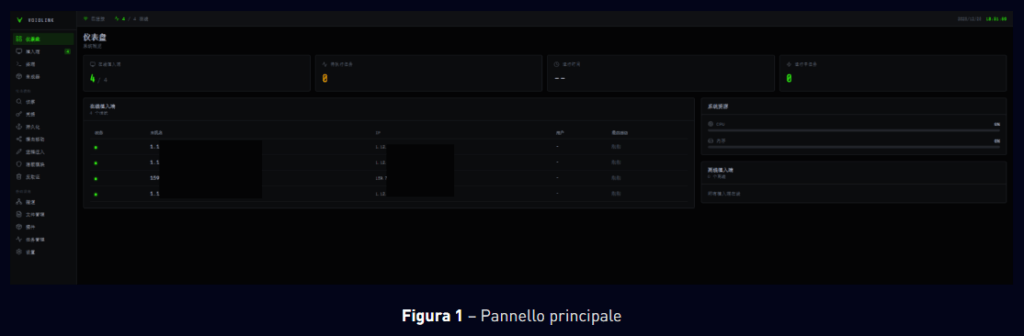

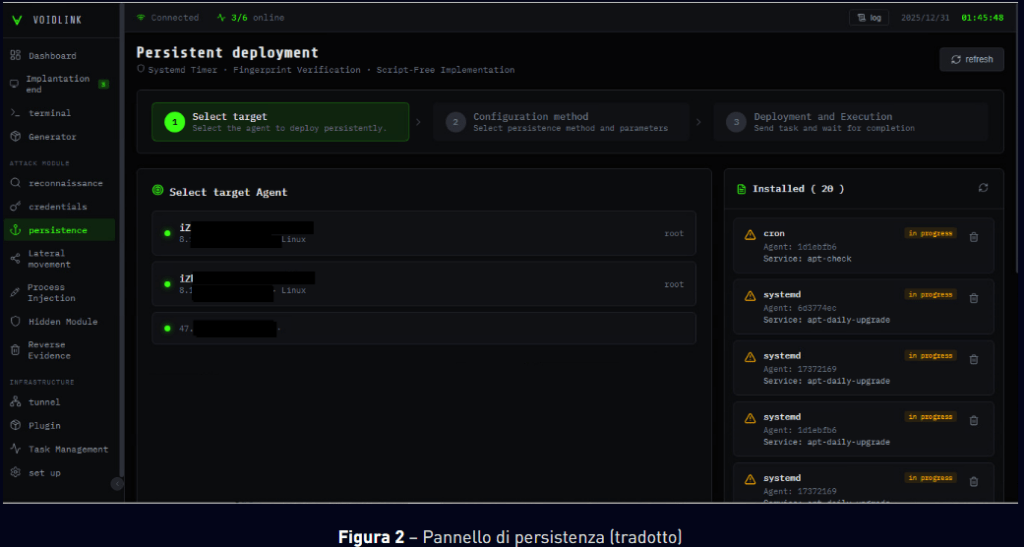

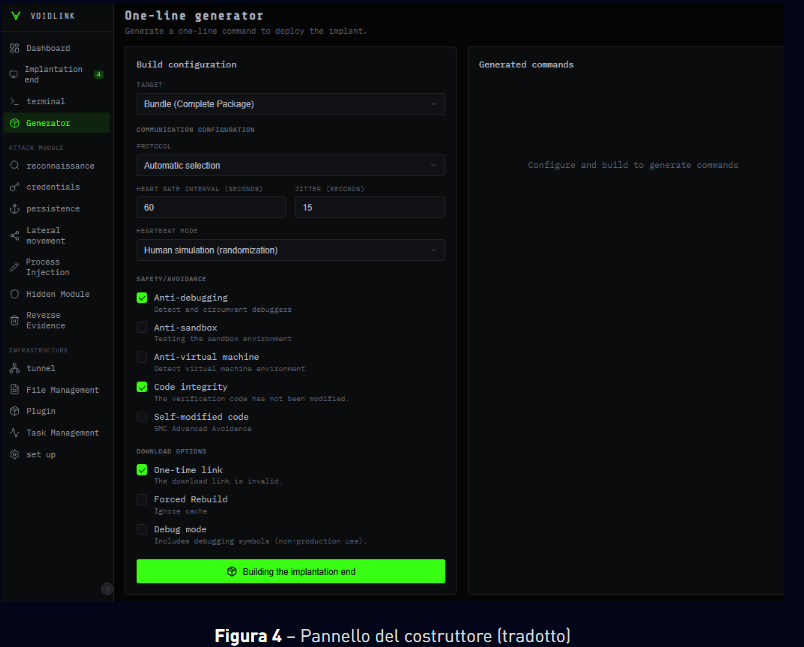

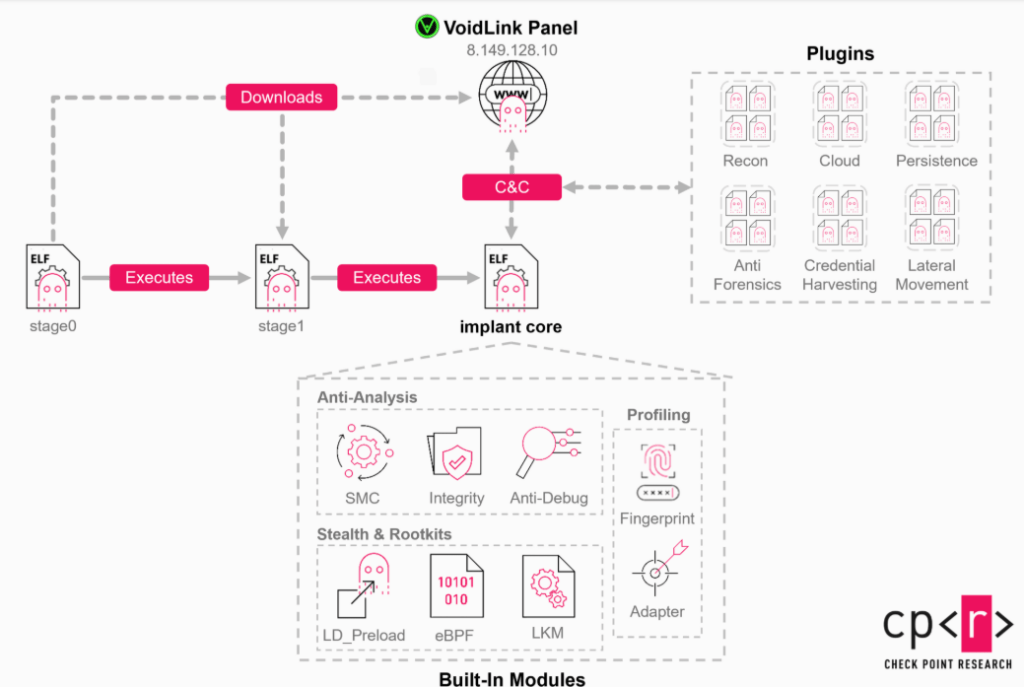

VoidLink è progettato come un framework modulare puro. Al centro si trova un core minimale che gestisce stato globale, comunicazioni e caricamento dinamico dei plugin. Tutte le funzionalità operative sono demandate a moduli separati, caricati in-memory per ridurre la superficie di rilevamento.

Questa architettura consente agli operatori di personalizzare l’impianto in base all’ambiente target, abilitando solo i plugin necessari. Le categorie individuate da Checkpoint includono moduli per reconnaissance, credential harvesting, lateral movement, persistence, anti-forensics ed exfiltration.

Un aspetto chiave è la capacità di VoidLink di riconoscere il contesto cloud in cui opera. Il framework interroga metadati e API per identificare se si trova su infrastrutture come Amazon Web Services, Google Cloud Platform o Microsoft Azure, adattando di conseguenza il proprio comportamento operativo.

Stealth avanzato e adattamento dinamico

Uno degli elementi più innovativi di VoidLink è il suo sistema di valutazione del rischio interno. Il framework calcola un punteggio basato sulla presenza di soluzioni EDR, sul livello di monitoraggio dell’host e su indicatori di analisi attiva. In base a questo punteggio, VoidLink modifica dinamicamente la frequenza delle attività, rallentando scansioni, heartbeat e comunicazioni per evitare anomalie evidenti.

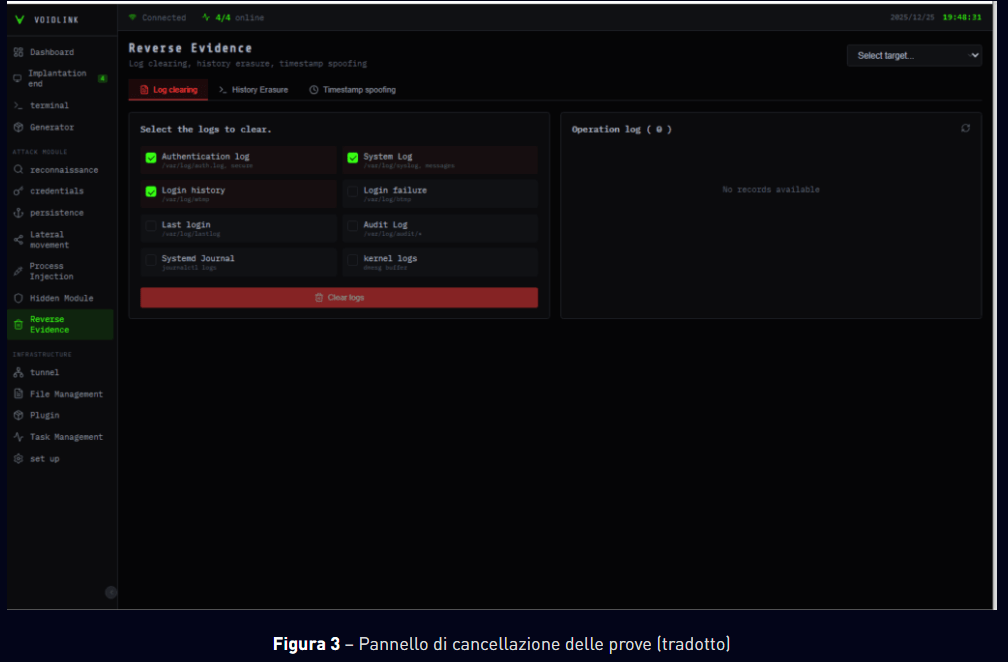

Checkpoint ha osservato l’uso estensivo di syscall dirette, tecniche di process injection e meccanismi di self-modifying code, tutti elementi pensati per eludere hook e controlli comportamentali. Nei sistemi Linux più recenti, VoidLink sfrutta eBPF per nascondere processi e socket, mentre su kernel meno moderni ricorre a rootkit LKM o LD_PRELOAD, dimostrando una conoscenza approfondita delle differenze tra versioni del sistema operativo.

Comunicazioni C2 e resilienza operativa

Il canale di comando e controllo di VoidLink è concepito come multi-protocollo e resiliente. Checkpoint ha identificato comunicazioni su HTTP, WebSocket e DNS tunneling, spesso mascherate da traffico legittimo, come chiamate API o trasferimenti di immagini PNG apparentemente innocue.

Il framework supporta anche topologie mesh e P2P, riducendo la dipendenza da un singolo server C2 e aumentando la sopravvivenza dell’infrastruttura in caso di takedown. Tutti i payload e i flussi di dati sono cifrati, con routine di de-offuscazione eseguite solo a runtime, limitando l’efficacia delle analisi statiche.

Target potenziali e scenari di impatto

VoidLink è chiaramente orientato a ambienti Linux cloud e containerizzati, inclusi cluster Kubernetes e workload di sviluppo. Il framework è in grado di estrarre segreti da variabili d’ambiente, credenziali SSH, token API e dati di configurazione, rendendolo particolarmente pericoloso in contesti DevOps e supply chain software.

Secondo Checkpoint, i potenziali bersagli includono enti governativi, università, fondazioni di ricerca e provider tecnologici, con un focus coerente con le campagne di spionaggio attribuite ad APT cinesi. La possibilità di una persistenza a lungo termine, combinata con capacità di sorveglianza continua, rende VoidLink uno strumento ideale per operazioni di intelligence silenziose.

Rilevamento e mitigazione secondo Checkpoint

Checkpoint sottolinea che VoidLink non può essere contrastato efficacemente con difese tradizionali. La chiave è un approccio proattivo e comportamentale, basato su visibilità estesa sugli endpoint Linux e sui workload cloud.

Soluzioni come Threat Emulation e Harmony Endpoint permettono di intercettare le TTP nelle fasi iniziali, mentre attività di threat hunting mirato risultano fondamentali per individuare anomalie di basso profilo. Checkpoint raccomanda inoltre patching costante, riduzione dei privilegi, segmentazione degli ambienti container e monitoraggio delle comunicazioni in uscita, soprattutto verso canali non standard.

Evoluzione delle minacce APT cloud-native

VoidLink rappresenta un chiaro segnale di come le APT stiano spostando il baricentro verso il cloud, abbandonando modelli monolitici in favore di framework modulari, adattivi e altamente stealth. Le somiglianze concettuali con tool come Cobalt Strike sono evidenti, ma l’enfasi su Linux e infrastrutture cloud-native segna un salto generazionale nelle capacità offensive.

Secondo Checkpoint, VoidLink è destinato a evolvere rapidamente, integrando nuove tecniche di evasione e automazione. Per le organizzazioni, questo significa che la sicurezza del cloud non può più essere considerata un’estensione marginale dell’endpoint security tradizionale, ma deve diventare una priorità strategica continua.

Brevi su VoidLinlk

Cos’è VoidLink e perché è considerato pericoloso?

VoidLink è un framework malware cloud-native per Linux e container, progettato per offrire stealth, persistenza e spionaggio avanzato. La sua modularità e capacità di adattamento lo rendono particolarmente difficile da rilevare.

VoidLink è già stato usato in attacchi reali?

Secondo Checkpoint Research, non sono state osservate infezioni attive al momento dell’analisi. Tuttavia, la maturità del framework suggerisce un utilizzo imminente in campagne APT future.

Quali ambienti sono maggiormente a rischio?

Gli ambienti Linux in cloud, container Kubernetes e infrastrutture multi-cloud sono i principali bersagli, soprattutto dove sono presenti credenziali e segreti di sviluppo.

Come possono difendersi le organizzazioni da VoidLink?

Le difese efficaci includono threat hunting proattivo, monitoraggio comportamentale, riduzione dei privilegi, segmentazione cloud e analisi delle comunicazioni C2, seguendo le raccomandazioni di Checkpoint.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.