La campagna ShadowReactor rappresenta un’evoluzione significativa nelle tecniche di distribuzione dei Remote Access Trojan, combinando staging testuale, offuscamento avanzato ed esecuzione interamente in memoria. L’operazione, analizzata in dettaglio da Securonix, mostra come attori motivati finanziariamente riescano a eludere controlli statici e dinamici sfruttando esclusivamente componenti legittimi del sistema operativo Windows.

Al centro della campagna c’è Remcos RAT, un tool commerciale ampiamente riutilizzato nel cybercrime, distribuito attraverso una catena multi-stage che riduce drasticamente l’impronta su disco e complica la correlazione degli eventi di sicurezza.

Cosa leggere

La chain di infezione: VBS, PowerShell e staging testuale

L’infezione prende avvio da un launcher VBS offuscato, tipicamente denominato win64.vbs, eseguito tramite wscript.exe con opzioni che sopprimono output ed errori. Questo primo stadio costruisce dinamicamente un payload PowerShell encoded, evitando stringhe leggibili e rendendo inefficaci molte firme statiche.

Il payload PowerShell determina l’architettura del sistema e scarica file apparentemente innocui, come qpwoe64.txt o qpwoe32.txt, salvati in directory temporanee. Questi file non contengono script eseguibili, ma blob testuali frammentati che rappresentano binari .NET codificati. Un loop di download resiliente ripete il fetch finché il file non supera una dimensione minima prestabilita, garantendo l’integrità del payload anche in presenza di errori di rete.

Successivamente viene generato uno script intermedio, jdywa.ps1, che legge i file di staging, applica trasformazioni sintattiche e decodifica il contenuto in un array di byte. L’assembly .NET risultante non viene mai scritto su disco in forma eseguibile, ma caricato riflessivamente in memoria.

.NET Reactor, XOR rolling e abuso di LOLBin

Il loader .NET è protetto tramite .NET Reactor, che introduce control flow obfuscation, cifratura delle stringhe e routine di anti-analysis. La deoffuscazione avviene a runtime mediante algoritmi XOR con chiavi rolling, inizializzate da valori statici ma mutate progressivamente, rendendo difficile il recupero manuale dei parametri.

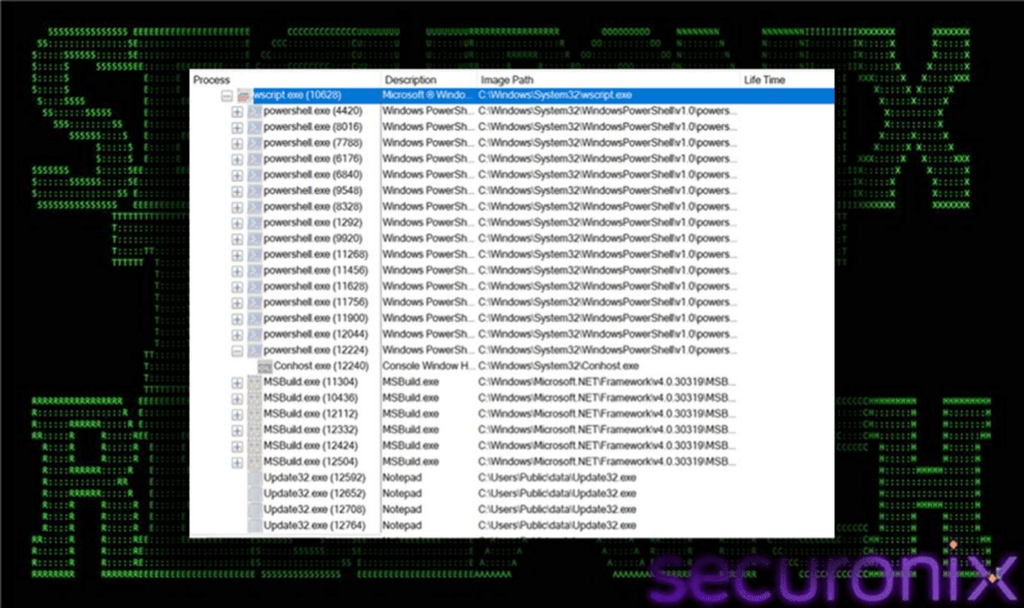

Per l’esecuzione del payload finale, ShadowReactor abusa di LOLBin come MSBuild, che viene invocato per caricare in memoria l’ultimo stadio contenuto in file testuali come teste.txt. In questo modo il processo malevolo appare, a livello di telemetria, come un’attività di build legittima, riducendo la probabilità di alert da parte degli EDR.

L’intera catena è progettata per mimetizzarsi tra processi affidabili, sfruttando strumenti nativi e minimizzando la creazione di file persistenti. In alcune modalità operative la campagna evita del tutto meccanismi di persistenza, privilegiando execution temporanea e rapida monetizzazione dell’accesso.

Remcos RAT: funzionalità e impatto operativo

Una volta caricato in memoria, Remcos RAT stabilisce comunicazioni C2 utilizzando configurazioni cifrate incluse in blob separati. Queste definiscono indirizzi IP, porte, mutex e moduli attivi. Il RAT fornisce controllo remoto completo, includendo keylogging, screenshot, gestione file, shell interattiva e funzionalità di proxying per il movimento laterale.

L’esecuzione in-memory consente a Remcos di evitare molte soluzioni antivirus tradizionali, mentre l’iniezione in processi legittimi riduce ulteriormente la visibilità. In contesti enterprise, questo si traduce in furto di dati, accesso persistente alle reti interne e potenziale rivendita dell’accesso a broker criminali.

Mappatura MITRE ATT&CK e tecniche chiave

Securonix ha mappato la campagna ShadowReactor su MITRE ATT&CK, evidenziando una copertura ampia delle tattiche di Execution, Defense Evasion e Command and Control. Tra le tecniche più rilevanti emergono l’esecuzione di script VBS e PowerShell, il reflective loading, l’uso di file offuscati e l’abuso di LOLBAS come MSBuild.

Questa mappatura conferma una strategia orientata allo stealth operativo, con un bilanciamento tra complessità tecnica ed efficienza, tipico delle campagne spray-and-pray a motivazione economica.

Rilevamento e difesa: cosa monitorare

Difendersi da ShadowReactor richiede un approccio comportamentale e di correlazione delle catene di esecuzione. Indicatori critici includono la sequenza wscript → powershell → msbuild, la presenza di file di staging testuale in directory temporanee e pattern di download ripetuti con soglie dimensionali.

È fondamentale abilitare logging avanzato di PowerShell, monitorare l’uso anomalo dei LOLBin e limitare l’esecuzione di script da percorsi scrivibili dagli utenti. L’integrazione dei log in SIEM e attività di threat hunting mirate aumentano le probabilità di individuare la campagna nelle fasi iniziali. ShadowReactor dimostra come il cybercrime continui a evolvere sfruttando strumenti legittimi, spingendo le organizzazioni a rafforzare visibilità, telemetria e capacità di risposta adattiva.

FAQ

Che cos’è lo staging testuale usato da ShadowReactor?

È una tecnica in cui il malware viene distribuito come file di testo apparentemente innocui che contengono binari codificati, decodificati ed eseguiti solo in memoria.

Perché ShadowReactor usa MSBuild come LOLBin?

MSBuild è un componente legittimo di Windows. Il suo abuso consente di mascherare l’esecuzione malevola come attività di build, riducendo la probabilità di rilevamento.

Qual è il rischio principale per le aziende colpite?

L’accesso remoto completo fornito da Remcos RAT può portare a furto di dati, compromissione persistente e rivendita dell’accesso a terzi criminali.

Come si può individuare questa campagna in ambienti enterprise?

Monitorando catene di esecuzione sospette, file di staging testuale in directory temporanee e comportamenti PowerShell anomali, integrando il tutto con analisi comportamentale EDR.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.