Silent Push ha rivelato l’esistenza di una vasta rete Magecart attiva in modo continuativo almeno dal gennaio 2022, capace di colpire reti di pagamento globali come American Express, Mastercard, Discover, Diners Club, oltre a JCB Co., Ltd. e UnionPay. L’indagine, condotta dai team di Preemptive Cyber Defense, mostra come il fenomeno Magecart si sia evoluto da una minaccia episodica a un’infrastruttura di web-skimming persistente e industrializzata, rimasta operativa per anni senza interruzioni significative.

La campagna prende di mira siti e-commerce legittimi, iniettando JavaScript offuscato lato client che intercetta i dati di pagamento direttamente nel browser dell’utente durante il checkout. L’attacco resta invisibile sia ai clienti sia ai proprietari dei siti, consentendo ai threat actor di raccogliere informazioni sensibili da utilizzare per frodi finanziarie, furti di identità o rivendita nel dark web.

Cosa leggere

Magecart oggi: da gruppo specifico a modello di attacco globale

Il termine Magecart nasce originariamente per identificare gruppi che prendevano di mira piattaforme basate su Magento, ma oggi descrive un’intera classe di attacchi di skimming web-based. Silent Push evidenzia come la campagna analizzata non sia legata a un singolo gruppo, bensì a un ecosistema di attori e infrastrutture riutilizzabili, con codice condiviso, hosting bulletproof e domini sacrificabili.

L’elemento distintivo di questa operazione è la longevità. L’infrastruttura individuata risulta attiva dal 2022, adattandosi nel tempo ai cambiamenti delle piattaforme di pagamento e delle difese lato server. Questo dimostra come i controlli tradizionali, focalizzati su backend e transazioni server-side, siano inermi contro attacchi che operano interamente nel browser della vittima.

Come funziona l’attacco di web-skimming lato client

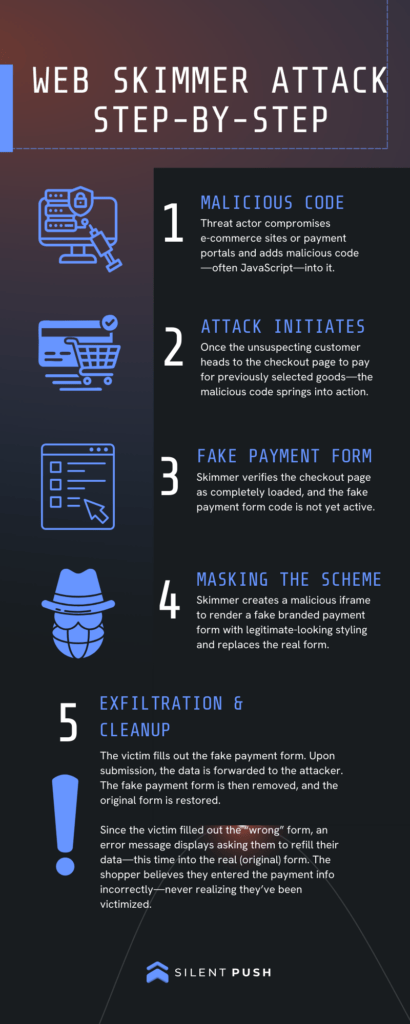

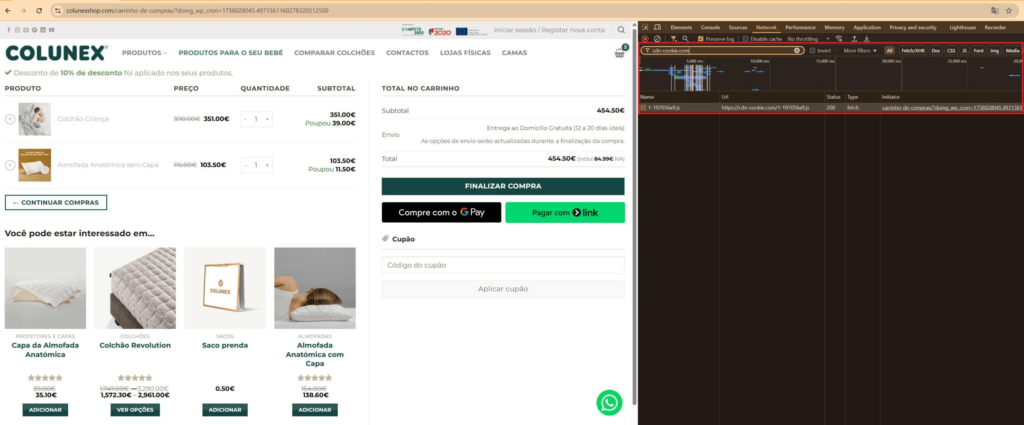

L’analisi tecnica condotta da Silent Push mostra una catena di infezione sofisticata ma estremamente efficace. Il punto di partenza è la compromissione di un sito e-commerce, ottenuta tramite vulnerabilità nei CMS, plugin obsoleti o credenziali di accesso sottratte.

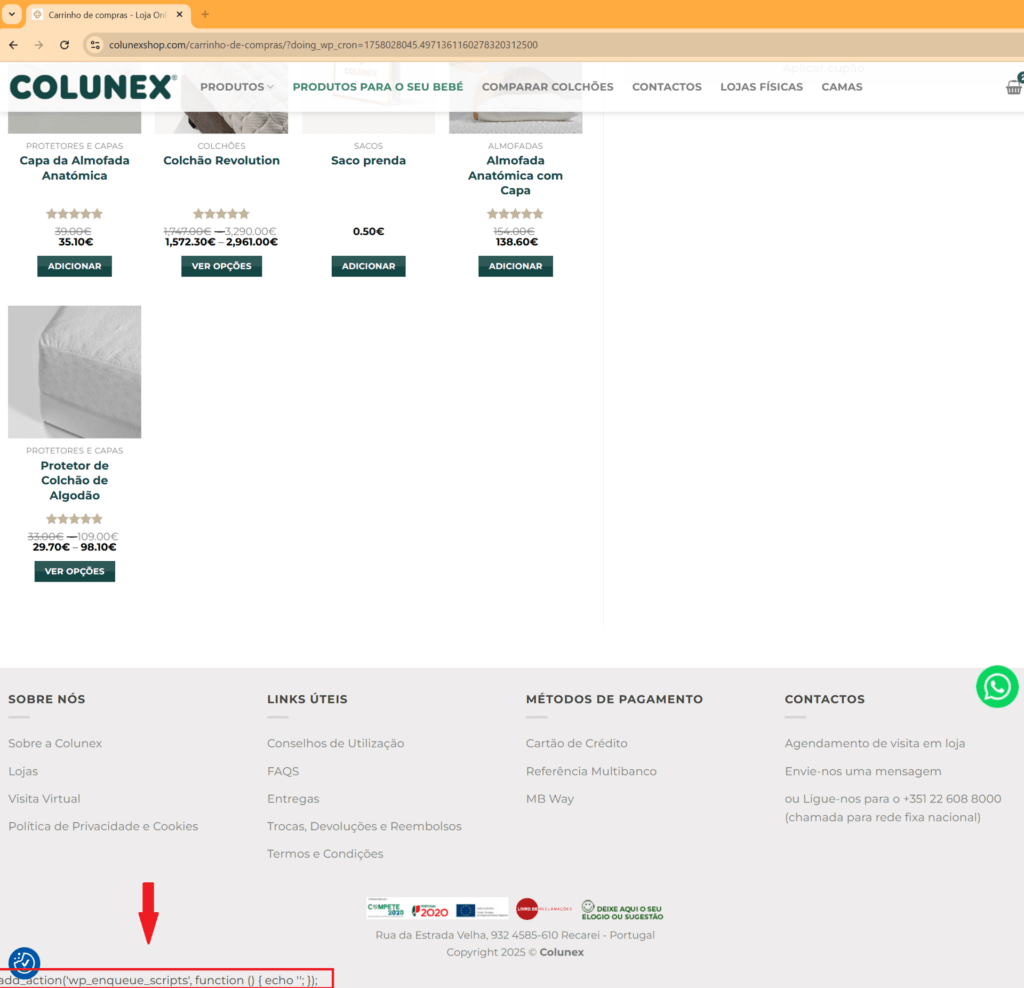

Una volta ottenuto l’accesso, il threat actor inietta uno script JavaScript offuscato che viene caricato insieme alle risorse legittime del sito. Il codice resta dormiente fino a quando l’utente non raggiunge la pagina di checkout. A quel punto, attraverso l’uso di MutationObserver, lo skimmer monitora le modifiche al DOM per individuare il momento esatto in cui il form di pagamento è pronto.

Per ridurre il rischio di scoperta, lo script verifica la presenza di elementi come wpadminbar, tipici degli amministratori WordPress. Se rilevati, il codice si rimuove automaticamente dal DOM, evitando l’esposizione durante le attività di manutenzione.

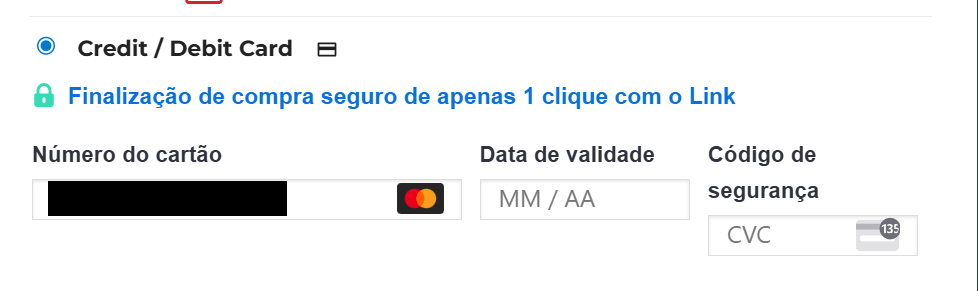

Quando il metodo di pagamento selezionato è compatibile, ad esempio Stripe, lo skimmer nasconde il form legittimo e inserisce un iframe malevolo che replica fedelmente l’interfaccia originale. L’utente inserisce i dati della carta convinto di trovarsi su un modulo autentico, mentre le informazioni vengono intercettate e memorizzate in tempo reale.

Raccolta ed esfiltrazione dei dati di pagamento

Il codice analizzato da Silent Push è in grado di riconoscere i principali brand di carte, adattando dinamicamente la formattazione. Per American Express, ad esempio, viene applicato il pattern 4-6-4, mentre per Mastercard, Discover, Diners Club, JCB e UnionPay viene utilizzato il classico 4-4-4-4. Il form malevolo implementa anche controlli di validità e highlighting degli errori, aumentando la credibilità dell’interfaccia.

I dati vengono raccolti progressivamente, anche quando l’utente ha digitato solo due caratteri, e salvati in strutture key-value. Al momento del click su “Place Order”, il payload viene serializzato in JSON, offuscato tramite XOR e infine codificato in base64 prima dell’invio a endpoint remoti controllati dagli attaccanti.

Per mascherare l’attacco, il primo tentativo di pagamento fallisce deliberatamente. Il form malevolo viene rimosso, quello legittimo ripristinato, e l’utente ripete l’operazione. Il pagamento va a buon fine al secondo tentativo, mentre i dati sono già stati esfiltrati. Nella maggior parte dei casi, la vittima attribuisce l’errore iniziale a una propria distrazione.

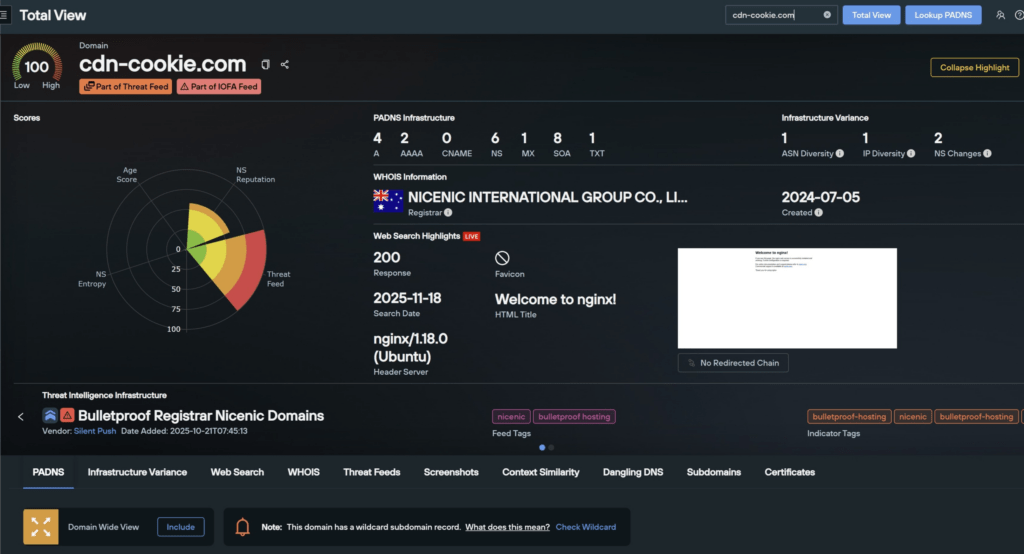

Infrastruttura e hosting bulletproof

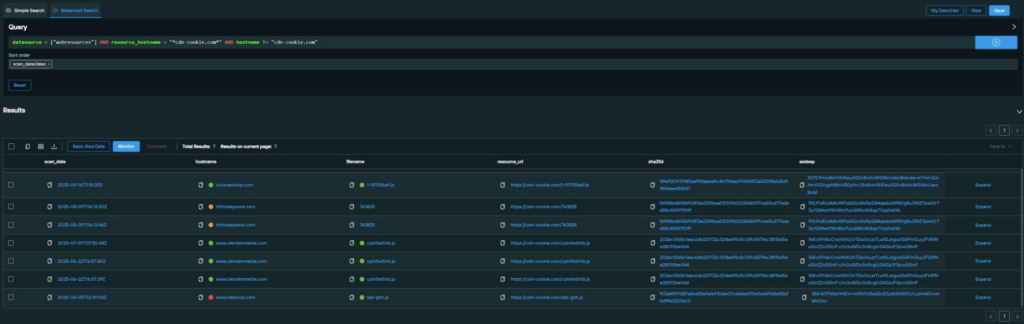

Uno degli aspetti più critici emersi dall’indagine è l’utilizzo di hosting bulletproof, in particolare servizi riconducibili a PQ.Hosting / Stark Industries, associati a ASN noti per la tolleranza verso attività malevole. Silent Push ha identificato numerosi domini e file JavaScript utilizzati come vettori di infezione, tra cui cdn-cookie.com e lasorie.com, che ospitano varianti dello stesso skimmer.

L’analisi delle risorse caricate dai siti compromessi ha permesso di individuare decine di e-commerce infetti, spesso non correlati tra loro per settore, paese o infrastruttura. Questo conferma che la campagna non sfrutta una singola vulnerabilità, ma un modello ripetibile applicabile a qualunque piattaforma di vendita online con difese insufficienti.

Impatto su utenti, merchant e circuiti di pagamento

Le vittime principali restano gli acquirenti online, che vedono compromessi i propri dati di pagamento senza alcun segnale evidente. Tuttavia, l’impatto si estende anche ai merchant, che affrontano chargeback, perdita di fiducia e potenziali violazioni di conformità PCI DSS, e ai fornitori di pagamento, costretti a gestire frodi su larga scala.

Silent Push sottolinea come campagne di questo tipo rappresentino una minaccia sistemica per l’e-commerce globale, perché aggirano i controlli server-side e colpiscono direttamente il punto più debole della catena: il browser dell’utente finale.

Misure di mitigazione consigliate

Per i venditori online, la prima linea di difesa resta l’implementazione rigorosa di Content Security Policy, in grado di limitare il caricamento di script da domini non autorizzati. È fondamentale mantenere CMS, plugin e librerie sempre aggiornati, applicare autenticazione multifattore per gli accessi amministrativi e testare periodicamente il checkout dal punto di vista dell’utente, anche in modalità anonima.

Per i consumatori, le contromisure sono più limitate ma comunque rilevanti. Prestare attenzione a anomalie durante il pagamento, monitorare regolarmente i movimenti della carta e utilizzare strumenti di sicurezza del browser in grado di bloccare domini sospetti può ridurre l’esposizione, anche se non elimina il rischio.

Una minaccia che non mostra segni di esaurimento

La scoperta di Silent Push dimostra che Magecart non è un fenomeno del passato, ma una minaccia viva, adattiva e profondamente radicata nell’ecosistema dell’e-commerce moderno. La capacità di operare indisturbata per anni, sfruttando codice offuscato e infrastrutture resilienti, rende questo tipo di campagne particolarmente pericolose.

Senza un cambio di paradigma che includa difese lato client, monitoraggio continuo delle risorse web e collaborazione tra merchant, circuiti di pagamento e fornitori di threat intelligence, campagne come questa continueranno a prosperare. Il caso Magecart 2022-2026 rappresenta un monito chiaro: la sicurezza del checkout online resta uno dei fronti più critici e sottovalutati della cybersecurity globale.

Domande frequenti su Magecart e web-skimming

Cos’è un attacco Magecart?

Un attacco Magecart è una forma di web-skimming in cui codice JavaScript malevolo viene iniettato in siti e-commerce per intercettare i dati di pagamento degli utenti direttamente nel browser.

Perché questi attacchi sono difficili da rilevare?

Operano lato client, senza alterare i server di pagamento. Né l’utente né il merchant vedono transazioni anomale immediate, rendendo l’attacco invisibile ai controlli tradizionali.

Quali circuiti di pagamento sono stati colpiti dalla campagna scoperta da Silent Push?

La rete individuata prende di mira American Express, Mastercard, Discover, Diners Club, JCB e UnionPay, adattando dinamicamente i form di pagamento ai diversi brand.

Come possono difendersi i siti e-commerce?

Attraverso Content Security Policy restrittive, aggiornamento costante del software, controllo degli accessi amministrativi e monitoraggio delle risorse JavaScript caricate durante il checkout.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.