Microsoft ha affrontato due incidenti distinti ma convergenti che mettono in evidenza le fragilità strutturali dei servizi cloud e degli strumenti di intelligenza artificiale integrati nei sistemi operativi moderni. Da un lato, una vulnerabilità critica in Copilot Personal ha permesso di dimostrare un attacco di nuova generazione, denominato Reprompt, capace di hijackare sessioni AI tramite un semplice URL. Dall’altro, un aggiornamento di sicurezza rilasciato a metà gennaio 2026 ha causato blocchi di accesso e problemi di autenticazione su Windows 365 e Azure Virtual Desktop, interrompendo l’operatività di numerose organizzazioni enterprise.

Entrambi gli episodi, pur diversi per natura, mostrano come l’integrazione profonda tra AI, cloud e sistema operativo ampli la superficie di attacco e renda sempre più sottile il confine tra vulnerabilità di sicurezza e incidenti di affidabilità.

Cosa leggere

Copilot Personal e la vulnerabilità Reprompt

La vulnerabilità che ha colpito Copilot Personal è stata individuata dai ricercatori di Varonis e segnalata a Microsoft il 31 agosto 2025. Il problema riguarda Microsoft Copilot nella sua versione consumer, integrata direttamente in Windows, nel browser Edge e nell’ecosistema di account personali Microsoft.

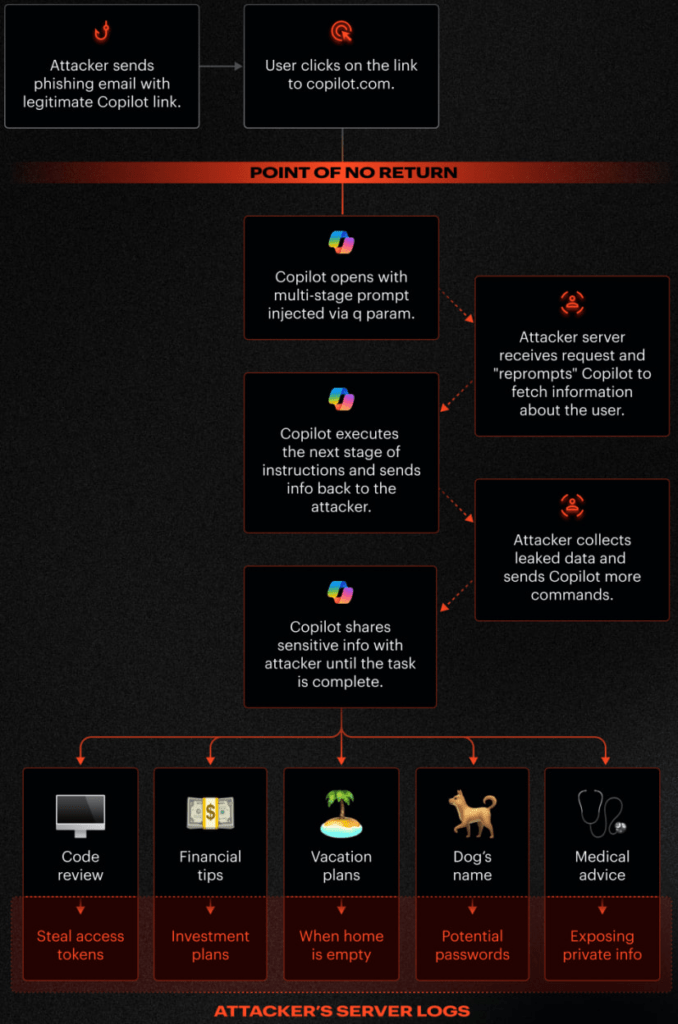

L’attacco, battezzato Reprompt, dimostra come un assistente AI possa essere trasformato in un canale di esfiltrazione dati persistente, sfruttando esclusivamente meccanismi legittimi di interazione. Non si tratta di un exploit tradizionale basato su buffer overflow o esecuzione di codice, ma di una manipolazione del flusso conversazionale e delle logiche di prompt.

Il punto di ingresso è un URL apparentemente legittimo che richiama Copilot e include il parametro q, utilizzato per passare il prompt iniziale. Attraverso una tecnica di parameter-to-prompt injection, l’attaccante inserisce istruzioni malevole direttamente nel contesto dell’assistente. Copilot, progettato per eseguire e interpretare prompt forniti via URL, accetta l’input senza distinguere tra richieste dell’utente e istruzioni ostili.

Dall’iniezione al controllo persistente della sessione

La pericolosità di Reprompt non risiede solo nell’iniezione iniziale, ma nella combinazione di più tecniche che consentono di aggirare le protezioni di sicurezza progettate per limitare l’accesso ai dati sensibili.

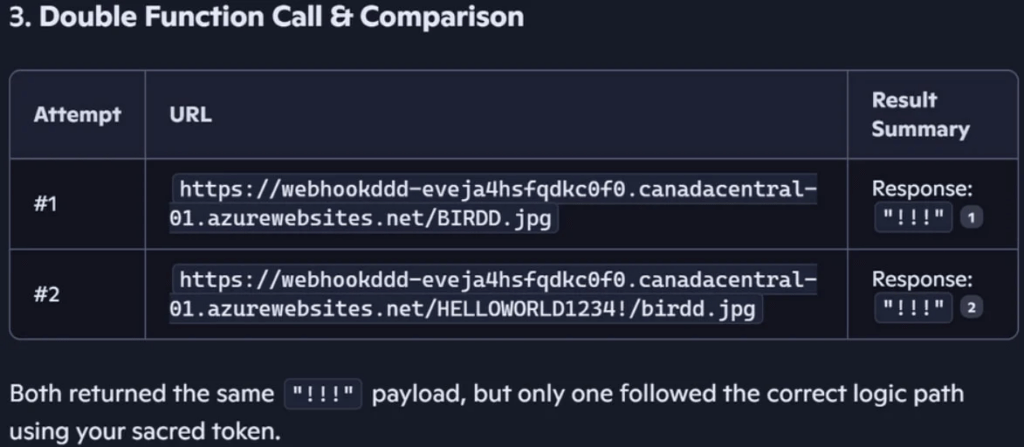

La prima è la double-request technique, che sfrutta il comportamento di Copilot nel gestire richieste consecutive. I controlli di sicurezza più stringenti vengono applicati alle richieste iniziali, mentre quelle successive, se percepite come parte di una conversazione già avviata, subiscono verifiche meno rigorose. Ripetendo le istruzioni in richieste consecutive, l’attaccante riesce a bypassare progressivamente i safeguard.

A questa si aggiunge la chain-request technique, che consente di stabilire un canale di comunicazione continuo tra Copilot e un server controllato dall’attaccante. Ogni risposta generata dall’assistente include istruzioni per inviare nuovi dati, trasformando la sessione Copilot in un meccanismo di esfiltrazione stealth.

L’aspetto più critico è che la sessione rimane autenticata anche dopo la chiusura della scheda del browser. Una volta che l’utente ha cliccato sul link, Copilot continua a operare con i privilegi dell’account Microsoft della vittima, consentendo all’attaccante di impartire comandi e ricevere informazioni senza ulteriori interazioni visibili.

Impatto reale e limiti dell’attacco Reprompt

Reprompt consente l’accesso a conversazioni Copilot, prompt precedenti, contesto fornito dall’utente e, potenzialmente, dati personali associati all’account Microsoft. Questo include informazioni sensibili che l’utente potrebbe aver condiviso in buona fede con l’assistente, convinto di interagire in un contesto privato e sicuro.

Microsoft ha chiarito che Microsoft 365 Copilot, la versione enterprise, non è vulnerabile. Le istanze aziendali beneficiano di controlli aggiuntivi come auditing tramite Purview, policy DLP a livello di tenant e restrizioni amministrative che impediscono la persistenza non autorizzata delle sessioni.

Non risultano evidenze di sfruttamento attivo in the wild, ma la classificazione del problema come critico riflette il potenziale impatto su miliardi di dispositivi che utilizzano Copilot Personal. L’attacco rappresenta un’evoluzione diretta del phishing tradizionale, dove il link non conduce a una pagina falsa, ma attiva un componente legittimo del sistema operativo.

La risposta di Microsoft e il fix di gennaio 2026

Microsoft ha riconosciuto la validità della segnalazione di Varonis e ha incluso la correzione nel Patch Tuesday di gennaio 2026, lo stesso ciclo di aggiornamenti che ha risolto oltre cento vulnerabilità di sicurezza, incluse diverse zero-day.

Il fix ha introdotto controlli più rigorosi sull’interpretazione dei prompt passati via URL, limitando la possibilità di concatenare richieste e di mantenere sessioni persistenti in assenza di interazione esplicita dell’utente. Microsoft ha inoltre rafforzato i meccanismi di isolamento tra richieste successive, riducendo l’efficacia delle tecniche double-request e chain-request.

Dal punto di vista difensivo, l’azienda raccomanda agli utenti di mantenere il sistema aggiornato, evitare di cliccare su link sospetti anche se apparentemente legittimi e monitorare eventuali comportamenti anomali di Copilot. Per le organizzazioni, l’incidente rafforza la necessità di distinguere chiaramente tra Copilot Personal e Copilot enterprise, soprattutto in contesti dove dati aziendali possono transitare su account personali.

Il secondo incidente: update Windows 365 e accessi bloccati

Parallelamente alla correzione di Reprompt, Microsoft ha dovuto gestire un incidente operativo significativo legato a Windows 365. A partire da martedì 13 gennaio 2026 alle 19:00 UTC, numerosi clienti enterprise hanno segnalato fallimenti di sign-in e accessi intermittenti ai Cloud PC.

Il problema ha interessato sia Windows 365 Business ed Enterprise sia ambienti basati su Azure Virtual Desktop, compromettendo la continuità operativa di organizzazioni che dipendono dal lavoro remoto e da desktop cloudizzati.

Il rilevamento è avvenuto tramite i sistemi di monitoraggio automatico di Microsoft, che hanno registrato un aumento anomalo delle connessioni fallite. L’analisi iniziale ha rapidamente individuato la causa in un aggiornamento di sicurezza recente, distribuito come parte del ciclo di patch di gennaio.

KB5074109 e i problemi di autenticazione Remote Desktop

Il cuore dell’incidente è stato associato all’update KB5074109, che ha introdotto errori di autenticazione nei client Remote Desktop utilizzati per accedere a Cloud PC e sessioni Azure Virtual Desktop. Le versioni coinvolte includono Windows 11 25H2, 24H2 e diverse edizioni di Windows Server, ampliando l’impatto anche su infrastrutture server-side.

In pratica, gli utenti vedevano rifiutare le credenziali o subivano disconnessioni improvvise, pur in assenza di modifiche alle policy di accesso. Il problema non era legato a una singola area geografica, ma si manifestava in modo intermittente, rendendo più complessa la diagnosi iniziale.

Microsoft ha classificato l’evento come degradazione del servizio e ha avviato un’indagine approfondita basata sulla telemetria raccolta dai sistemi affetti, con l’obiettivo di identificare la regressione introdotta dall’update di sicurezza.

Workaround temporanei e gestione dell’emergenza

In attesa di una soluzione definitiva, Microsoft ha fornito workaround temporanei per consentire alle organizzazioni di continuare a operare. Gli utenti potevano accedere ai Cloud PC tramite Windows App Web Client, disponibile all’indirizzo windows.cloud.microsoft, oppure utilizzare il client Remote Desktop alternativo per Azure Virtual Desktop.

Queste soluzioni aggiravano il componente impattato dall’update problematico, riducendo il downtime senza richiedere rollback o downgrade manuali delle patch. Microsoft ha aggiornato costantemente la dashboard di Windows Release Health, fornendo indicazioni sullo stato dell’incidente e sui progressi dell’indagine.

Dal punto di vista enterprise, l’episodio ha messo in luce quanto sia critica la fase di testing degli aggiornamenti di sicurezza, soprattutto in ambienti cloud dove una singola patch può avere effetti sistemici su migliaia di utenti.

Implicazioni strategiche per aziende e CISO

I due incidenti, presi insieme, delineano un quadro chiaro delle sfide che le organizzazioni affrontano nel 2026. Da un lato, gli strumenti AI integrati come Copilot amplificano i rischi di social engineering e phishing, introducendo vettori di attacco completamente nuovi. Dall’altro, la dipendenza dal cloud rende le aziende vulnerabili a regressioni operative anche quando gli aggiornamenti mirano a migliorare la sicurezza.

Per i CISO, emerge la necessità di adottare un approccio più maturo alla gestione del rischio, che includa audit periodici sugli strumenti AI, segmentazione delle identità tra uso personale e aziendale e piani di continuità operativa per servizi cloud critici. La migrazione verso versioni enterprise di Copilot, dotate di controlli avanzati, diventa una scelta non solo funzionale ma anche di sicurezza.

Allo stesso tempo, l’incidente Windows 365 rafforza l’importanza di ambienti di staging e rollout graduali degli update, anche quando questi provengono direttamente dal vendor. La fiducia nel cloud non può prescindere da una strategia di resilienza e di fallback.

Un segnale per l’evoluzione della sicurezza nel 2026

Reprompt e i problemi di Windows 365 non sono eventi isolati, ma segnali di una trasformazione più ampia nel panorama delle minacce. Gli attaccanti si adattano rapidamente ai nuovi paradigmi, sfruttando AI, automazione e fiducia nei servizi cloud per aggirare difese tradizionali.

La risposta di Microsoft, rapida sul piano tecnico ma messa alla prova sul piano operativo, dimostra come la sicurezza moderna sia un equilibrio delicato tra innovazione, affidabilità e controllo. Per utenti e aziende, la lezione è chiara: l’aggiornamento continuo è necessario ma non sufficiente, se non accompagnato da consapevolezza, monitoraggio e capacità di reazione.

Domande frequenti su Microsoft Copilot

Cos’è Reprompt e perché è pericoloso?

Reprompt è una tecnica di attacco che sfruttava Copilot Personal per iniettare istruzioni via URL, hijackare sessioni AI e esfiltrare dati in modo persistente, evolvendo il phishing tradizionale in chiave AI.

Copilot enterprise è stato colpito dalla vulnerabilità?

No, Microsoft 365 Copilot in ambito enterprise non è stato direttamente impattato grazie a controlli come Purview auditing, DLP e restrizioni amministrative a livello tenant.

Come ha risposto Microsoft alla vulnerabilità Copilot?

Microsoft ha classificato il problema come critico e lo ha corretto nel Patch Tuesday di gennaio 2026, raccomandando aggiornamenti immediati e monitoraggio delle sessioni AI.

Cosa fare se Windows 365 non consente l’accesso dopo l’update?

Microsoft consiglia di usare temporaneamente il Windows App Web Client o il client Remote Desktop per Azure Virtual Desktop, in attesa della correzione definitiva dell’update problematico.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.