Gootloader ha introdotto una delle tecniche di evasione più sofisticate osservate negli ultimi anni, sfruttando archivi ZIP deliberatamente malformati per aggirare strumenti di analisi automatica, antivirus tradizionali e perfino l’ispezione manuale da parte dei ricercatori. La campagna, tornata attiva in modo aggressivo nel novembre 2025, dimostra come il formato ZIP, considerato maturo e ben compreso, possa ancora essere abusato come vettore di accesso iniziale estremamente efficace.

Il malware viene distribuito attraverso siti compromessi e download apparentemente legittimi. L’utente riceve un archivio ZIP che contiene un singolo file JScript, il quale, una volta eseguito, avvia una catena di infezione che culmina nell’esecuzione di PowerShell per stabilire persistenza e preparare il terreno a fasi successive. Storicamente, Gootloader è noto per fornire accesso iniziale a gruppi ransomware, tra cui Rhysida, spesso in collaborazione con operatori come Vanilla Tempest.

Cosa leggere

Gootloader e l’abuso avanzato del formato ZIP

Dal 2021 al 2023, gli analisti avevano già identificato caratteristiche ricorrenti negli archivi ZIP usati da Gootloader, tanto da poterli riconoscere con una certa affidabilità. La nuova iterazione osservata nel 2025, però, porta il concetto di anti-analisi a un livello superiore.

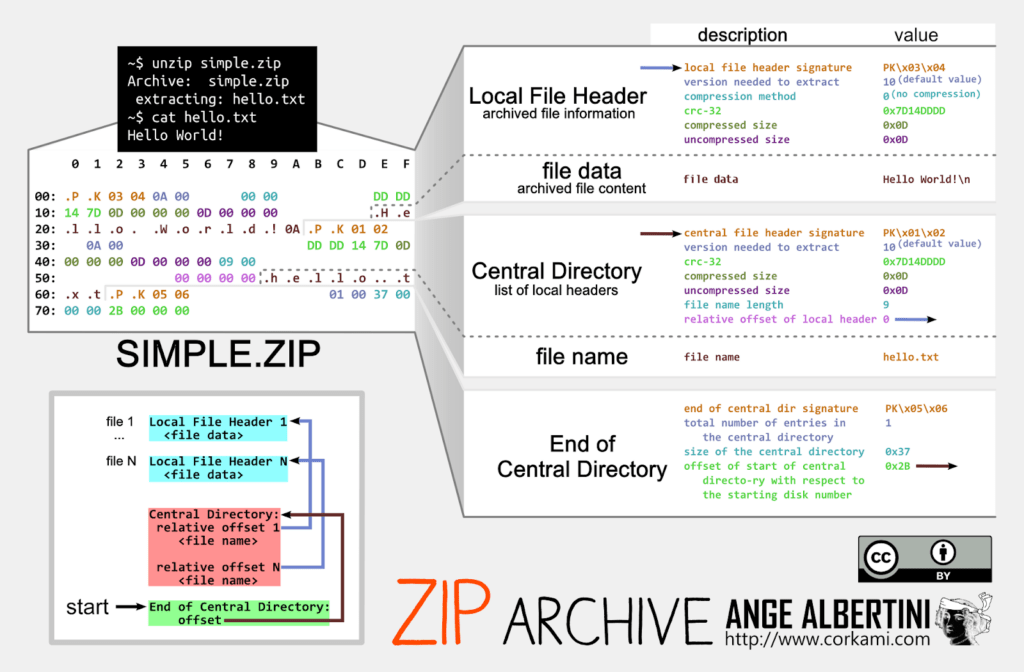

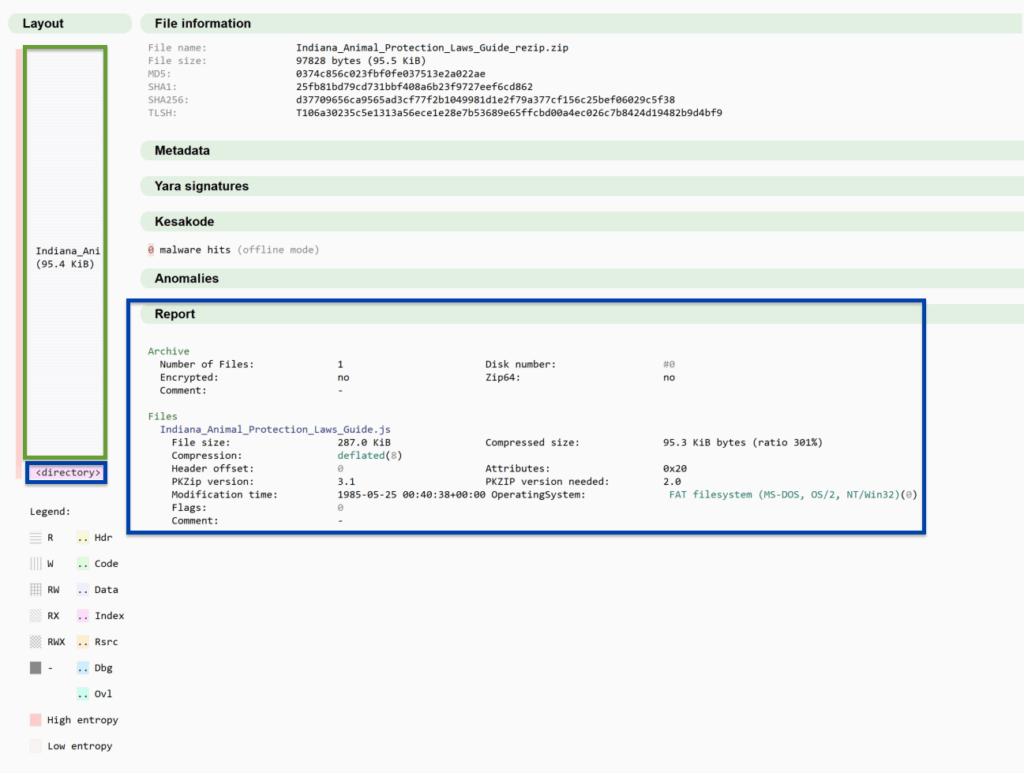

Gli sviluppatori concatenano da 500 a 1000 copie identiche dello stesso archivio ZIP in un unico file. Il risultato è un download che può raggiungere 76 MB, mentre il contenuto effettivamente estratto misura appena 287 KB. Questa discrepanza è resa possibile da una proprietà fondamentale del formato ZIP: gli unarchiver leggono la struttura partendo dalla fine del file, cercando l’End of Central Directory. Tutto ciò che precede quella struttura, anche se ridondante o incoerente, viene ignorato.

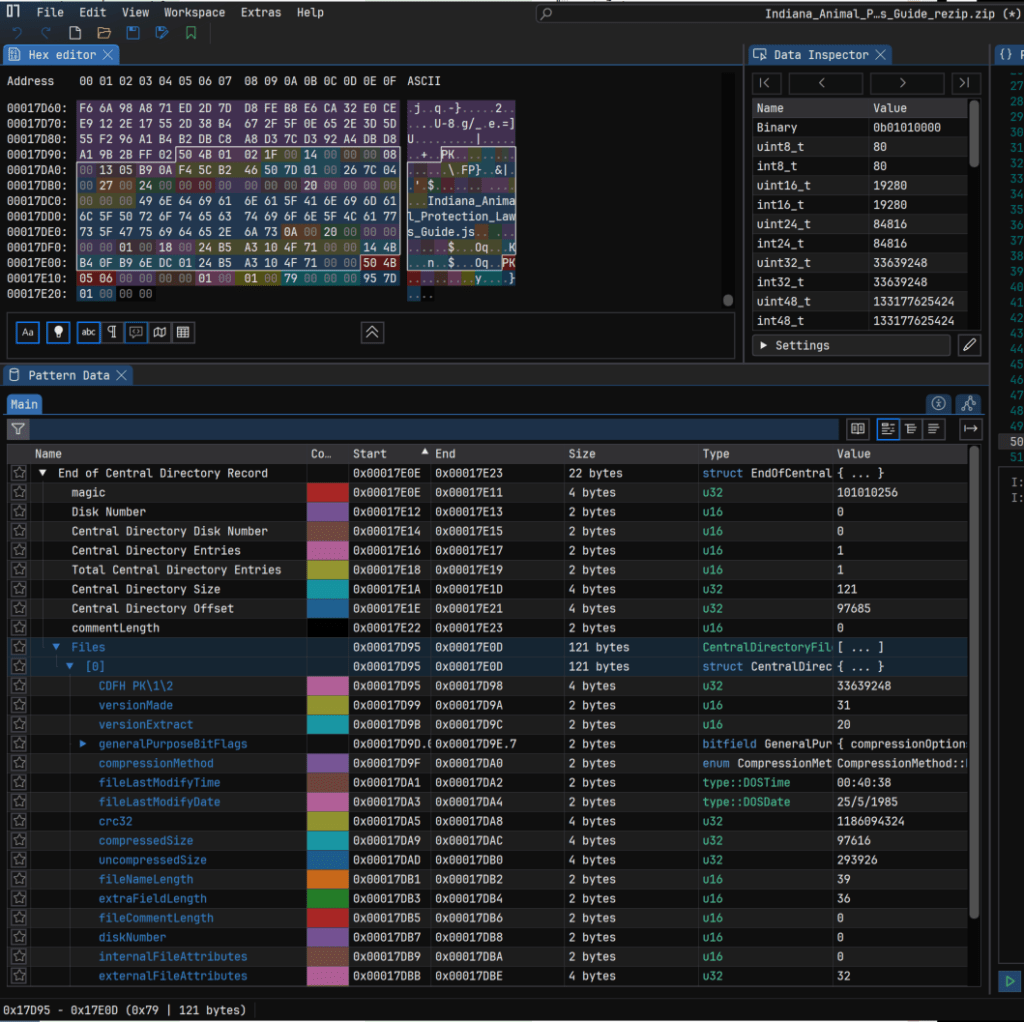

Nel caso di Gootloader, l’End of Central Directory punta sempre allo stesso offset hardcoded, consentendo all’archivio di funzionare nonostante la presenza di centinaia di copie concatenate. Questa scelta manda in crisi molti strumenti di analisi, che tentano di interpretare l’intero blob come un archivio coerente, fallendo nel parsing.

ZIP troncati e incompatibilità volute con i tool di analisi

Un altro elemento chiave è la troncatura intenzionale dell’End of Central Directory. Nei campioni analizzati mancano due byte fondamentali, quelli che dovrebbero indicare la lunghezza del commento ZIP. Questa omissione provoca errori immediati in tool diffusi come 7-Zip e WinRAR, che rifiutano l’archivio o segnalano corruzione.

Il dettaglio più insidioso è che l’unarchiver predefinito di Windows riesce invece a estrarre il contenuto senza problemi. In questo modo, la vittima non incontra ostacoli, mentre analisti e sandbox automatiche vengono rallentati o bloccati. Aggiungendo manualmente i due byte mancanti con un editor esadecimale, alcuni parser tornano a riconoscere la struttura, ma emergono comunque anomalie profonde che confermano la natura malevola del file.

Mismatch strutturali e segnali di corruzione intenzionale

L’analisi forense rivela una lunga serie di incongruenze tra header locali e directory centrale. Campi che dovrebbero combaciare presentano valori completamente diversi. La versione di estrazione, il timestamp di modifica, il CRC32, le dimensioni compresse e non compresse e perfino il nome del file risultano discordanti.

In un esempio documentato, l’header locale dichiara una versione di estrazione e un timestamp del 2010, mentre la directory centrale riporta valori del 2024. Il CRC32 non coincide, suggerendo dati corrotti, e le dimensioni differiscono in modo significativo. L’header locale indica come nome file una semplice barra “/”, mentre la directory centrale elenca un nome JavaScript completo e plausibile.

Queste discrepanze non sono casuali. Sono progettate per confondere i parser e generare aspettative errate, come la presenza di archivi multidisco inesistenti, sfruttando campi randomizzati come numero del disco e numero totale dei dischi.

Hashbusting e evasione dei controlli di rete

Oltre alla struttura ZIP, Gootloader implementa un’efficace strategia di hashbusting. Ogni download è unico. I campi non critici vengono randomizzati e il numero di archivi concatenati varia, producendo hash sempre diversi per file apparentemente identici. Questo rende inutili i rilevamenti basati su hash statici.

Il meccanismo di distribuzione aggiunge un ulteriore livello di evasione. L’utente non scarica direttamente l’archivio finale, ma un blob codificato con XOR. È il browser della vittima a decodificare il blob e ad appendere ripetutamente le copie ZIP fino a raggiungere la dimensione prefissata. In questo modo, durante il transito di rete, il payload finale non esiste ancora, eludendo IDS e controlli perimetrali.

Perché Gootloader continua ad avere successo

Secondo le analisi storiche, Gootloader è responsabile di circa l’11% dei malware che riescono a bypassare efficacemente i tool di sicurezza negli ultimi anni. Il suo ruolo non è quello di distribuire direttamente ransomware, ma di fornire un accesso iniziale affidabile, rivenduto o ceduto a partner specializzati nelle fasi successive dell’attacco.

La collaborazione con gruppi ransomware e la capacità di mantenere bassi tassi di rilevamento rendono Gootloader estremamente appetibile nel panorama del cybercrime. La ripresa della campagna nel 2025, con variazioni mirate ma riconducibili allo stesso DNA tecnico, dimostra una forte capacità di adattamento.

Strategie di difesa contro ZIP malformati

Nonostante l’elevato livello di evasione, queste anomalie offrono anche opportunità difensive. I ricercatori hanno sviluppato regole YARA in grado di individuare la presenza di strutture ZIP ripetute e incongruenze sistematiche tra header locali e directory centrale. In alcuni campioni, le strutture ricorrenti sono state individuate oltre 800 volte, un chiaro indicatore di concatenazione artificiale.

La difesa efficace richiede un cambio di approccio. Invece di affidarsi a hash o firme statiche, è necessario concentrarsi su rilevamenti strutturali e comportamentali. File ZIP di dimensioni anomale che estraggono contenuti minimi, mismatch nei campi critici e l’esecuzione immediata di JScript seguita da PowerShell sono segnali forti di compromissione.

In definitiva, il caso Gootloader dimostra come la conoscenza approfondita dei formati di file e delle loro implementazioni reali sia ancora una risorsa fondamentale per la difesa. Anche un formato apparentemente semplice come ZIP può diventare un’arma potente se manipolato con precisione chirurgica, e solo un’analisi strutturale consapevole consente di anticipare minacce di questo livello.

Domande frequenti su Gootloader

Cos’è Gootloader e quale ruolo ha negli attacchi ransomware?

Gootloader è un malware di accesso iniziale che distribuisce payload tramite archivi ZIP malevoli e fornisce l’accesso a gruppi ransomware come Rhysida.

Perché i ZIP di Gootloader funzionano su Windows ma non su 7-Zip o WinRAR?

Perché sfruttano una troncatura intenzionale dell’End of Central Directory che confonde molti tool, mentre l’unarchiver di Windows riesce comunque a estrarre il contenuto.

Cos’è l’hashbusting usato da Gootloader?

È una tecnica che rende ogni download unico tramite randomizzazione e concatenazione, impedendo l’uso efficace di hash statici per il rilevamento.

Come possono difendersi le organizzazioni da questa tecnica?

Adottando rilevamenti dinamici basati su anomalie strutturali ZIP, comportamento post-estrazione e monitoraggio di JScript e PowerShell invece di firme statiche.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.