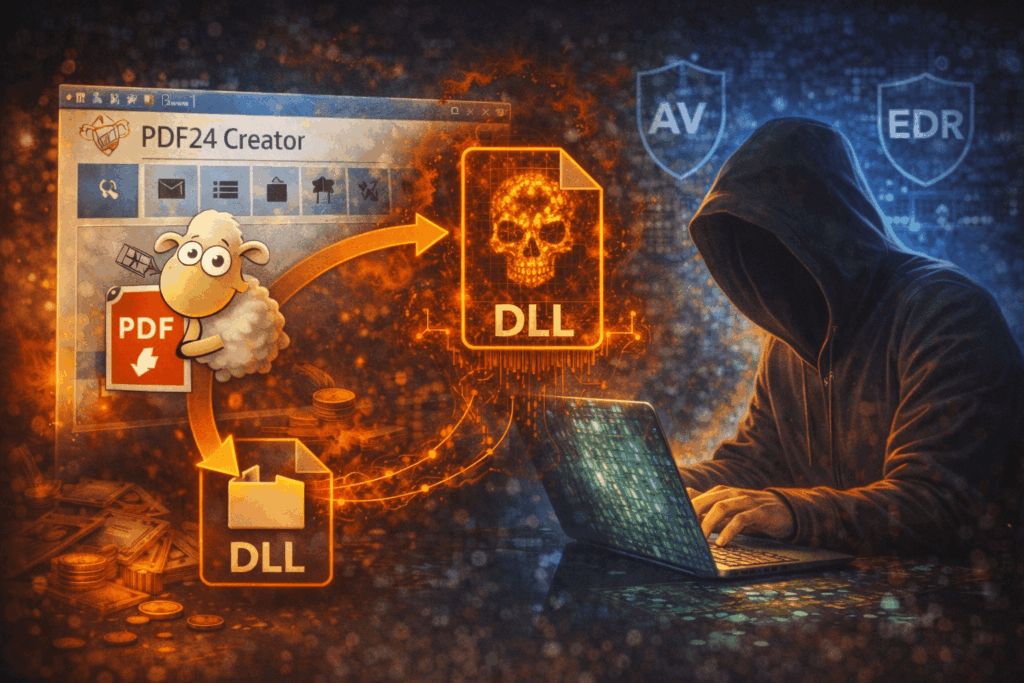

Il malware pdfsider rappresenta un salto qualitativo nel modo in cui gli attori avanzati riescono a eludere antivirus ed endpoint detection and response, sfruttando una tecnica nota ma sempre più efficace: il dll side-loading applicato a software legittimi e firmati digitalmente. L’analisi condotta da Resecurity mostra come questa minaccia si collochi pienamente nel panorama del cyber-spionage mirato, con caratteristiche compatibili con operazioni APT e una chiara attenzione all’esecuzione in-memory, riducendo quasi a zero le tracce forensi persistenti.

L’aspetto più rilevante di pdfsider non è la singola tecnica, ma la combinazione coerente di trust abuse, evasione comportamentale e crittografia avanzata, che rende inefficaci molte difese tradizionali basate su firme o pattern statici.

Cosa leggere

Il vettore iniziale: spear-phishing e fiducia nel software legittimo

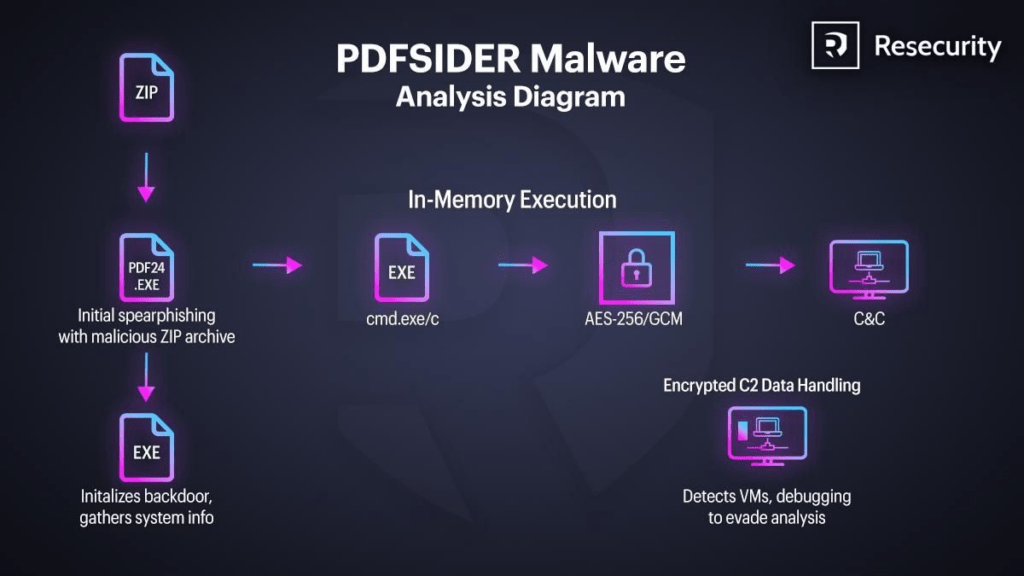

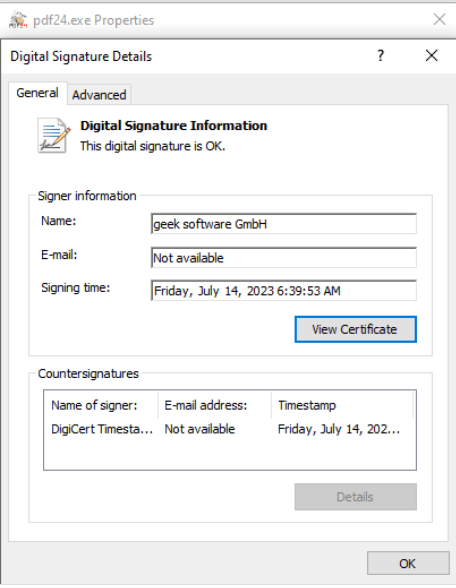

La catena d’infezione individuata da Resecurity parte da campagne di spear-phishing altamente mirate, veicolate tramite email che contengono un archivio ZIP apparentemente innocuo. All’interno si trova un eseguibile firmato digitalmente, riconducibile a PDF24 Creator, applicazione di uso comune in ambienti enterprise e professionali.

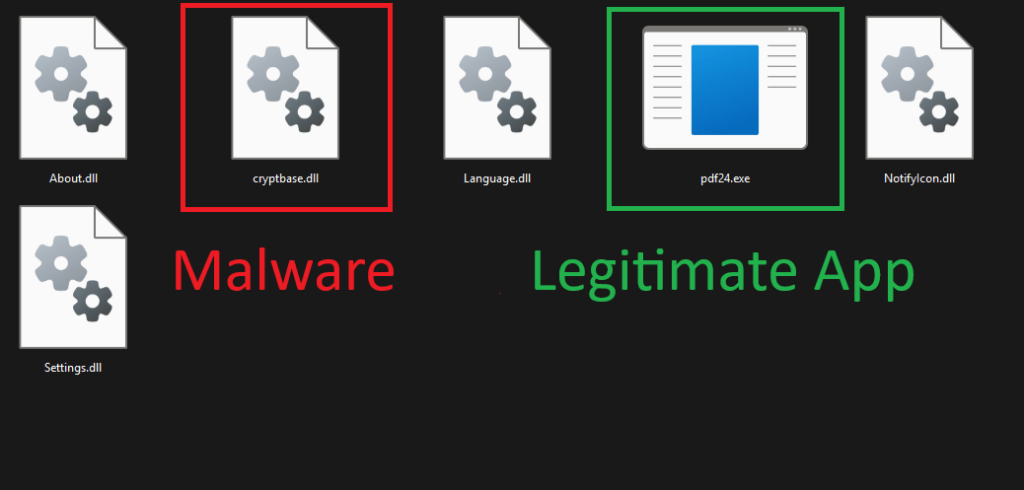

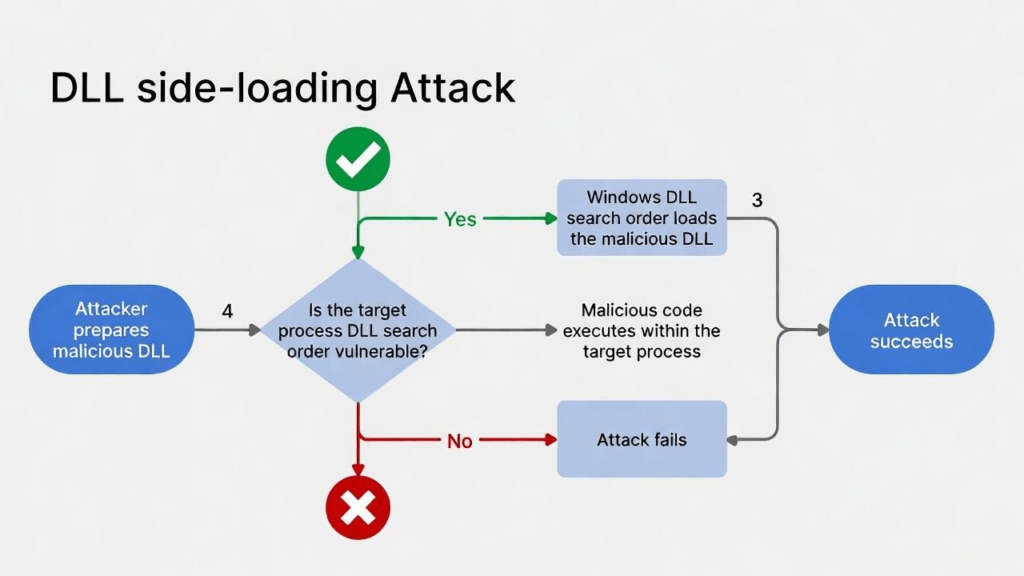

Questa scelta non è casuale. L’uso di un binario legittimo, firmato e noto, consente al malware di superare i controlli di reputazione e di ridurre drasticamente la probabilità di blocco preventivo da parte di av ed edr. Quando l’utente esegue l’EXE, il sistema operativo Windows carica automaticamente una dll malevola posizionata nella stessa directory, anziché la libreria di sistema originale. È qui che entra in gioco il dll side-loading, mappato in MITRE ATT&CK come T1574.002.

La dll incriminata, denominata cryptbase.dll, agisce come loader e backdoor, sfruttando il contesto di fiducia del processo PDF24 per avviare l’intera catena malevola.

Esecuzione in-memory e controllo remoto silenzioso

Una volta caricata, la dll malevola non scrive payload persistenti su disco. Al contrario, decifra ed esegue il codice esclusivamente in memoria, riducendo al minimo gli indicatori tradizionali di compromissione. I comandi remoti vengono eseguiti tramite pipe anonime, avviando processi come cmd.exe con il flag CREATE_NO_WINDOW, in modo da non mostrare alcuna interfaccia visibile all’utente.

Questo approccio consente a pdfsider di mantenere un profilo operativo estremamente basso, aggirando i controlli basati su filesystem e gran parte delle regole comportamentali standard. L’esecuzione di comandi e script rientra nelle tecniche T1059.003 e T1106, sfruttando API native di Windows per confondersi con l’attività lecita del sistema.

Crittografia e comunicazioni C2 mascherate

Uno degli elementi più sofisticati dell’operazione è la gestione delle comunicazioni di comando e controllo. Pdfsider utilizza crittografia AES-256-GCM, implementata tramite la libreria Botan 3.0.0, garantendo confidenzialità e integrità dei dati scambiati con l’infrastruttura C2. Qualsiasi errore nella verifica dell’autenticazione causa la terminazione immediata del processo, prevenendo analisi parziali o manomissioni.

Il traffico di esfiltrazione viene mascherato come comunicazione DNS sulla porta 53, una scelta tattica che permette di evadere firewall e sistemi di monitoraggio focalizzati su HTTP e HTTPS. Questa tecnica, riconducibile a MITRE T1095 e T1041, sfrutta la natura permissiva del traffico DNS in molte reti aziendali.

Dal punto di vista difensivo, questo significa che l’assenza di traffico web sospetto non equivale a un ambiente sicuro, soprattutto in presenza di esecuzioni in-memory.

Anti-VM, anti-sandbox e anti-debugging

Prima di attivare completamente il payload, pdfsider esegue una serie di controlli ambientali avanzati. Il malware verifica la quantità di RAM disponibile, la presenza di debugger, le caratteristiche della CPU e indicatori tipici di ambienti virtualizzati o sandbox automatiche. Se rileva condizioni anomale, il processo termina silenziosamente.

Queste tecniche, mappate su MITRE T1497 e T1622, dimostrano una chiara consapevolezza delle modalità di analisi difensive, suggerendo un utilizzo mirato contro obiettivi selezionati, piuttosto che campagne massive.

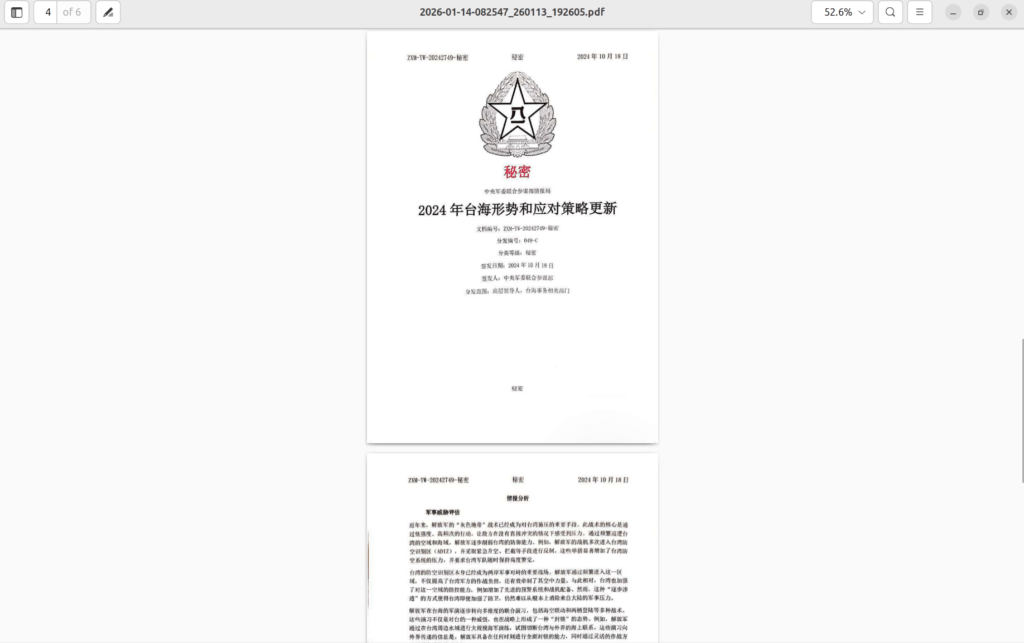

Attribuzione e contesto APT

Secondo Resecurity, il profilo operativo di pdfsider presenta forti analogie con campagne di cyber-spionaggio attribuite a gruppi APT, in particolare per la scelta di tool legittimi, l’uso intensivo di esecuzione in-memory e la cautela nell’attivazione del payload. Alcuni tratti ricordano tecniche storicamente associate a Mustang Panda, anche se l’attribuzione resta prudenziale.

Ciò che emerge con chiarezza è il cambio di paradigma: non servono exploit zero-day costosi quando è possibile abusare della fiducia riposta in software diffusi e correttamente firmati.

Indicatori di compromissione e segnali deboli

Resecurity ha identificato diversi indicatori di compromissione, tra cui hash specifici della dll malevola e dell’eseguibile legittimo usato come loader, oltre a indirizzi IP C2 associati a traffico DNS anomalo. Tuttavia, la natura in-memory dell’attacco rende questi IOC volatili e facilmente mutabili, imponendo un approccio di detection basato su correlazione comportamentale più che su firme statiche.

Caricamenti anomali di dll in processi fidati, creazione di pipe anonime, esecuzione di shell senza finestra e traffico DNS atipico rappresentano segnali deboli ma critici per il threat hunting avanzato.

Implicazioni difensive: oltre l’av tradizionale

Il caso pdfsider evidenzia una realtà ormai consolidata: av ed edr tradizionali non sono sufficienti contro minacce che operano a livello semantico e runtime. Il dll side-loading sfrutta gap strutturali nelle verifiche di integrità delle applicazioni terze, mentre l’esecuzione in-memory riduce drasticamente la superficie di rilevamento.

Per mitigare rischi simili, le organizzazioni devono puntare su monitoraggio dei caricamenti di librerie, analisi comportamentale dei processi trusted, ispezione del traffico DNS e memory forensics proattiva. La sicurezza non può più basarsi solo su ciò che viene scritto su disco, ma su come e perché un processo si comporta in un certo modo.

Pdfsider non è solo un nuovo malware, ma un segnale chiaro di come il tradecraft APT stia evolvendo: meno rumore, più fiducia abusata, e un utilizzo chirurgico delle debolezze operative degli ambienti Windows moderni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.