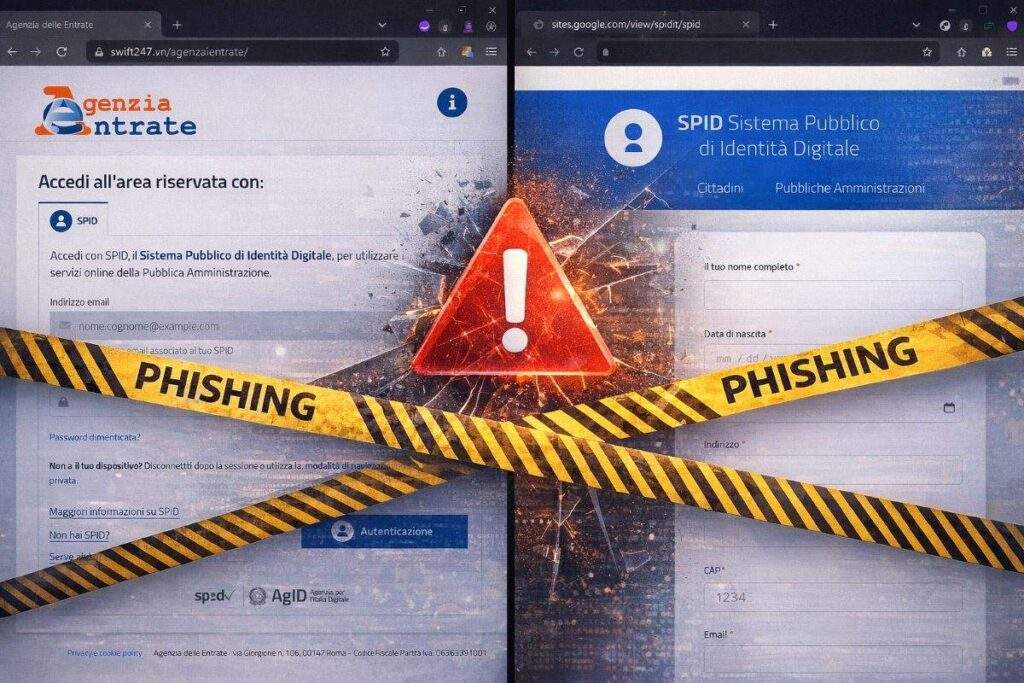

Il phishing SPID è tornato a intensificarsi con una serie di campagne che sfruttano il logo dell’Agenzia delle Entrate e la piattaforma Google Sites, inducendo gli utenti a consegnare credenziali e dati sensibili attraverso pagine fraudolente che imitano i portali ufficiali dell’identità digitale. CERT-AGID ha rilevato un aumento significativo di queste attività, evidenziando un rischio concreto per l’ecosistema SPID e per la protezione dei dati personali e bancari dei cittadini. Nelle prime comunicazioni analizzate, le email utilizzano oggetti allarmistici come “Importante: conferma i tuoi dati SPID” e spingono l’utente ad agire rapidamente, sfruttando l’urgenza come leva psicologica primaria.

Cosa leggere

Campagna phishing SPID con logo Agenzia delle Entrate

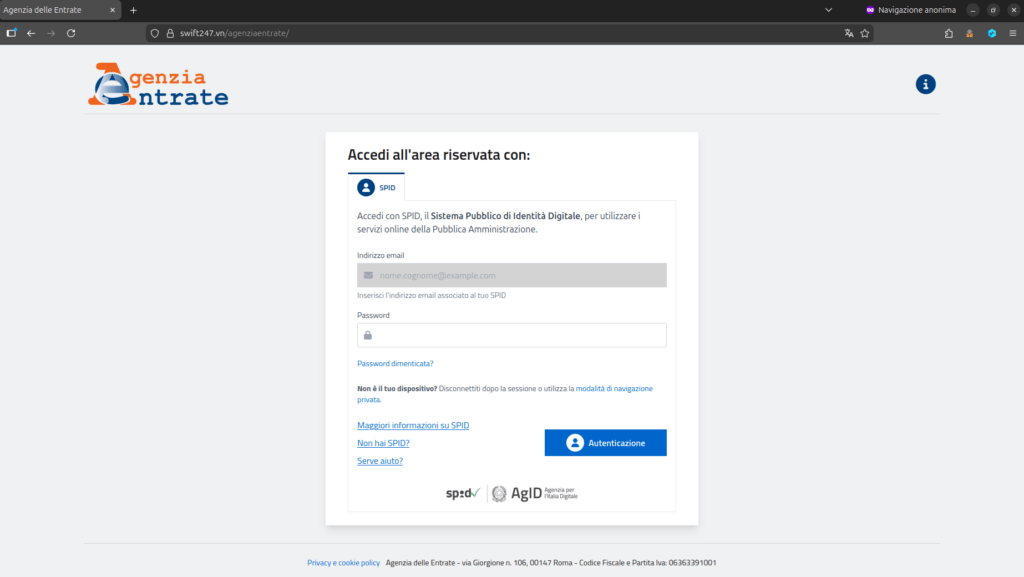

La prima campagna individuata da CERT-AGID utilizza in modo diretto il logo e l’identità visiva dell’Agenzia delle Entrate per conferire credibilità al messaggio. Le email inviate simulano comunicazioni istituzionali che invitano l’utente ad accedere alla propria area riservata per verifiche fiscali o aggiornamenti urgenti. Il link contenuto nel messaggio conduce a un sito fraudolento che riproduce fedelmente il flusso di autenticazione SPID, ma con una semplificazione sospetta: il modulo richiede esclusivamente l’inserimento della password SPID, senza passaggi di autenticazione a più fattori.

Questo dettaglio rappresenta uno degli elementi tecnici più critici della campagna. La richiesta di una sola credenziale, unita a una grafica coerente con quella istituzionale, abbassa la soglia di attenzione dell’utente medio. In diversi casi analizzati, il link contenuto nell’email è personalizzato e precompilato, rendendo l’attacco ancora più credibile e aumentando la probabilità di successo. CERT-AGID ha rilevato questa campagna il 20 gennaio 2026, avviando immediatamente le procedure di segnalazione e richiedendo la disattivazione delle infrastrutture malevole coinvolte.

L’obiettivo primario di questa variante è il furto diretto delle credenziali SPID, che consente agli attaccanti di accedere a servizi della pubblica amministrazione, portali fiscali e piattaforme collegate all’identità digitale. Una volta compromesso l’account, il rischio si estende a operazioni fraudolente, accessi non autorizzati e potenziali abusi a catena su più servizi.

Phishing SPID tramite Google Sites e raccolta dati estesa

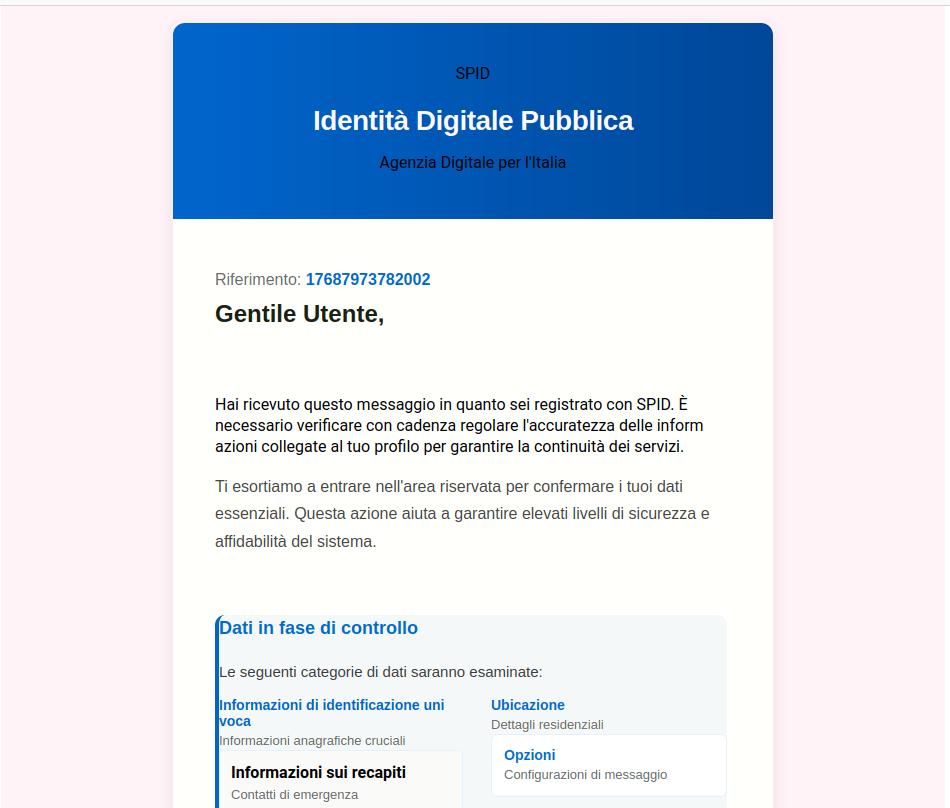

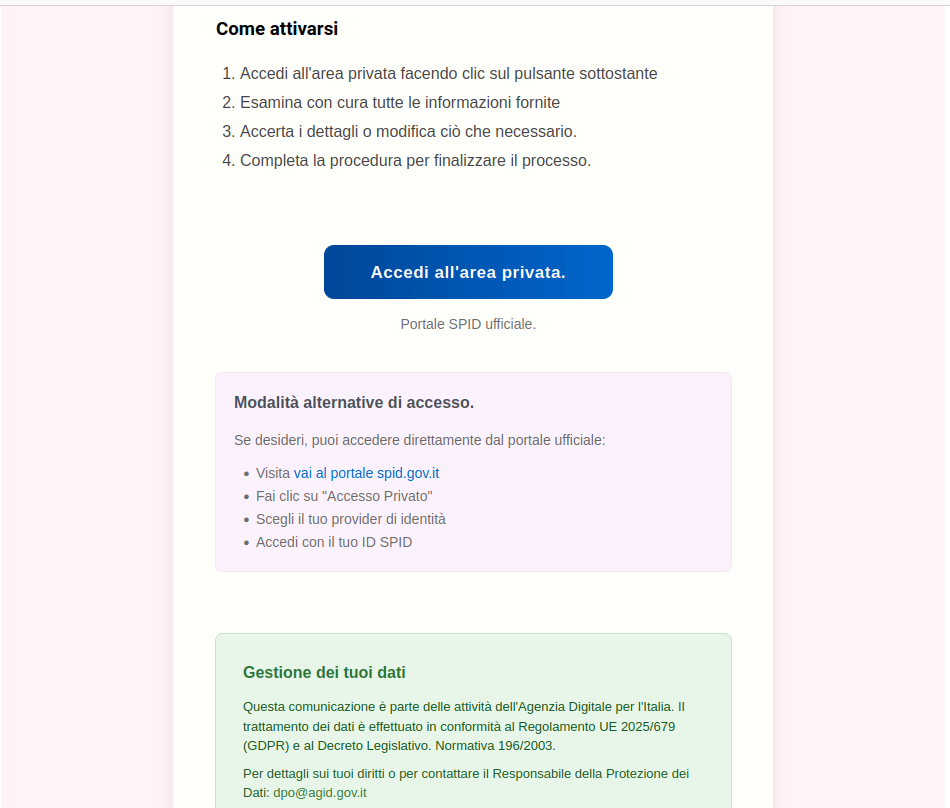

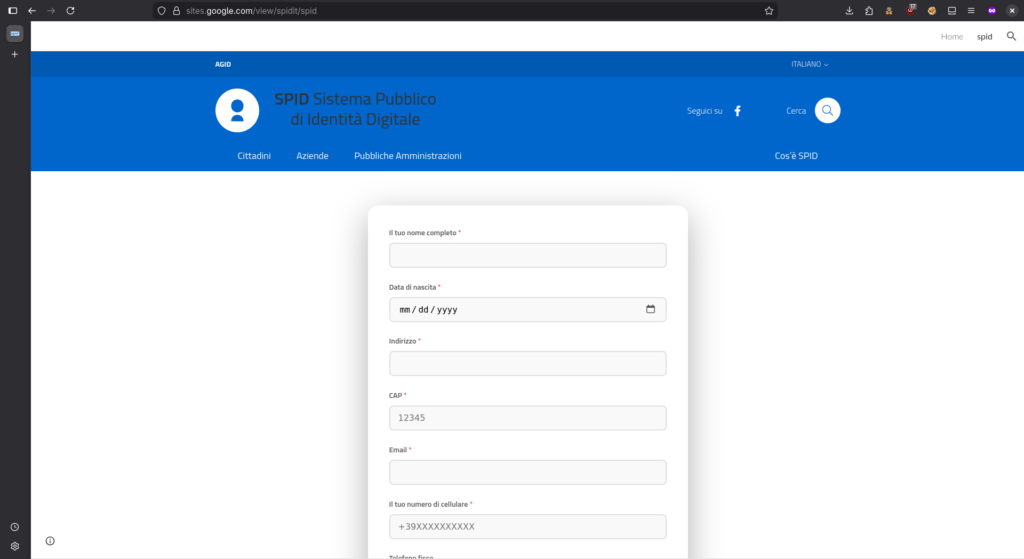

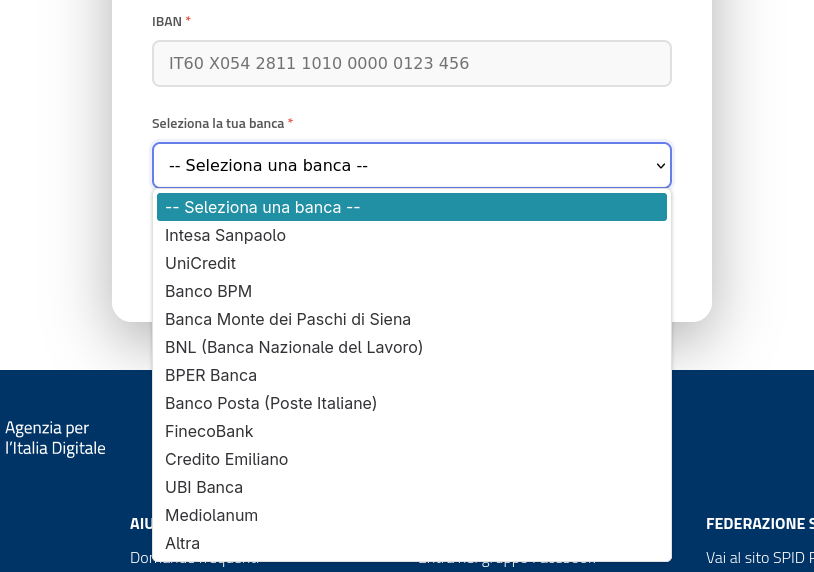

Una seconda campagna, rilevata il 19 gennaio 2026, sfrutta in modo sistematico Google Sites come infrastruttura di hosting per le pagine fraudolente. In questo caso, gli attaccanti non si limitano alla sottrazione delle credenziali SPID, ma puntano a raccogliere un set molto più ampio di informazioni personali. Le pagine create su Google Sites imitano l’aspetto del portale SPID ufficiale e presentano loghi e riferimenti istituzionali, inclusi richiami al Dipartimento per la Trasformazione Digitale e ad AgID.

Il modulo fraudolento richiede generalità complete, indirizzo di residenza, numero di telefono, email personale e, in alcuni casi, IBAN e istituto bancario di riferimento. Anche in assenza di password bancarie dirette, questo insieme di dati ha un valore elevato nel mercato illecito, perché può essere utilizzato per truffe successive, attacchi di social engineering mirati o attività di impersonificazione. CERT-AGID ha richiesto la disattivazione dei siti individuati e ha avviato una collaborazione diretta con Google per ridurre i tempi di rimozione.

Questa variante evidenzia un’evoluzione del phishing SPID verso modelli low-cost e ad alta scalabilità, grazie all’uso di piattaforme gratuite e legittime che riducono i costi operativi degli attaccanti e aumentano la resilienza delle campagne.

Tecniche comuni e pattern ricorrenti nel phishing SPID

Le campagne phishing SPID analizzate condividono una serie di pattern tecnici e comunicativi che ne spiegano l’elevata efficacia. Gli attaccanti costruiscono email con toni urgenti, simulando scadenze imminenti o anomalie da risolvere immediatamente. I link integrati conducono a domini o sottopagine che imitano fedelmente l’aspetto grafico di enti pubblici e servizi ufficiali, sfruttando il trust istituzionale come vettore di attacco.

Un elemento chiave è la personalizzazione dei link, che consente di precompilare alcuni campi o di rendere il messaggio apparentemente “dedicato” al singolo destinatario. Questa tecnica riduce il sospetto e aumenta il tasso di conversione dell’attacco. CERT-AGID ha inoltre osservato l’uso di reindirizzamenti multipli, utili a nascondere l’origine reale della pagina fraudolenta e a eludere controlli automatici.

L’assenza di richieste dirette di credenziali bancarie complete non deve essere interpretata come un segnale di minore pericolosità. I dati raccolti vengono spesso aggregati e rivenduti, oppure utilizzati come base per truffe successive più mirate e credibili.

Indicatori di compromissione e attività di monitoraggio CERT-AGID

CERT-AGID ha diffuso indicatori di compromissione in formato JSON destinati alle strutture accreditate, contenenti URL sospetti, domini fraudolenti, pattern email e altri dettagli tecnici utili all’identificazione delle campagne. Questi indicatori consentono di migliorare la detection automatica e di bloccare preventivamente l’accesso a risorse note come malevole.

Il monitoraggio continuo delle campagne ha permesso di individuare varianti rapide e adattamenti tattici da parte degli attaccanti, segno di una crescente professionalizzazione del phishing SPID. CERT-AGID collabora con ISP, provider di servizi e piattaforme internazionali per ridurre la finestra di esposizione e limitare l’impatto sugli utenti finali.

Raccomandazioni operative contro il phishing SPID

Le raccomandazioni diffuse da CERT-AGID si concentrano sulla verifica puntuale delle fonti, sull’evitare l’uso di link ricevuti via email e sull’accesso diretto ai siti ufficiali digitando manualmente l’indirizzo nel browser. L’adozione dell’autenticazione a più fattori rimane una misura fondamentale, ma non sufficiente se l’utente consegna volontariamente le proprie credenziali a un sito fraudolento.

La segnalazione tempestiva delle email sospette contribuisce al rafforzamento dell’ecosistema di difesa e consente di aggiornare rapidamente gli indicatori di compromissione. La consapevolezza rimane il fattore chiave: le campagne più efficaci continuano a fare leva sull’urgenza e sulla fiducia negli enti pubblici, rendendo necessario un approccio prudente e sistematico.

Domande frequenti su phishing SPID

Come riconoscere una email di phishing SPID che usa il logo dell’Agenzia delle Entrate?

Le email di phishing SPID utilizzano spesso loghi e linguaggio istituzionale, ma presentano segnali come urgenza eccessiva, link incorporati e richieste di inserimento diretto delle credenziali. L’Agenzia delle Entrate non chiede mai di confermare dati SPID tramite link email.

Perché gli attaccanti usano Google Sites per il phishing SPID?

Google Sites è una piattaforma gratuita e legittima che consente di creare rapidamente pagine web credibili. Il suo utilizzo riduce i costi per gli attaccanti e rende più difficile l’individuazione immediata delle pagine fraudolente.

Quali dati vengono rubati nelle campagne di phishing SPID più recenti?

Oltre alle credenziali SPID, alcune campagne raccolgono dati personali completi, come indirizzo, telefono, email e IBAN. Queste informazioni vengono utilizzate per truffe successive o rivendute su mercati illeciti.

Cosa fare se si sospetta di aver inserito i dati su un sito SPID falso?

È necessario cambiare immediatamente la password SPID, verificare eventuali accessi anomali ai servizi collegati e segnalare l’accaduto al provider SPID e a CERT-AGID. Un controllo tempestivo riduce il rischio di abusi successivi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.