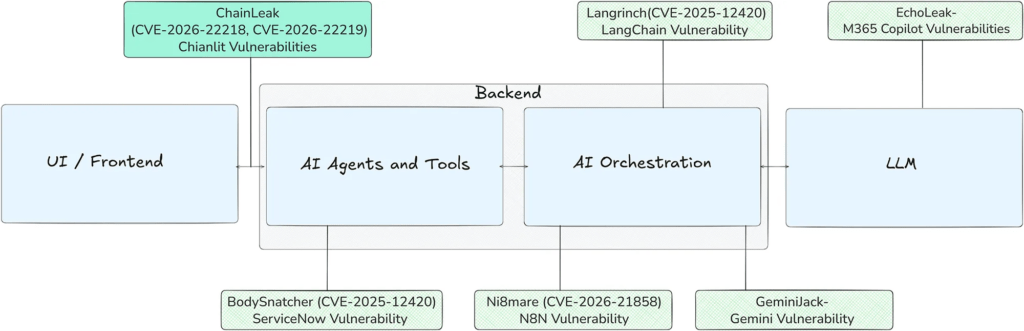

Chainlit è finito al centro di un caso di sicurezza ad alto impatto dopo che Zafran Security ha individuato due vulnerabilità critiche nel framework AI conversazionale, capaci di esporre dati sensibili, chiavi API e perfino di abilitare un takeover completo dell’infrastruttura cloud. Le falle, tracciate come CVE-2026-22218 e CVE-2026-22219, colpiscono Chainlit nelle versioni precedenti alla 2.9.4 e risultano particolarmente pericolose in ambienti multi-tenant e internet-facing che integrano LangChain e servizi cloud pubblici.

Cosa leggere

CVE-2026-22218 e la lettura arbitraria di file in Chainlit

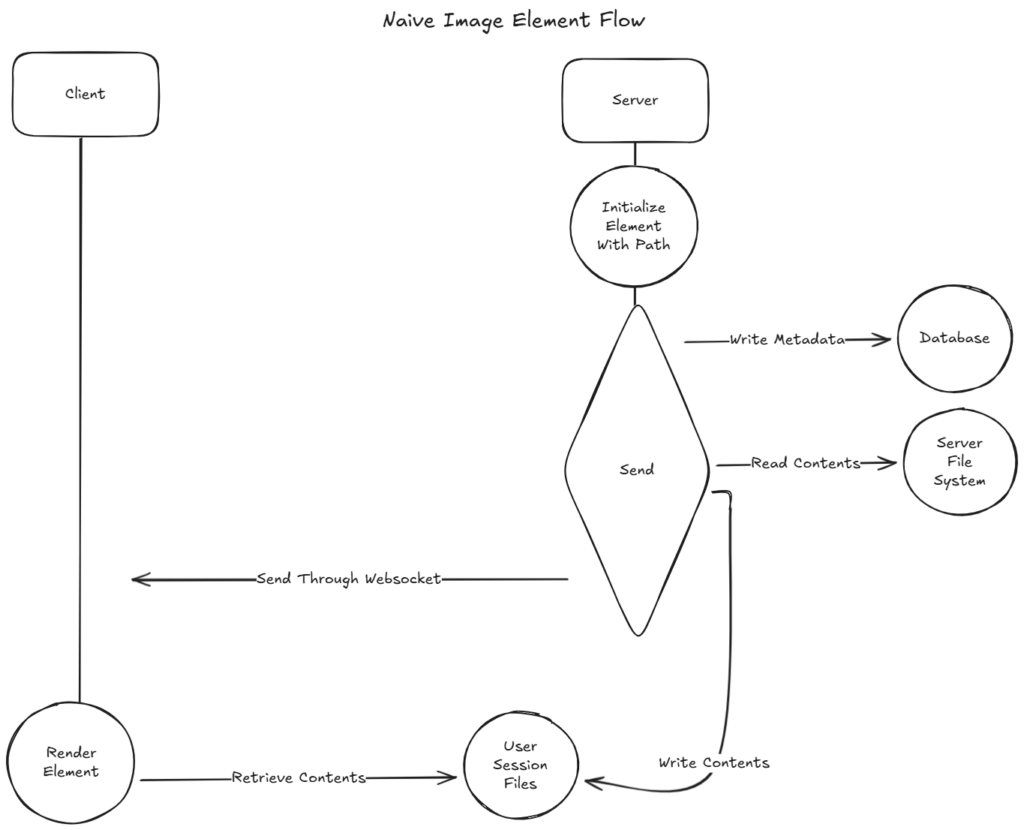

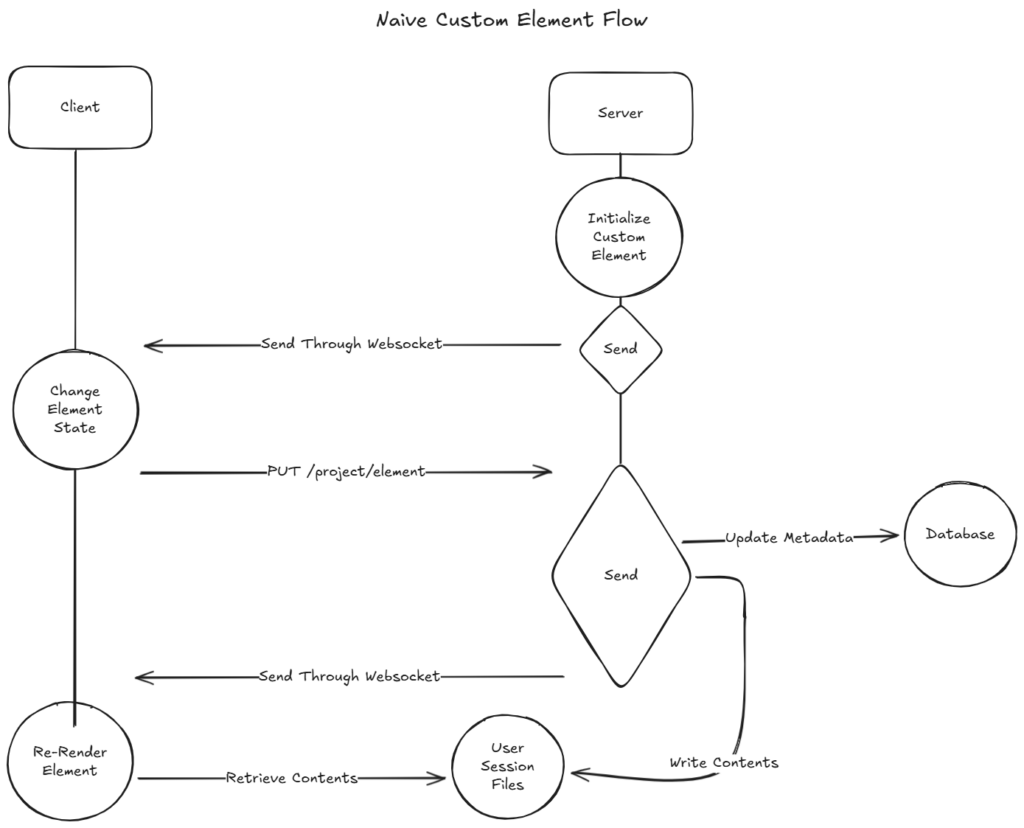

La prima vulnerabilità, CVE-2026-22218, consente a un attaccante autenticato di effettuare lettura arbitraria di file sul server Chainlit sfruttando l’endpoint /project/element, progettato per gestire elementi personalizzati delle applicazioni conversazionali. Il problema nasce da una mancanza di validazione sull’input utente, in particolare sulla proprietà path, che permette di copiare file arbitrari all’interno della sessione dell’utente.

Il flusso di attacco è lineare ma estremamente efficace. Il server memorizza i metadati dell’elemento nel database e scrive il contenuto del file indicato, rendendolo poi recuperabile tramite l’endpoint /project/thread/{thread_id}/element/{element_id}. In questo modo diventano accessibili file critici come /proc/self/environ, esponendo variabili d’ambiente, segreti di autenticazione e chiavi API cloud. Il punteggio CVSS 7.1 riflette un impatto elevato, soprattutto in deploy che utilizzano Chainlit come front-end di sistemi AI sensibili.

Negli ambienti che integrano LangChain, Zafran ha dimostrato anche un leakage cross-utente sfruttando il file di cache .chainlit/.langchain.db, con esposizione periodica di prompt e risposte appartenenti ad altri utenti. Questo aspetto rende la vulnerabilità particolarmente critica per applicazioni multi-tenant, dove la separazione dei dati è un requisito fondamentale.

CVE-2026-22219 e l’SSRF verso i servizi cloud interni

La seconda falla, CVE-2026-22219, amplia ulteriormente la superficie di attacco introducendo una vulnerabilità di Server-Side Request Forgery (SSRF) nel backend Chainlit basato su SQLAlchemy. Anche in questo caso l’endpoint /project/element accetta input non validati, consentendo a un attaccante autenticato di fornire una proprietà url che il server recupera automaticamente tramite aiohttp.ClientSession.

L’assenza di controlli sugli URL permette di indirizzare richieste HTTP verso servizi interni o endpoint di metadata cloud. In ambienti AWS EC2, ad esempio, l’uso di IMDSv1 consente di recuperare credenziali IAM temporanee, aprendo la strada a un compromesso completo dell’account cloud. Il punteggio CVSS 8.3 riflette la gravità di un difetto che, da solo, può già causare gravi danni infrastrutturali.

Zafran ha dimostrato che, combinando SSRF e file read, un attaccante può effettuare movimento laterale, accedere a API interne e preparare scenari di escalation privilegiata, soprattutto in deploy ibridi dove Chainlit funge da ponte tra utenti e servizi cloud.

Impatto combinato e scenari di takeover completo

Il vero punto critico emerge quando CVE-2026-22218 e CVE-2026-22219 vengono sfruttate insieme. La lettura di file consente di esfiltrare segreti come CHAINLIT_AUTH_SECRET, mentre l’SSRF permette di interrogare endpoint interni e metadata cloud. In questo scenario, un attaccante può forgiare token di autenticazione, prendere controllo di account applicativi e arrivare al takeover completo dell’infrastruttura cloud.

Nei test di Project DarkSide, iniziativa lanciata da Zafran per analizzare le debolezze dei framework AI, sono stati dimostrati scenari realistici di compromissione con proof of concept funzionanti, evidenziando come le applicazioni AI conversazionali introducano nuove superfici di attacco spesso sottovalutate.

Diffusione di Chainlit e amplificazione del rischio

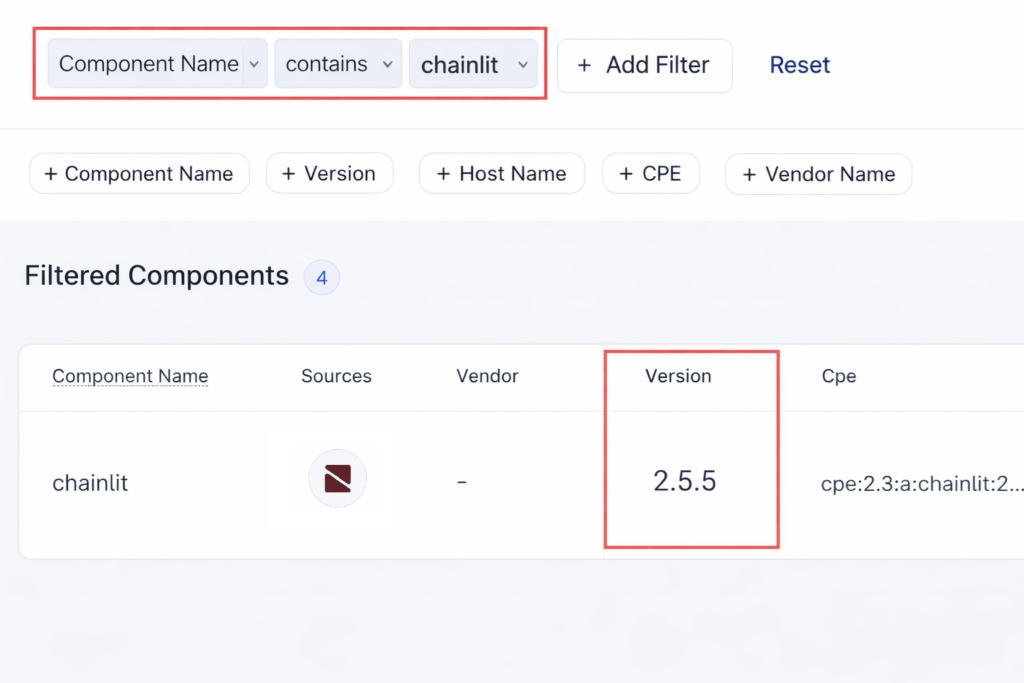

Il rischio è amplificato dalla diffusione del framework. Chainlit ha superato 7,3 milioni di download totali, con oltre 220.000 installazioni in una sola settimana, segno di un’adozione rapida in ambito AI open source ed enterprise. Versioni successive come la 2.9.6 hanno già oltrepassato gli 8 milioni di download, confermando una crescita costante che rende ogni vulnerabilità potenzialmente sistemica.

Questa popolarità spiega perché le falle abbiano attirato l’attenzione immediata della community di sicurezza: un singolo bug in un framework così diffuso può tradursi in esposizioni su larga scala, soprattutto quando utilizzato in ambienti internet-facing senza adeguate segmentazioni di rete.

Patch 2.9.4, timeline e misure di mitigazione

Chainlit ha rilasciato la versione 2.9.4 il 24 dicembre 2025, introducendo validazioni stringenti su path e URL negli elementi personalizzati e chiudendo entrambi i vettori di attacco. Il processo di disclosure è iniziato il 23 novembre 2025, mentre i CVE sono stati assegnati a inizio gennaio 2026, in un esempio di responsible disclosure coordinata.

Prima dell’aggiornamento, le uniche mitigazioni possibili erano parziali e rischiose, come la disabilitazione degli endpoint vulnerabili, l’uso di signature Snort per rilevare richieste malevole o regole WAF per bloccare PUT sospetti su /project/element. In ambienti AWS, l’abilitazione di IMDSv2 riduce l’impatto dell’SSRF, ma non elimina il problema alla radice.

Sicurezza dei framework AI e lezioni apprese

Il caso Chainlit evidenzia un tema più ampio: i framework AI open source accelerano lo sviluppo, ma spesso introducono rischi di sicurezza strutturali legati a design endpoint, caching e gestione dello storage. In contesti multi-tenant, anche una singola mancanza di validazione può trasformarsi in leakage massivo di dati e compromissioni a cascata.

Per le organizzazioni che adottano AI conversazionale, la lezione è chiara: audit del codice, segmentazione di rete, monitoraggio continuo e aggiornamenti tempestivi non sono opzionali. In un ecosistema in rapida evoluzione, la sicurezza diventa parte integrante dell’architettura AI, non un’aggiunta successiva.

Domande frequenti su vulnerabilità Chainlit

Che cosa permette di fare la vulnerabilità CVE-2026-22218 in Chainlit?

CVE-2026-22218 consente a un attaccante autenticato di leggere file arbitrari dal server Chainlit sfruttando l’endpoint /project/element. Questo permette di esfiltrare variabili d’ambiente, chiavi API e dati sensibili, con impatto elevato soprattutto in ambienti multi-tenant.

Perché la vulnerabilità SSRF CVE-2026-22219 è così pericolosa?

La CVE-2026-22219 permette di forzare il server Chainlit a effettuare richieste HTTP arbitrarie verso servizi interni o metadata cloud. In ambienti AWS con IMDSv1, questo può portare al furto di credenziali IAM e al takeover completo dell’account cloud.

Quali versioni di Chainlit sono vulnerabili?

Tutte le versioni di Chainlit precedenti alla 2.9.4 risultano vulnerabili sia alla lettura arbitraria di file sia all’SSRF. L’aggiornamento alla versione 2.9.4 o successive è l’unica mitigazione efficace.

Esistono workaround efficaci senza aggiornare Chainlit?

No. Le mitigazioni pre-patch, come WAF o signature IDS, possono ridurre il rischio ma non eliminano i vettori di attacco. L’unica soluzione completa e affidabile è l’upgrade immediato alla versione 2.9.4.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.