Il secondo giorno di Pwn2Own Automotive 2026 ha confermato quanto l’ecosistema automobilistico connesso resti un terreno estremamente fertile per exploit complessi e catene di vulnerabilità realistiche. Dopo un primo giorno che aveva già distribuito oltre 473.500 euro per 37 zero-day uniche, la competizione organizzata dalla Zero Day Initiative ha visto i ricercatori concentrarsi su infotainment, stazioni di ricarica EV e sistemi energetici avanzati, con risultati che hanno un impatto diretto sulla sicurezza dei veicoli e delle infrastrutture di ricarica.

Il quadro emerso nel giorno due non è quello di singoli bug isolati, ma di catene di exploit, collisioni tra vulnerabilità già note e nuove primitive di attacco che riflettono scenari concreti. La classifica Master of Pwn ha iniziato a delinearsi in modo netto, con alcuni team in grado di dimostrare una superiorità tecnica evidente.

Cosa leggere

Infotainment: quando l’auto diventa una superficie di attacco completa

La giornata si è aperta con un exploit su Alpine iLX-F511, dove il team MAMMOTH ha dimostrato una command injection capace di portare all’esecuzione di codice sul sistema multimediale. L’exploit ha fruttato 9.170 euro e 2 punti Master of Pwn, mostrando ancora una volta come l’infotainment rappresenti una delle porte d’ingresso più critiche verso l’elettronica di bordo.

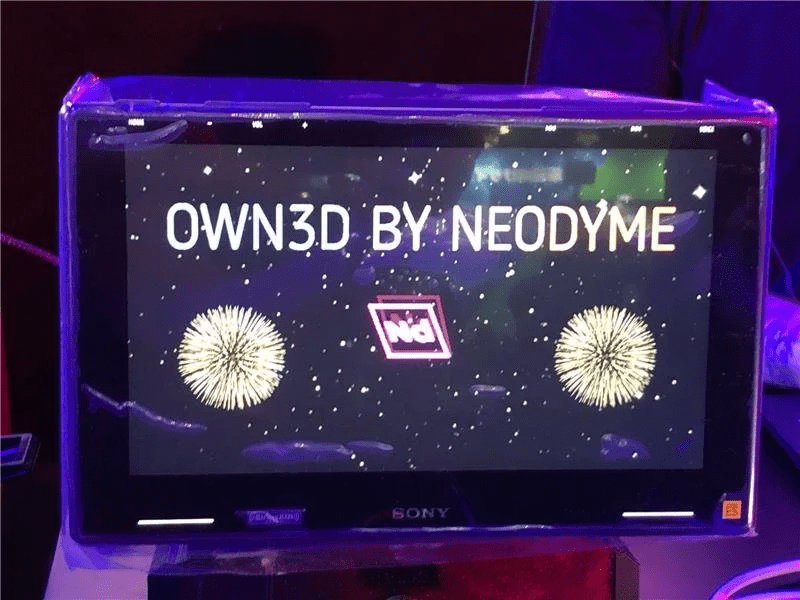

Nel corso dei round successivi, Neodyme AG ha colpito Sony XAV-9500ES sfruttando un buffer overflow CWE-120, ottenendo esecuzione di codice privilegiato. Anche qui il premio è stato di 9.170 euro con 2 punti, ma il valore reale sta nel messaggio: componenti aftermarket molto diffusi condividono pattern di vulnerabilità simili.

Il modello Kenwood DNR1007XR è diventato uno dei bersagli più “affollati” della giornata. BoredPentester, Sina Kheirkhah, DDOS e 78ResearchLab hanno dimostrato command injection e n-day exploit, spesso con collisioni che hanno ridotto i premi ma confermato la ripetibilità dei bug. In parallelo, Rob Blakely ha impressionato la giuria con una catena di tre vulnerabilità su Automotive Grade Linux, combinando out-of-bounds read, memory exhaustion e heap overflow per ottenere 36.680 euro e 4 punti.

Colonnine di ricarica EV: l’infrastruttura sotto pressione

Se l’infotainment rappresenta l’attacco al veicolo, le stazioni di ricarica EV incarnano il rischio sistemico. Diversi team hanno preso di mira ChargePoint, Grizzl-E Smart e Autel MaxiCharger, dimostrando come una singola vulnerabilità possa avere effetti che vanno ben oltre l’auto.

Julien COHEN-SCALI ha concatenato un auth bypass e una privilege escalation su Phoenix Contact CHARX SEC-3150, guadagnando 18.340 euro e 4 punti. Synacktiv ha sfruttato uno stack-based buffer overflow su Autel MaxiCharger AC Elite Home 40A, ottenendo 27.510 euro e 5 punti, mentre Sina Kheirkhah ha colpito ChargePoint Home Flex con due bug distinti, arrivando a 5 punti in una sola dimostrazione.

Il team Fuzzware.io si è imposto come protagonista assoluto della giornata. Su Phoenix Contact CHARX SEC-3150 ha sfruttato tre vulnerabilità in catena, conquistando 45.850 euro e 7 punti Master of Pwn, uno dei risultati più alti dell’intera competizione. A questo ha aggiunto una command injection su ChargePoint e collisioni su Grizzl-E Smart, dimostrando una capacità di adattamento e sfruttamento superiore alla media.

Sistemi energetici e modalità avanzate: il caso Alpitronic

Un altro fronte critico è quello dei sistemi di ricarica ad alta potenza e delle modalità di laboratorio. Hank Chen e Xilokar hanno entrambi preso di mira Alpitronic HYC50 in Lab Mode, evidenziando metodi pericolosi esposti che possono essere abusati per ottenere controllo del sistema. I premi, rispettivamente 36.680 euro e 18.340 euro, riflettono la gravità delle superfici di attacco individuate.

Questi exploit mostrano come le funzionalità pensate per test e manutenzione possano trasformarsi in backdoor operative se non adeguatamente isolate o protette, soprattutto in infrastrutture connesse alla rete elettrica.

Collisioni, fallimenti e lezioni operative

Il giorno due non è stato solo una sfilata di successi. Team come Autocrypt hanno esaurito i tentativi su Grizzl-E e Autel, mentre altri, come PetoWorks, non sono riusciti a completare la demo ma hanno comunque ottenuto premi ridotti grazie alle collisioni. Questi momenti sono parte integrante del valore di Pwn2Own: dimostrano quali sistemi resistono meglio e quali cedono sotto pressione.

Le collisioni frequenti indicano un elemento chiave: molte vulnerabilità sono condivise o strutturali, non casi isolati. Questo accelera il lavoro dei produttori, che ricevono report dettagliati e possono intervenire con patch coordinate.

Perché il giorno due conta più dei premi

Al di là dei premi in euro e dei punti Master of Pwn, il secondo giorno di Pwn2Own Automotive 2026 rafforza un messaggio chiaro: auto connesse e infrastrutture EV devono essere trattate come sistemi critici. Gli exploit mostrati non sono teorici, ma riproducono catene di attacco plausibili, capaci di passare dall’infotainment alla rete, fino ai sistemi energetici.

La competizione dimostra che la divulgazione responsabile e il confronto diretto tra ricercatori e vendor restano uno degli strumenti più efficaci per elevare il livello di sicurezza globale. In un settore che corre verso elettrificazione e connettività totale, eventi come Pwn2Own non sono più una vetrina, ma una necessità industriale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.