La campagna malware multi-stadio Windows analizzata da FortiGuard Labs colpisce principalmente utenti in Russia attraverso una catena di infezione interamente costruita su funzionalità native di Microsoft Windows, senza sfruttare exploit, combinando ingegneria sociale, file LNK mascherati, PowerShell, script offuscati, neutralizzazione difensiva e payload finali distruttivi come Amnesia RAT, Defendnot e un ransomware della famiglia Hakuna Matata. L’obiettivo non è solo il furto di informazioni ma il lockdown completo del sistema, con esfiltrazione dati via Telegram, persistenza e cifratura dei file.

Cosa leggere

Vettore iniziale e ingegneria sociale basata su documenti aziendali

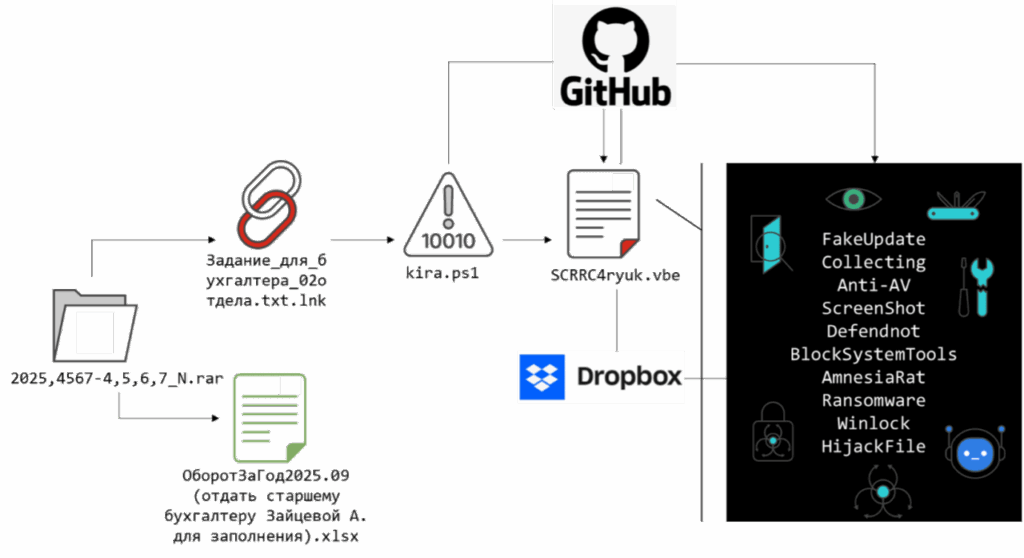

La campagna si apre con un archivio compresso che contiene documenti di richiamo apparentemente legittimi, denominati in lingua russa e coerenti con attività contabili e reportistiche. Il file chiave non è un documento vero e proprio, ma un collegamento LNK denominato Задание_для_бухгалтера_02отдела.txt.lnk, progettato per sembrare un innocuo file di testo. L’esecuzione del collegamento avviene su base volontaria, sfruttando la fiducia dell’utente e la familiarità con flussi di lavoro amministrativi quotidiani.

Il collegamento punta direttamente a powershell.exe nella directory di sistema C:\WINDOWS\System32\WindowsPowerShell\v1.0, invocando l’interprete con parametri di ExecutionPolicy Bypass. Questo dettaglio è centrale perché consente l’esecuzione di script remoti senza generare allarmi immediati. L’assenza di exploit rende l’attacco silenzioso e credibile, affidandosi esclusivamente al comportamento umano e a meccanismi legittimi del sistema operativo.

Loader di prima fase: PowerShell come ponte iniziale

Una volta eseguito, il collegamento LNK scarica da GitHub uno script PowerShell denominato kira.ps1, avviato in modalità nascosta per ridurre la visibilità. Lo script crea un file di testo di richiamo nella directory locale dell’utente, con contenuti contabili in russo, e lo apre automaticamente. Questa azione ha una funzione precisa: distrarre l’utente mentre il loader opera in background.

Parallelamente, lo script invia una conferma di esecuzione a un bot Telegram, includendo informazioni sul contesto dell’utente e sull’ambiente di esecuzione. Questo canale di comunicazione fornisce agli attaccanti un feedback immediato sul successo della fase iniziale. Dopo un ritardo di 444 secondi, progettato per evitare correlazioni temporali sospette, PowerShell scarica un VBScript offuscato da GitHub e lo esegue tramite Windows Script Host, sempre in modalità invisibile. Questa sequenza marca il passaggio dalla prima alla seconda fase della campagna.

Seconda fase: VBScript offuscato e preparazione dell’ambiente

Il payload di seconda fase, identificato come SCRRC4ryuk.vbe, è protetto da Script Encoder Plus e sottoposto a una doppia decodifica basata su Base64 e RC4. Una volta decifrato e convertito in Unicode, il codice viene eseguito dinamicamente tramite ExecuteGlobal, evitando la scrittura esplicita su disco di script in chiaro.

Lo script inizializza oggetti COM fondamentali come WScript.Shell, Scripting.FileSystemObject e WMI, che consentono interazioni profonde con il sistema. Viene effettuata una verifica dei privilegi amministrativi tentando di scrivere un file in C:\Windows\System32. In caso di fallimento, lo script avvia un loop di escalation UAC tramite ShellExecute runas, persistendo fino all’ottenimento dei diritti elevati. Questo comportamento garantisce che le fasi successive possano agire senza restrizioni, preparando il terreno per la neutralizzazione delle difese.

Neutralizzazione difensiva: disabilitare Microsoft Defender senza exploit

Una delle caratteristiche più rilevanti della campagna malware multi-stadio Windows è l’uso di Defendnot, uno strumento di ricerca abusato per disabilitare Microsoft Defender sfruttando il modello di fiducia del Windows Security Center. Prima di arrivare a questo passaggio, lo script scarica un falso aggiornamento denominato install.exe, posizionato in %PROGRAMDATA%, che funge da decoy .NET mostrando una finestra simile a un’utility legittima.

In parallelo, PowerShell viene utilizzato per disabilitare il monitoraggio in tempo reale, aggiungere esclusioni per directory critiche come ProgramData, Program Files, Desktop e Downloads, e sopprimere funzionalità come IOAV, scansione archivi, controllo script, media removibili, email e prevenzione intrusioni. Le modifiche vengono rafforzate scrivendo policy di registro sotto HKLM\SOFTWARE\Policies\Microsoft\Windows Defender, disattivando notifiche e componenti chiave dell’antivirus.

Successivamente, il loader scarica Defendnot DLL e loader, li posiziona in %PROGRAMDATA% e inietta la DLL in Taskmgr.exe per registrare un falso antivirus presso il Security Center. Questo passaggio induce Windows a considerare Defender come non necessario, disattivandolo completamente senza generare alert evidenti.

Ricognizione ambientale e sorveglianza persistente

Con le difese neutralizzate, la campagna entra in una fase di ricognizione ambientale approfondita. Vengono raccolte informazioni su host, hardware, utente, configurazione di rete e stato della sicurezza, tutte esfiltrate tramite Telegram Bot API. Un ulteriore componente, TelegramWorker.scr, viene scaricato e garantisce che sia attiva una sola istanza per evitare conflitti.

La sorveglianza include la cattura di screenshot ogni 30 secondi per circa 15 minuti, producendo una serie di immagini che documentano l’attività dell’utente. Questo materiale consente agli attaccanti di comprendere il contesto operativo, identificare credenziali esposte o applicazioni sensibili e decidere come procedere con i payload finali. L’uso di Telegram come canale C2 offre rapidità, resilienza e anonimato, complicando le attività di risposta agli incidenti.

Lockdown del sistema e soppressione delle capacità di risposta

La fase successiva è orientata al controllo totale della macchina compromessa. Lo script disabilita strumenti fondamentali come Editor del Registro, Task Manager, Esegui, Opzioni cartella, Impostazioni di sistema, Pannello di controllo e msconfig, intervenendo sulle policy sotto HKCU\Software\Microsoft\Windows\CurrentVersion\Policies e forzando l’aggiornamento con gpupdate /force.

Vengono poi eliminate le possibilità di ripristino disabilitando Windows Recovery Environment, cancellando i cataloghi di backup e rimuovendo tutte le Volume Shadow Copies. Un passaggio particolarmente aggressivo riguarda la sovrascrittura delle associazioni di file sotto HKCR per estensioni comuni come eseguibili, documenti, archivi, immagini e script, reindirizzandole a un comando che mostra un messaggio di contatto. Questo blocca l’uso normale del sistema, preservando solo alcune estensioni come .vbs e .scr necessarie ai malware.

Distribuzione dei payload finali: Amnesia RAT e ransomware

Con il sistema isolato e vulnerabile, la campagna distribuisce i payload finali. Amnesia RAT viene scaricato da Dropbox come svchost.scr, copiato in %PROGRAMDATA% e nella cartella Startup, con persistenza tramite HKCU\Software\Microsoft\Windows\CurrentVersion\Run. Il RAT, un PE 64-bit che include un modulo Python amnesiarat1.pyc, esegue un ampio spettro di attività di spionaggio.

Il malware ruba credenziali dai browser tramite DPAPI da Chrome ed Edge, estrae sessioni Telegram dalla directory tdata, cerca seed phrase scansionando file e clipboard, sottrae token Discord e Steam e prende di mira wallet crypto come MetaMask e Zcash. A questo si aggiungono screenshot, cattura webcam e audio, monitoraggio clipboard e finestra attiva, oltre al controllo dei processi in esecuzione. L’esfiltrazione avviene tramite Telegram e GoFile, garantendo flessibilità e ridondanza.

In parallelo viene distribuito un ransomware identificato come WmiPrvSE.scr, appartenente alla famiglia Hakuna Matata. Il payload cifra i file aggiungendo l’estensione @NeverMind12F, rilascia una nota di riscatto ЧИТАЙМЕНЯ.txt, sostituisce lo sfondo desktop e termina processi legati a database, suite Office, email, virtualizzazione e sicurezza. Un ulteriore componente, gedion.scr, crea un mutex identificativo e blocca il desktop, mostrando un messaggio in russo che invita a contattare gli attaccanti via Telegram entro due ore.

Protezioni, rilevazioni e indicatori di compromissione

Fortinet ha integrato protezioni specifiche per questa campagna all’interno delle proprie soluzioni, con rilevamenti che includono LNK/Agent.LAZH!tr, PowerShell/Agent.OQB!tr e MSIL/Filecoder.BBY!tr.ransom. Le capacità di difesa coprono email phishing, analisi sandbox avanzata, content disarm and reconstruction e IP Reputation per bloccare le infrastrutture malevole.

Gli indicatori di compromissione comprendono URL di GitHub e Dropbox utilizzati per l’hosting separato dei payload, hash di file LNK, script PowerShell e VBScript, oltre agli hash dei binari RAT e ransomware. La mappatura MITRE ATT&CK evidenzia tattiche come Initial Access tramite phishing, Execution con PowerShell, Defense Evasion e Impact con cifratura dei dati, confermando l’elevato livello di severità della campagna.

Domande frequenti su campagna malware multi-stadio Windows

Come avviene l’infezione iniziale in questa campagna malware multi-stadio Windows?

L’infezione inizia con un archivio compresso che contiene documenti di richiamo in lingua russa e un file LNK mascherato da documento di testo. L’utente esegue volontariamente il collegamento, che avvia PowerShell con ExecutionPolicy Bypass e scarica script remoti da GitHub. Non vengono sfruttate vulnerabilità, ma esclusivamente ingegneria sociale e funzionalità native di Windows.

Perché l’uso di PowerShell e VBScript rende l’attacco difficile da rilevare?

PowerShell e VBScript sono strumenti legittimi ampiamente utilizzati in ambienti Windows. In questa campagna vengono eseguiti in modalità nascosta, con script offuscati e ritardi temporali che riducono la correlazione degli eventi. Questo approccio consente di eludere i controlli basati su firme e di operare sotto il radar delle soluzioni di sicurezza tradizionali.

Che ruolo ha Defendnot nella disabilitazione di Microsoft Defender?

Defendnot viene utilizzato per registrare un falso antivirus presso il Windows Security Center, sfruttando il modello di fiducia del sistema. Una volta riconosciuto un antivirus alternativo, Microsoft Defender viene automaticamente disattivato. Questo avviene senza exploit, ma tramite l’abuso di meccanismi progettati per la compatibilità tra soluzioni di sicurezza.

Quali sono gli impatti principali per le vittime della campagna?

Le vittime subiscono un impatto combinato che include furto di credenziali, esfiltrazione di dati sensibili, sorveglianza continua e cifratura dei file. Il lockdown del sistema impedisce il ripristino e l’uso normale della macchina, mentre il ransomware della famiglia Hakuna Matata aggiunge una pressione temporale per il contatto con gli attaccanti, rendendo l’incidente altamente distruttivo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.