C’è un modo molto italiano di parlare di cybersicurezza: evocare il “perimetro cibernetico” come se fosse un confine fisico, un recinto tracciato attorno allo Stato, e poi scoprire che quel recinto è attraversato ogni giorno da filiere, piattaforme, appalti e alleanze che non rispettano la geometria delle nostre leggi. Il perimetro cibernetico, nella sua definizione più concreta, dovrebbe essere l’insieme delle regole, degli obblighi e delle difese che proteggono funzioni essenziali, servizi critici e infrastrutture che tengono in piedi un Paese. Ma nella pratica contemporanea quel perimetro non coincide più con la sola dimensione nazionale. Si appoggia a infrastrutture europee, a fornitori globali, a tecnologie extraterritoriali, a contratti che spostano dati e potere decisionale ben oltre i confini della Repubblica.

Nel 2026, mentre la retorica della sicurezza digitale diventa più severa e più presente nei documenti ufficiali, la realtà concreta racconta un’altra storia: una sovranità infrastrutturale incompleta, un’Europa che dipende in modo massivo da multinazionali cloud, e una serie di scelte operative che, in nome di “grandi eventi” e “cooperazioni”, aprono varchi politici e tecnici dentro la nostra superficie d’attacco. Il punto non è demonizzare la globalizzazione o fingere che l’Italia possa isolarsi. Il punto è capire perché, proprio mentre si parla di guerra ibrida, di minacce sistemiche e di pressioni geopolitiche, si normalizzino decisioni che amplificano l’esposizione a interessi esterni. Soprattutto quando questi interessi non sono neutri, ma strutturali.

Cosa leggere

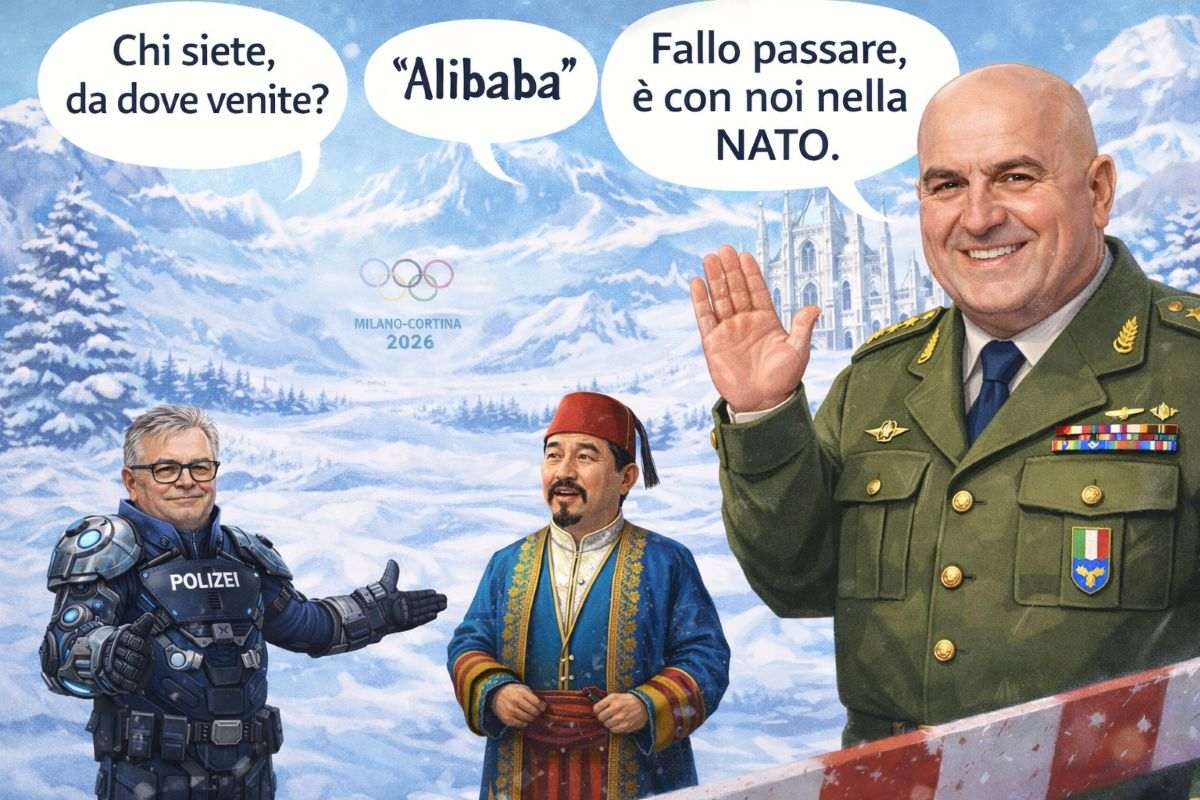

Olimpiadi Milano Cortina e il perimetro cibernetico che si sposta con gli sponsor

Milano Cortina, come ogni grande evento globale, non è soltanto sport e intrattenimento. È un moltiplicatore di infrastrutture, di piattaforme, di logistica, di pagamenti, di accreditamenti, di identità digitali e di flussi dati. Le Olimpiadi sono, per definizione, un contesto in cui “lo spettacolo deve continuare”, e proprio questa necessità genera una forma di deroga permanente: si tende a considerare inevitabile ciò che in tempi ordinari sarebbe discusso, contestato, ridimensionato o semplicemente analizzato con maggiore prudenza.

In un contesto del genere, il perimetro cibernetico non è più soltanto quello disegnato da norme e regolamenti. Diventa un perimetro operativo fatto di fornitori, sponsor, protocolli, piattaforme e accessi. E quel perimetro, nella pratica, si sposta dove si spostano le filiere di servizio. Se un evento globale usa una piattaforma per vendere, distribuire, profilare e gestire la relazione con milioni di persone, quell’infrastruttura entra di fatto nello spazio di contatto con i dati dei cittadini. E non parliamo soltanto di dati “banali” di e-commerce. Parliamo di tracciamenti, preferenze, identità, abitudini, modalità di pagamento, dispositivi, localizzazioni, comportamenti d’acquisto, log di sessione. In un grande evento, l’e-commerce non è solo commercio: è governo della relazione digitale.

Cloudflare e la frattura tra enforcement e dipendenza tecnologica

Il caso Cloudflare, dentro questa storia, è emblematico perché mette a nudo un nervo scoperto: l’Italia, e più in generale l’Europa, pretendono giustamente di far rispettare regole e obblighi nel perimetro digitale, ma allo stesso tempo dipendono da attori globali che possono trasformare un contenzioso in una prova di forza politica.

La minaccia di lasciare il Paese, o anche solo di ridurre la collaborazione, non va letta come un gesto teatrale. Va letta come il segnale di un rapporto squilibrato: quando una componente rilevante dell’ecosistema di protezione e distribuzione dei servizi online è in mano a soggetti privati con interessi globali, la capacità di un singolo Stato di imporre regole senza contraccolpi sistemici si riduce. Il nodo non è “chi ha ragione” nel merito della collaborazione contro la pirateria. Il nodo è più profondo: quanto perimetro cibernetico reale resta a uno Stato quando i “mattoni” dell’Internet operativa sono altrove.

Qui entra anche un equivoco ricorrente. Si pensa che il perimetro cibernetico sia fatto di firewall, SOC e procedure. In parte è vero. Ma oggi è soprattutto fatto di intermediari infrastrutturali: CDN, protezione DDoS, DNS, routing, certificati, anti-bot, API gateway, WAF, caching distribuito. Chi controlla questi nodi controlla pezzi del flusso informativo. E quando un Paese si trova in tensione con uno di questi intermediari, la disputa non è mai soltanto amministrativa: è geopolitica.

Alibaba alle Olimpiadi: quando l’e-commerce diventa infrastruttura di raccolta dati

Poi c’è Alibaba. Qui la questione è ancora più delicata perché mescola percezione culturale, marketing globale e realtà geopolitica. Il nome suona arabeggiante, ma l’asset è cinese, e soprattutto è parte di un ecosistema tecnologico che la Cina considera strategico. Pensare ad Alibaba come a un semplice sponsor o come a una piattaforma di vendita è riduttivo. In un contesto olimpico, una piattaforma che gestisce vendite e canali ufficiali diventa il punto centrale di raccolta e trattamento di informazioni su larga scala.

La domanda non è se “sia normale” in un mondo globalizzato. La domanda è quale sia l’effetto sistemico quando un grande evento crea una “corsia preferenziale” che rende accettabile ciò che altrove sarebbe giudicato critico. Se l’Italia ha rinunciato alla Via della Seta e ha dichiarato di voler ridurre la dipendenza tecnologica dalla Cina, come si integra questa linea con la scelta di affidare una parte significativa del sistema commerciale e informativo olimpico a un gigante cinese?

Qui emerge un tema che molti fingono di non vedere: la differenza tra tecnologia “visibile” e tecnologia “invisibile”. Le telecamere di sorveglianza sono visibili, tangibili, finiscono nei titoli. Una piattaforma digitale no. Eppure una piattaforma può raccogliere un patrimonio informativo infinitamente più prezioso. La sorveglianza non è solo ottica. È anche comportamentale. È anche economica. È anche relazionale. È un insieme di metadati che, aggregati, descrivono una popolazione.

E qui l’elemento geopolitico diventa inevitabile. Le società cinesi, per struttura normativa e per rapporto con lo Stato, non operano in un vuoto. Anche quando sono “globali”, restano inserite in una logica di obblighi e cooperazione con l’apparato statale. La conseguenza non è automatica, non va trattata con paranoia, ma non può essere rimossa dal dibattito. Perché la cybersicurezza, prima ancora di essere tecnica, è governo del rischio. E governare il rischio significa nominare i punti di pressione, non occultarli dietro la formula “the show must go on”.

Qatar e polizia italiana: cooperazione di sicurezza o trasferimento di conoscenza?

L’altro capitolo che sposta il baricentro del perimetro cibernetico è l’accordo tra la polizia italiana e il Qatar, con la prospettiva di un contingente operativo sul territorio milanese. Qui la domanda che si impone è duplice. Da una parte c’è la dimensione pubblica: sicurezza, gestione dell’ordine, cooperazione internazionale. Dall’altra c’è la dimensione meno discussa, ma decisiva: accesso operativo alle infrastrutture informative, uso di sistemi di comunicazione, interazione con piattaforme e procedure interne, contatto ravvicinato con metodi e strumenti che non sono neutri.

Se duemila agenti operano a stretto contatto con forze dell’ordine italiane, è inevitabile che si generi un trasferimento di conoscenza. Non si tratta soltanto di “presenza fisica”. Si tratta di pratiche, di workflow, di canali, di sistemi, di interoperabilità. Nel 2026, qualunque forza di polizia è anche una forza che opera su dati: consultazioni, incroci, banche dati, comunicazioni cifrate, procedure digitali, strumenti di analisi. Il punto non è stabilire che un partner sia “amico” o “nemico”. Il punto è riconoscere che ogni cooperazione di sicurezza è anche una cooperazione informativa, e dunque incide sul perimetro cibernetico.

Il Qatar viene presentato come un partner affidabile, anche per il suo inquadramento in circuiti di cooperazione internazionale. Ma lo stesso Qatar è un attore finanziario di primo piano, un investitore che ha accumulato peso reale in territori e asset strategici specialmente nella città di Milano. La dimensione economica qui non è un contorno: è un elemento che modifica i rapporti di forza. Se un soggetto è contemporaneamente partner operativo e grande investitore, la relazione non è mai completamente simmetrica. C’è sempre un livello di influenza indiretta.

A questo si aggiunge un ulteriore livello di ambiguità percepita, perché nel dibattito europeo il Qatar è stato talvolta associato, soprattutto in Francia, a dinamiche controverse legate a movimenti estremisti. Anche qui, il punto non è trasformare un sospetto in sentenza. Il punto è chiedersi perché, mentre l’Europa ripete ossessivamente i nomi di Russia, Iran, Corea del Nord e Cina quando parla di guerra ibrida, poi normalizzi l’ingresso operativo di un attore mediorientale dentro un contesto altamente simbolico e altamente sensibile come quello delle Olimpiadi.

La guerra ibrida come narrazione selettiva: chi nominiamo e chi ignoriamo

La guerra ibrida è diventata una parola chiave che, spesso, funziona come una lente deformante. Si nominano sempre gli stessi avversari, si costruisce un repertorio di minacce quasi rituale, e poi si trascurano i vettori di rischio che passano attraverso partner economici, sponsor, fornitori, accordi “tecnici” e cooperazioni operative.

Questo non significa che le minacce classiche non esistano. Esistono eccome. Ma significa che una strategia seria non può essere un elenco di nemici. Deve essere un’analisi dei punti di vulnerabilità strutturale. E questi punti, nel 2026, coincidono sempre più con i luoghi dove si concentrano dati e infrastrutture. Se Alibaba gestisce una quota rilevante di flussi olimpici, quello è un punto di vulnerabilità. Se l’ecosistema digitale del Paese dipende da intermediari globali, quello è un punto di vulnerabilità. Se la cooperazione di sicurezza porta attori esterni a operare su sistemi italiani, quello è un punto di vulnerabilità. Non è ideologia. È mappatura del rischio.

Il cambio di clima con Trump e la scoperta tardiva dell’Europa infrastrutturale

In questo quadro si inserisce anche un’altra dinamica: il riposizionamento mentale dell’Europa rispetto agli Stati Uniti. Per anni, una parte consistente dell’establishment europeo ha vissuto l’alleanza tecnologica con Washington come un dato naturale, quasi inevitabile. La musica cambia quando cambiano i rapporti politici, quando una leadership come quella di Donald Trump altera il clima di fiducia e rende più visibile ciò che prima veniva ignorato: l’Europa, sul piano tecnologico e infrastrutturale, non siede davvero al tavolo come potenza autonoma. Dipende. Acquista. Subisce.

La conseguenza è una narrazione che rischia di diventare tossica in senso opposto: prima fiducia automatica, poi diffidenza generalizzata, senza mai fare il lavoro difficile che serviva davvero. E il lavoro difficile è costruire capacità autonoma, non solo legislazione. Perché una cosa è scrivere regole più stringenti sul perimetro cibernetico, un’altra è avere infrastrutture fisiche e logiche su cui quelle regole possano essere applicate senza che ogni enforcement diventi una crisi diplomatica o un braccio di ferro con colossi esteri.

Qui torna una cifra che pesa come un macigno: l’Europa si ritrova con una quota dominante di infrastrutture cloud in mano a multinazionali, e non da ieri. Questo significa che una parte enorme dei dati europei, dei flussi applicativi, dei sistemi di imprese e pubbliche amministrazioni vive su piattaforme che rispondono a logiche industriali e giuridiche non pienamente europee. Anche quando ci sono garanzie contrattuali, anche quando ci sono compliance e certificazioni, il rapporto di dipendenza resta. E la dipendenza, in geopolitica, è sempre potere.

Il costo della sovranità: quando la scarsità diventa un moltiplicatore di dipendenza

C’è un’altra verità scomoda che emerge quando si parla di autonomia infrastrutturale: costa. E costa di più proprio perché l’Europa ha perso tempo. Quando un continente decide tardi di costruire infrastrutture autonome, lo fa in un mercato già saturo, con supply chain già assegnate, con scarsità di competenze e di componenti, con un costo di capitale più alto e con una competizione globale aggressiva. In queste condizioni, qualunque progetto di infrastruttura fisica e digitale rischia di costare sensibilmente di più rispetto a quanto sarebbe costato se avviato con visione e continuità anni prima.

Il risultato è un circolo vizioso. La dipendenza genera prudenza, la prudenza rallenta gli investimenti, il ritardo aumenta i costi, i costi rendono l’autonomia “impraticabile”, e così la dipendenza diventa permanente. In questo meccanismo, il perimetro cibernetico finisce per essere più una cornice normativa che una reale capacità di controllo e di fatto la sovranità digitale non esiste. È come avere serrature sofisticate su una casa costruita su terreno altrui.

Amazon e l’effetto piattaforma: due e-commerce, la stessa asimmetria

Nel racconto compare anche Amazon, e non per caso. Amazon, come Alibaba, è un esempio di come l’e-commerce non sia solo commercio. È infrastruttura. È cloud. È logistica. È controllo dei flussi. È una piattaforma su cui transitano dati e relazioni che diventano potere. E infatti, quando si osserva la dipendenza europea dal cloud, Amazon è uno dei nomi che emergono inevitabilmente.

Qui la riflessione non deve deragliare su altri temi, come i modelli di lavoro o l’automazione, pur importanti. Il punto centrale, rispetto al perimetro cibernetico, è l’effetto piattaforma: quando una piattaforma diventa lo strato su cui si appoggiano servizi essenziali, quella piattaforma entra nel perimetro di rischio nazionale. Non serve che sia “ostile”. Basta che sia dominante. Basta che sia indispensabile. Basta che, in caso di crisi, lo Stato non abbia alternative rapide e realistiche.

E allora la domanda torna con forza: se sappiamo che la dipendenza da piattaforme globali è un fattore di rischio strutturale, perché nel contesto olimpico accettiamo con tanta leggerezza l’ingresso di una piattaforma cinese che, per caratteristiche e scala, non è un semplice fornitore, ma un asset geopolitico?

Il “carrozzone” globale e la deroga implicita: quando le regole si piegano agli eventi

Le Olimpiadi funzionano spesso come un “carrozzone soprastrutturale” che crea una zona grigia. In quella zona grigia, i criteri ordinari di valutazione del rischio vengono sospesi o compressi. L’urgenza organizzativa diventa un alibi. Il prestigio dell’evento diventa una copertura. La promessa economica diventa una giustificazione. E così, scelte che avrebbero richiesto trasparenza e dibattito diventano “normali”.

Ma nel mondo cyber non esiste normalità. Esiste superficie d’attacco. Esistono catene di fornitura. Esistono dipendenze. Esistono accessi privilegiati. Esistono dati che, una volta raccolti, non si “dis-raccolgono”. E soprattutto esiste un principio che andrebbe ripetuto fino alla noia: la sicurezza non è un prodotto, è una relazione di potere tra chi controlla le infrastrutture e chi le usa.

Per questo, parlare di perimetro cibernetico senza parlare di Olimpiadi, sponsor, piattaforme e cooperazioni operative significa parlare di un oggetto astratto. Nel 2026, il perimetro cibernetico italiano è attraversato da attori esterni non perché “ci attaccano” in senso classico, ma perché li abbiamo resi parte dell’ecosistema.

Li abbiamo integrati, spesso senza porre le domande giuste. Oppure li abbiamo accolti ben consapevoli del rischio, percependo incarichi, consulenze e porte girevoli tradendo di fatto la Costituzione.

Domande Risposte Brevi

Il perimetro cibernetico italiano coincide con le infrastrutture italiane?

No. Oggi il perimetro cibernetico si appoggia a infrastrutture e fornitori globali, spesso collocati fuori dal controllo diretto dello Stato, soprattutto nel cloud e negli strati intermedi della rete.

Perché un grande evento come Milano Cortina incide sulla cybersicurezza?

Perché moltiplica piattaforme, accessi e flussi dati. In un contesto olimpico, e-commerce, pagamenti e accreditamenti diventano infrastruttura di raccolta e trattamento dati su scala eccezionale.

Qual è il nodo critico nel caso Cloudflare?

Il nodo è la dipendenza da intermediari infrastrutturali. Se componenti essenziali dell’Internet operativa sono in mano a soggetti globali, ogni conflitto regolatorio rischia di trasformarsi in una prova di forza.

Perché Alibaba è un tema di sovranità digitale?

Perché una piattaforma che gestisce vendite e canali ufficiali in un evento globale può raccogliere dati e metadati su larga scala. In chiave geopolitica, questo aumenta la superficie di esposizione.

La cooperazione con il Qatar riguarda anche il cyber?

Sì, perché le forze di polizia operano su sistemi digitali, comunicazioni e procedure. Una cooperazione operativa implica inevitabilmente interoperabilità e trasferimento di conoscenza su strumenti e infrastrutture.

Perché l’Europa fatica a costruire autonomia infrastrutturale?

Perché ha accumulato ritardo e dipendenza. Costruire oggi capacità autonome significa affrontare scarsità, costi più alti e supply chain già contese, con un effetto di moltiplicazione dei costi.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.