SyncFuture Espionage rappresenta una delle operazioni di spionaggio più sofisticate emerse nel 2025, con malware armato in Cina e sviluppato contro residenti in India tramite campagne di phishing che impersonano il Dipartimento delle Imposte sul Reddito indiano. La minaccia, identificata dall’unità eSentire TRU all’inizio di dicembre 2025, punta a ottenere accesso persistente ed elevato ai dispositivi delle vittime, consentendo monitoraggio continuo, manipolazione dei file ed esfiltrazione sistematica di informazioni sensibili, in un contesto che va ben oltre il cybercrime tradizionale e si colloca chiaramente nel perimetro delle operazioni APT di cyber-espionage.

Cosa leggere

La campagna SyncFuture e il contesto geopolitico

La campagna SyncFuture Espionage emerge in un contesto di tensione strutturale tra Cina e India sul piano geopolitico e tecnologico. Secondo eSentire TRU, l’operazione è attiva almeno da inizio dicembre 2025 e mostra caratteristiche tipiche di operazioni di spionaggio a lungo termine, progettate per restare silenti, resilienti e difficili da rimuovere. Il targeting è altamente selettivo e si concentra su residenti in India, sfruttando la fiducia nelle comunicazioni istituzionali e la pressione psicologica legata a presunte irregolarità fiscali.

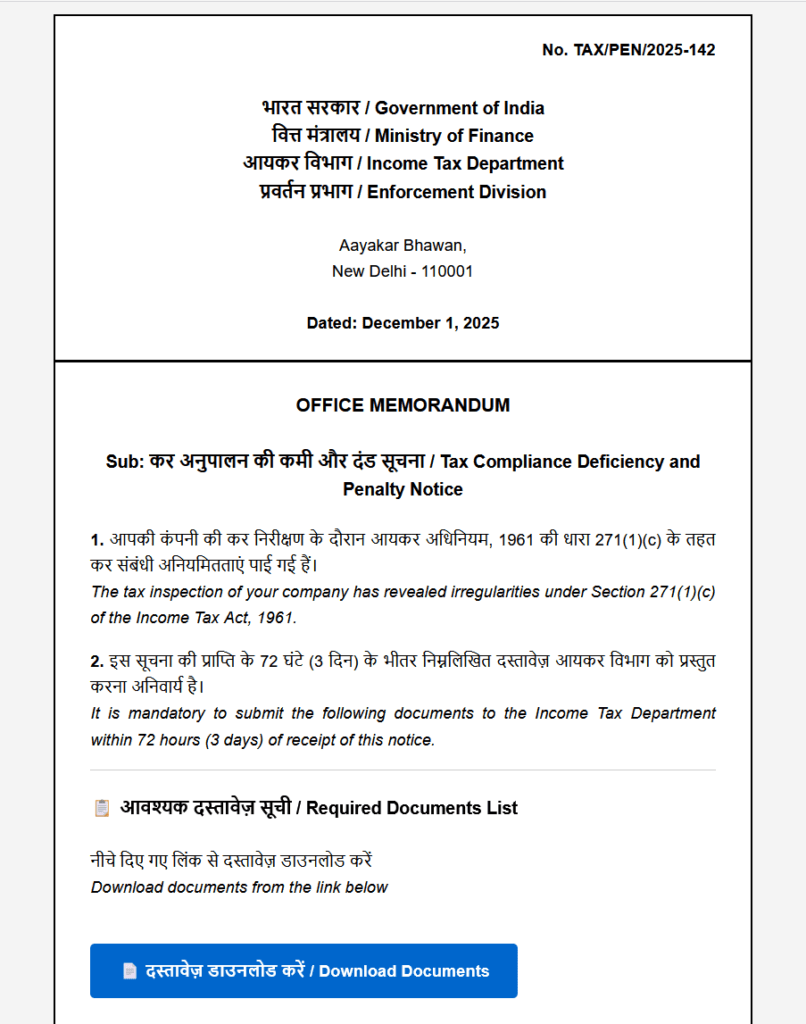

Le email di phishing impersonano esplicitamente il “भारत सरकार / Government of India”, utilizzando servizi di invio legittimi come SendGrid e soggetti bilingue in hindi e inglese, tra cui “कर अनुपालन की कमी और दंड सूचना” e “Tax Compliance Deficiency and Penalty Notice”. Questo approccio aumenta drasticamente il tasso di apertura e induce le vittime a scaricare archivi apparentemente ufficiali, come Inspection.zip, ospitati su domini sospetti ma costruiti per sembrare plausibili.

L’obiettivo non è il furto immediato di denaro o credenziali bancarie, bensì la costruzione di un accesso persistente, in grado di sopravvivere a reboot, aggiornamenti e interventi superficiali di sicurezza. La campagna dimostra una chiara preferenza per strumenti enterprise legittimi, certificati e firmati, riutilizzati in modo offensivo per ridurre la probabilità di rilevamento e ritardare la risposta difensiva.

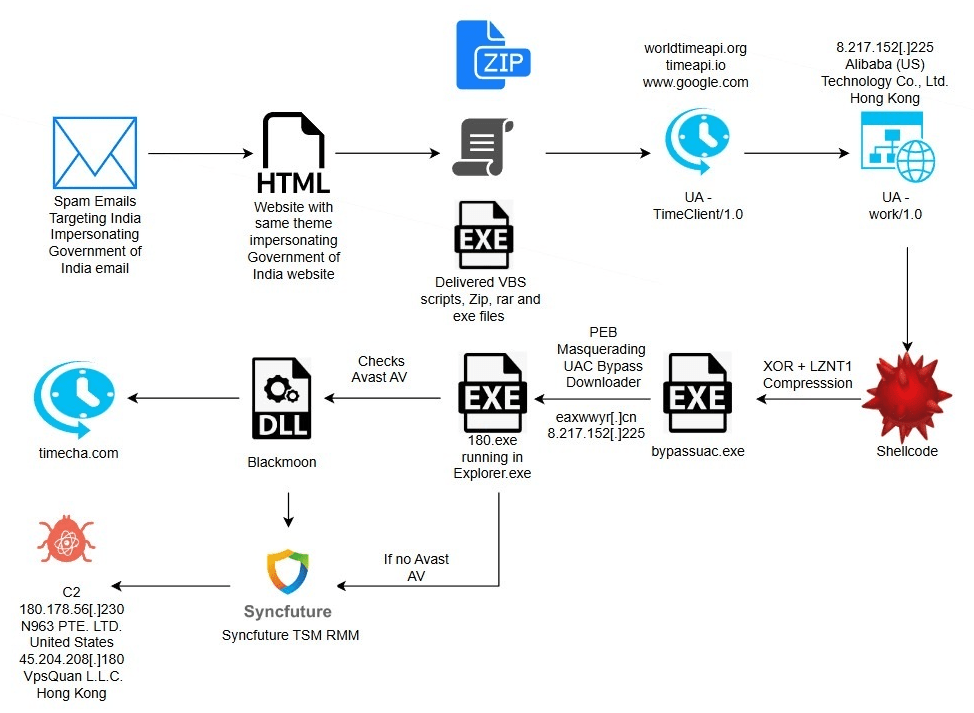

Catena di infezione: side-loading, anti-analisi e controllo del tempo

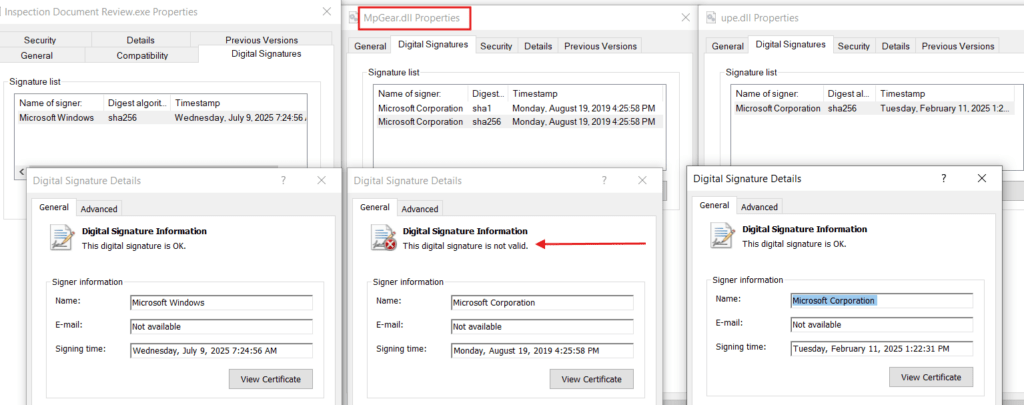

La catena di infezione di SyncFuture Espionage è uno degli elementi più rilevanti dal punto di vista tecnico. L’accesso iniziale avviene tramite phishing, con link che puntano a un archivio ZIP contenente file nascosti. L’unico elemento visibile per l’utente è Inspection Document Review.exe, un binario Microsoft legittimo e firmato, utilizzato come vettore di DLL side-loading. Questo eseguibile carica automaticamente MpGear.dll, una libreria malevola dotata di una firma digitale invalida che imita Microsoft Corporation, probabilmente clonata e trapiantata nel file PE con strumenti specializzati.

Una volta eseguito, il loader implementa una serie di controlli anti-debugging e anti-analisi multilivello. Vengono verificati flag come BeingDebugged nel PEB, invocate API come IsDebuggerPresent e CheckRemoteDebuggerPresent, interrogato NtQueryInformationProcess per individuare ProcessDebugPort, e controllati breakpoint hardware tramite GetThreadContext. A questi si aggiungono controlli temporali basati su GetTickCount, con soglie estremamente basse, progettate per rilevare ambienti di analisi automatizzata.

Un aspetto particolarmente raffinato è la gestione del tempo. Il loader non si affida all’orologio locale del sistema, ma recupera l’ora corrente da servizi Internet come worldtimeapi.org, parsando l’header HTTP Date o il campo unixtime in JSON. Questo consente di sincronizzare l’esecuzione e di evitare sandbox che alterano il tempo di sistema per accelerare l’analisi dinamica.

Solo dopo il superamento di questi controlli, il malware contatta il primo command-and-control, identificato come 8.217.152.225:80, scaricando shellcode dal path /1bin. Il codice viene allocato in memoria con VirtualAlloc in modalità EXECUTE_READWRITE ed eseguito tramite CreateThread, avviando lo stage successivo.

Stage avanzati: unpacking, UAC bypass e persistenza elevata

Il secondo stage utilizza offuscamento XOR con chiave hardcoded e decompressione tramite RtlDecompressBuffer in formato LZNT1. Le API vengono risolte dinamicamente mediante hashing custom, con un algoritmo che calcola il nuovo hash come char + 0x83 * old_hash, evitando stringhe in chiaro e riducendo la superficie di detection statica.

Il payload risultante è un PE 64-bit, compilato il 30 novembre 2025, che scarica un ulteriore eseguibile denominato 180.exe da eaxwwyr.cn, mascherandolo come explorer.exe. Questo binario manipola direttamente il PEB, sovrascrivendo ImagePathName, CommandLine e la Module List, una tecnica avanzata di process masquerading progettata per confondere strumenti di analisi e logging.

Uno degli elementi più critici è l’implementazione di un UAC bypass file-less tramite COM. Il malware inizializza COM e invoca ICMLuaUtil usando il moniker “Elevation:Administrator!new:{3E5FC7F9-9A51-4367-9063-A120244FBEC7}”, ottenendo esecuzione in contesto high-integrity senza prompt per l’utente. Questo consente l’installazione di componenti persistenti con privilegi elevati.

Il terzo stage è un installer Inno Setup a 32 bit di circa 42 MB, mascherato come software legittimo. Durante l’installazione, vengono creati script batch fortemente offuscati che verificano la presenza di AvastUI.exe e, se necessario, simulano interazioni mouse per creare eccezioni automatiche nell’antivirus, manipolando direttamente chiavi di registro come SOFTWARE\Avast Software\Avast\properties\exclusions. Questa capacità di evasione interattiva rappresenta un salto qualitativo rispetto ai classici tentativi di disabilitazione AV.

SyncFuture TSM abusato e controllo totale del sistema

Il payload finale sfrutta SyncFuture TSM, un prodotto commerciale cinese per la sicurezza dei dati, sviluppato da Nanjing Zhongke Huasai Technology Co., Ltd. e firmato con certificati di code-signing validi tra il 2019 e il 2024. L’eseguibile principale, mysetup.exe, è firmato e riconosciuto come legittimo, rendendo estremamente difficile il blocco basato su reputazione.

Una volta installato, il malware scrive il file YTSysConfig.ini, che contiene parametri di configurazione come C2 IP 49.204.200.100, flag di anti-analisi e opzioni per impedire il reboot o la disinstallazione. Viene stabilita persistenza tramite servizi Windows, driver e chiavi di registro in HKEY_CURRENT_USER\SOFTWARE\Microsoft\GcServices, con identificatori calcolati dinamicamente.

Le funzionalità offerte da SyncFuture TSM, in questo contesto offensivo, includono monitoraggio delle operazioni sui file, tracciamento delle attività web, registrazione delle email, cattura di screenshot, controllo remoto ed esfiltrazione strutturata dei dati. Non si tratta di un semplice RAT, ma di una piattaforma di sorveglianza completa, riproposta come strumento di spionaggio statale.

Indicatori di compromissione e difficoltà di detection

Gli indicatori di compromissione associati a SyncFuture Espionage includono domini come fkfjrvfa.cn, fwqjwhe.cn, eaxwwyr.cn, archivi come Inspection.zip, librerie come MpGear.dll con firme invalide e connessioni verso C2 identificati. Tuttavia, la presenza di certificati validi, software enterprise legittimo e tecniche di evasione avanzate rende il rilevamento basato su firma particolarmente inefficace.

La campagna dimostra una chiara origine cinese, evidenziata dall’uso di domini .cn, infrastrutture asiatiche e certificati riconducibili a vendor cinesi. L’attribuzione non si basa su un singolo elemento, ma su una convergenza di segnali tecnici, operativi e infrastrutturali coerenti con operazioni di cyber-espionage sponsorizzate.

Domande frequenti su SyncFuture Espionage

Che cos’è SyncFuture Espionage e perché è considerata una minaccia APT?

SyncFuture Espionage è una campagna di cyber-spionaggio avanzato che utilizza malware multi-stage, certificati validi e tecniche di evasione sofisticate. È classificata come APT perché mira a accesso persistente a lungo termine, sorveglianza continua e raccolta di intelligence, non a guadagni immediati.

In che modo le email di phishing riescono a convincere le vittime in India?

Le email impersonano autorità fiscali indiane, utilizzano linguaggio ufficiale in hindi e inglese e sfruttano temi sensibili come penalità e non conformità fiscali, inducendo urgenza e fiducia. L’uso di servizi legittimi di invio riduce ulteriormente i sospetti.

Perché l’abuso di SyncFuture TSM rende difficile il rilevamento?

SyncFuture TSM è un software enterprise legittimo, firmato con certificati validi. Il suo utilizzo offensivo consente al malware di mimetizzarsi come applicazione di sicurezza, aggirando controlli basati su reputazione e riducendo la probabilità di alert automatici.

Qual è l’impatto potenziale di questa campagna per organizzazioni e individui?

L’impatto include furto di dati sensibili, sorveglianza prolungata, compromissione della privacy e possibili conseguenze di sicurezza nazionale. Per le organizzazioni, un’infezione può tradursi in perdita di informazioni strategiche e accesso persistente non rilevato per mesi.

Iscriviti a Matrice Digitale

Ricevi le notizie principali direttamente nella tua casella di posta.

Niente spam, disiscriviti quando vuoi.