Notepad++ aggiornamenti compromessi è il caso che nel 2026 cristallizza l’escalation degli attacchi statali contro l’ecosistema open-source, dimostrando come l’infrastruttura di update resti uno dei punti più fragili dell’intera catena del software. Tra giugno e dicembre 2025, attori attribuiti a gruppi cinesi statali hanno mantenuto accesso persistente all’infrastruttura di Notepad++, hijackando selettivamente il meccanismo di aggiornamento per consegnare il malware Chrysalis a utenti mirati in settori sensibili. L’incidente non nasce da un bug nel codice core dell’editor, ma da una compromissione dell’hosting provider e da verifiche di integrità non sempre obbligatorie nel tool di aggiornamento WinGUp, con implicazioni profonde per la sicurezza della supply chain.

Come è stato compromesso Notepad++: infrastruttura e aggiornamenti

La breccia che ha colpito Notepad++ non deriva da una vulnerabilità diretta nel progetto open-source, ma da un accesso non autorizzato all’infrastruttura di hosting che supportava il dominio notepad-plus-plus.org e i componenti di aggiornamento. Gli attaccanti sono riusciti a ottenere credenziali valide del provider, mantenendo una presenza stabile sui server condivisi e intercettando il traffico degli aggiornamenti destinato a una platea selezionata di utenti.

Il punto critico è stato il comportamento del tool WinGUp, l’updater utilizzato da Notepad++, che non eseguiva sempre verifiche di integrità e autenticità in modo obbligatorio. In specifiche condizioni, le richieste di update potevano essere redirette verso server controllati dagli attaccanti, i quali servivano manifest XML manipolati ed eseguibili “poisoned”. Questo ha consentito la distribuzione di payload malevoli senza alterare il repository ufficiale del progetto.

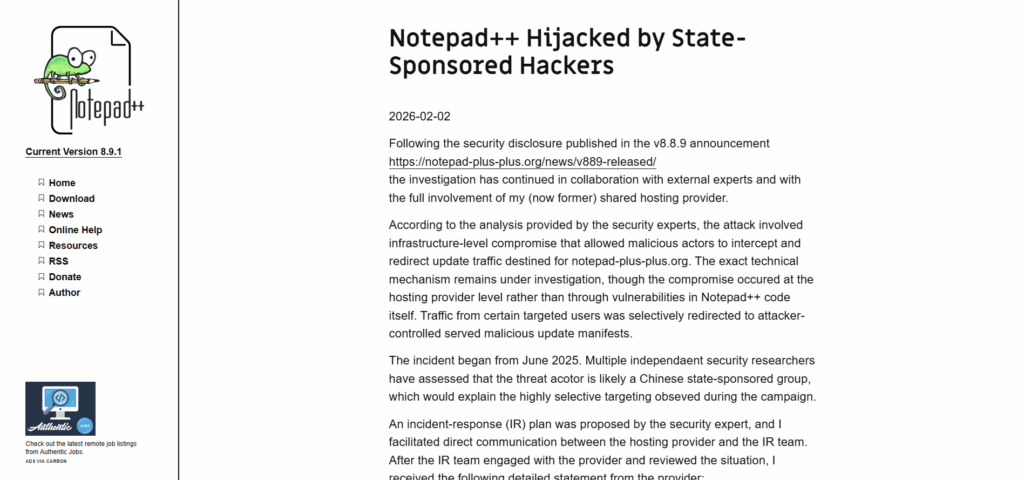

La compromissione è iniziata nel giugno 2025, con una prima fase di accesso all’hosting, ed è proseguita in modo intermittente fino al 2 dicembre 2025, quando il provider ha definitivamente revocato l’accesso agli attori malevoli. Nel mezzo, gli attaccanti sono riusciti a riguadagnare l’entry point a settembre, dimostrando una capacità di persistenza tipica delle operazioni APT.

Attacco mirato e scope limitato: perché non è stata una diffusione di massa

Nonostante Notepad++ conti decine di milioni di utenti, l’attacco non ha avuto caratteristiche di mass-infection. Gli hacker hanno deliberatamente limitato la distribuzione del malware a una dozzina di sistemi, concentrati in Vietnam, Filippine, Australia ed El Salvador, con un focus su telecomunicazioni, servizi finanziari ed entità governative in Asia orientale.

Questo approccio selettivo ha ridotto la probabilità di scoperta precoce e ha permesso agli attori di operare indisturbati per oltre sei mesi. La campagna dimostra come gli attacchi supply chain statali non puntino necessariamente alla scala, ma alla precisione e al valore informativo delle vittime, trasformando un software di uso quotidiano in un vettore di spionaggio silenzioso.

Malware Chrysalis: catene di infezione e tecniche avanzate

Il payload distribuito attraverso gli aggiornamenti compromessi è una backdoor denominata Chrysalis, consegnata tramite installer NSIS e catene di infezione variabili nel tempo. Gli attaccanti hanno fatto largo uso di DLL side-loading, sfruttando eseguibili legittimi firmati, inclusi componenti associati a Trend Micro e Bitdefender, per mascherare l’esecuzione del codice malevolo.

Le analisi tecniche mostrano almeno tre catene di infezione distinte tra luglio e ottobre 2025, osservate da diversi vendor di sicurezza. Ogni catena introduceva variazioni mensili nel loader, nel metodo di decrittazione dello shellcode e negli endpoint C2, con domini come api.skycloudcenter.com utilizzati per il controllo remoto. Chrysalis è progettato per raccogliere informazioni di sistema, stabilire una shell interattiva, eseguire operazioni sui file e, se necessario, auto-disinstallarsi per ridurre le tracce.

Le tecniche osservate includono offuscamento multilivello, abuso di componenti come Microsoft Warbird, uso di shellcode custom e integrazione di beacon Cobalt Strike, segni distintivi di un toolkit APT maturo e adattivo.

Attribuzione a gruppi cinesi statali e contesto geopolitico

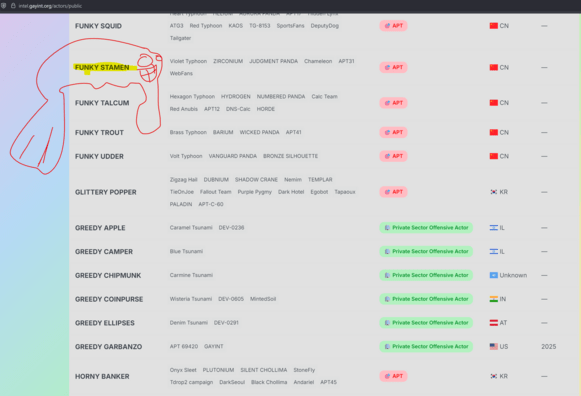

L’attribuzione dell’attacco punta con confidence medio-alta verso gruppi APT cinesi, con riferimenti ricorrenti a cluster noti come APT31, Violet Typhoon e Lotus Blossom. Le similitudini con campagne precedenti includono l’uso di DLL side-loading, l’attenzione per target in Asia orientale e la capacità di variare rapidamente le catene di infezione per eludere i rilevamenti.

Report indipendenti collegano l’operazione a pattern già osservati in campagne come Spring Dragon, rafforzando l’ipotesi di un interesse strategico per gli ecosistemi developer e gli strumenti largamente distribuiti. Il caso Notepad++ segna quindi un’ulteriore escalation degli attacchi statali contro la supply chain open-source, un terreno storicamente basato sulla fiducia implicita.

Timeline della breccia e scoperta tardiva

La timeline dell’incidente evidenzia uno dei problemi più gravi: la scoperta tardiva. L’accesso iniziale risale a giugno 2025, con attività malevole documentate da luglio a ottobre attraverso più catene di infezione. Nonostante alcuni segnali anomali, la compromissione resta invisibile per oltre sei mesi, fino all’analisi retrospettiva dei log e alle indagini dei ricercatori.

Solo a dicembre 2025 Notepad++ conferma la breccia, rilasciando la versione 8.8.9 per mitigare l’hijack dell’updater e annunciando una migrazione completa verso un nuovo hosting provider. La successiva 8.9.2 introduce controlli obbligatori su certificati e firme digitali, rendendo impossibile il bypass delle verifiche di integrità anche in caso di compromissione infrastrutturale.

Risposta di Notepad++ e lezioni per l’open-source

La risposta del progetto Notepad++ è stata netta: rotazione completa delle credenziali, analisi dei log storici, migrazione dell’infrastruttura e rafforzamento strutturale del meccanismo di aggiornamento. Il maintainer ha chiarito che il codice dell’editor non è mai stato compromesso, ma l’evento ha comunque dimostrato che la sicurezza del software non può prescindere dalla sicurezza dell’infrastruttura che lo distribuisce.

Per l’ecosistema open-source, il caso rappresenta una lezione chiave: verifiche crittografiche opzionali non sono sufficienti, e l’uso di hosting condiviso o legacy introduce rischi sistemici. La fiducia va supportata da controlli obbligatori, auditing continuo e trasparenza post-incidente, soprattutto quando un progetto è utilizzato in contesti aziendali e governativi.

Domande frequenti su Notepad++ aggiornamenti compromessi

Notepad++ aveva una vulnerabilità nel codice dell’editor?

No. L’attacco non ha sfruttato bug nel codice core di Notepad++, ma una compromissione dell’infrastruttura di hosting e debolezze nel meccanismo di verifica degli aggiornamenti.

Quanti utenti sono stati infettati dal malware Chrysalis?

Le infezioni confermate sono state limitate a una dozzina di sistemi, scelti in modo mirato in settori sensibili, non a una distribuzione di massa.

Perché l’attacco è durato così a lungo senza essere scoperto?

La campagna era altamente selettiva e adattiva, con catene di infezione variate nel tempo e un uso limitato del malware, riducendo gli indicatori evidenti di compromissione.

Gli aggiornamenti attuali di Notepad++ sono sicuri?

Sì. Le versioni più recenti introducono verifiche obbligatorie su certificati e firme digitali e l’infrastruttura di distribuzione è stata migrata verso un provider più sicuro.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...