Infostealer macOS e Python rappresentano oggi una delle evoluzioni più critiche del panorama malware, segnando un cambio di paradigma rispetto al tradizionale dominio Windows. Microsoft ha documentato campagne attive dalla fine del 2025 che combinano malware nativi per macOS, stealer cross-platform scritti in Python e l’abuso di piattaforme fidate come WhatsApp e PDF apparentemente legittimi. L’obiettivo non è più solo il furto di password, ma il takeover completo di account, ambienti cloud e infrastrutture di sviluppo.

Infostealer mirati a macOS: perché Apple non è più marginale

Microsoft Defender osserva una crescita netta di infostealer progettati specificamente per macOS, a conferma che il sistema operativo di Apple non è più considerato un target secondario. Famiglie come DigitStealer, MacSync e Atomic macOS Stealer sfruttano DMG non firmati, malvertising e SEO poisoning per convincere l’utente a installare software falsi, spesso pubblicizzati come strumenti di produttività o AI.

DigitStealer si diffonde tramite siti ingannevoli promossi anche con Google Ads, inducendo al download di installer DMG che imitano applicazioni legittime. Una volta eseguito, il malware raccoglie credenziali dei browser, portafogli di criptovalute, token cloud e segreti per ambienti di sviluppo, per poi esfiltrarli tramite richieste HTTP POST verso server remoti. I dati vengono prima compressi in archivi ZIP creati in directory temporanee come /tmp, rendendo l’attività meno visibile.

MacSync introduce una variante ancora più insidiosa basata su ingegneria sociale “ClickFix”. L’utente viene spinto a copiare e incollare comandi nel Terminale, attivando una catena fileless che utilizza AppleScript e osascript per raccogliere informazioni senza lasciare file persistenti sul disco. Atomic macOS Stealer, noto anche come AMOS, sfrutta invece finti installer AI protetti da CAPTCHA, aumentando la probabilità che la vittima sia un essere umano e non un sistema automatico di analisi.

Tecniche di attacco macOS: fileless, utility native e offuscamento

Il tratto comune di queste campagne è l’uso estensivo di utility native di macOS per eludere i controlli di sicurezza. curl, base64, gunzip e osascript vengono concatenati in pipeline in-memory che scaricano, decodificano ed eseguono payload senza mai scrivere file persistenti. Questo approccio riduce drasticamente la superficie di rilevamento basata su firme.

Gli infostealer accedono al Keychain, estraggono sessioni browser, cookie, token OAuth, chiavi SSH e configurazioni Kubernetes, colpendo in modo diretto sviluppatori e team DevOps. L’esfiltrazione avviene in modo silenzioso, spesso mascherata come traffico di rete legittimo, rendendo difficile distinguere l’attività malevola da un normale uso del sistema.

Stealer basati su Python: la minaccia diventa cross-platform

Parallelamente, Microsoft segnala un aumento di stealer scritti in Python, capaci di colpire più sistemi operativi con minime modifiche. Il caso più rilevante è PXA Stealer, attribuito a attori di minaccia vietnamiti, che prende di mira enti governativi e istituzioni educative tramite campagne di phishing altamente mirate.

PXA Stealer viene distribuito attraverso archivi ZIP che fingono notifiche di copyright o documenti ufficiali. All’interno, script Python fortemente offuscati vengono eseguiti sfruttando interpreti rinominati per apparire come processi di sistema legittimi. La persistenza è ottenuta tramite task pianificati o chiavi di avvio automatico, mentre l’esfiltrazione dei dati avviene spesso tramite canali Telegram, usati come infrastruttura C2.

Questi stealer raccolgono credenziali di accesso, cookie di sessione, token di autenticazione, numeri di carte di credito e wallet crypto, dimostrando come Python sia diventato uno strumento ideale per sviluppare malware rapidamente adattabile e difficile da analizzare.

Abuso di piattaforme fidate: WhatsApp e PDF come vettori

Un ulteriore salto qualitativo è rappresentato dall’abuso di piattaforme considerate affidabili dagli utenti. Microsoft documenta campagne che sfruttano WhatsApp per diffondere Eternidade Stealer, utilizzando script Python per automatizzare l’invio di messaggi e allegati malevoli attraverso API non ufficiali. Il malware, una volta installato, monitora finestre e processi per intercettare l’uso di app bancarie, servizi di pagamento e wallet crypto, portando a furti finanziari diretti.

Anche i PDF diventano un vettore di infezione. Installer come Crystal PDF si presentano come editor legittimi, ma installano malware persistente tramite task programmati, compromettendo browser come Firefox e Chrome e rubando cookie e credenziali salvate. L’uso di formati e strumenti comuni riduce la diffidenza dell’utente e aumenta il tasso di successo delle campagne.

Impatto reale: account takeover e breach cloud

Le conseguenze di queste campagne vanno oltre il singolo endpoint. Il furto di chiavi SSH, segreti cloud e configurazioni Kubernetes consente agli attaccanti di muoversi lateralmente, compromettendo infrastrutture cloud aziendali, pipeline CI/CD e ambienti di produzione. In molti casi, l’infostealer rappresenta solo il primo stadio di una catena di attacco più ampia che può culminare in data breach, frodi finanziarie o ransomware.

Per le aziende, il rischio non è più limitato alla perdita di credenziali utente, ma si estende alla sicurezza dell’intero ecosistema digitale, con impatti diretti su continuità operativa e reputazione.

Difese e mitigazioni raccomandate da Microsoft

Microsoft raccomanda un approccio multilivello che combini educazione degli utenti, hardening dei sistemi e protezione avanzata degli endpoint. È fondamentale diffidare di installer non firmati, prompt Terminal non ufficiali e download promossi tramite annunci sponsorizzati. Sul piano tecnico, Microsoft Defender suggerisce di abilitare protezione cloud, EDR in modalità block, regole di riduzione della superficie di attacco e il monitoraggio di comportamenti anomali come l’uso sospetto di curl, osascript e la creazione di archivi ZIP temporanei.

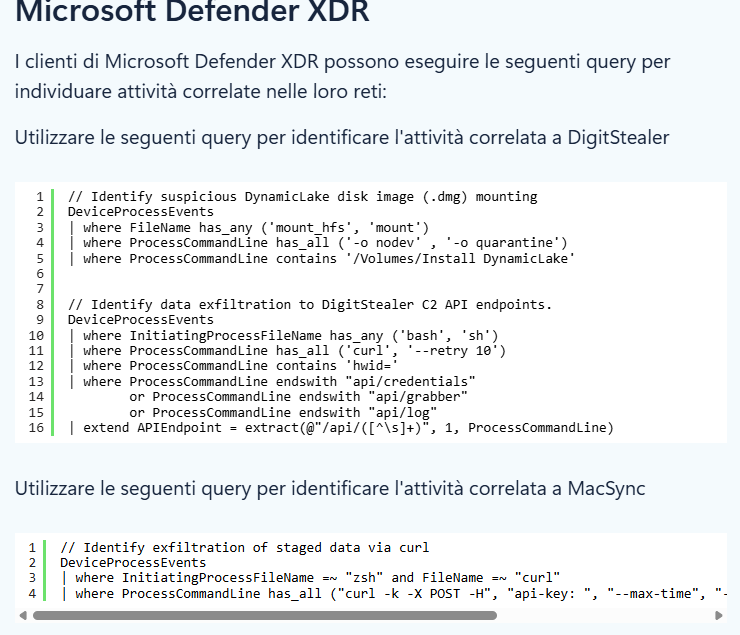

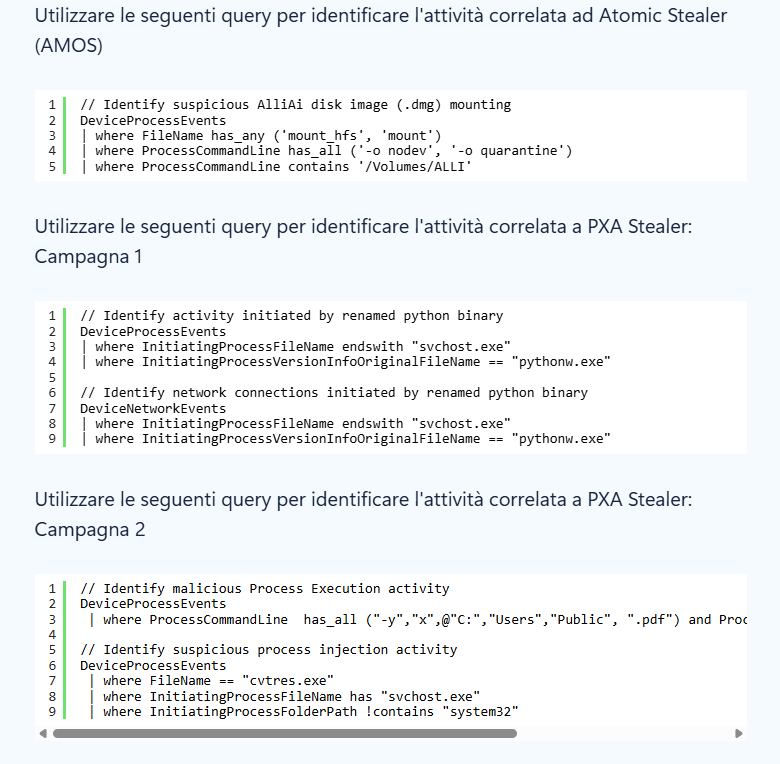

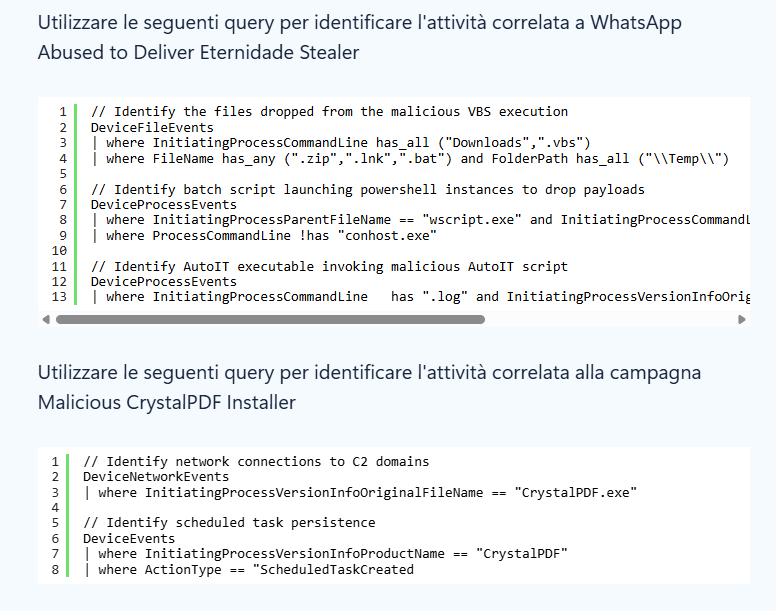

Le query di hunting e gli indicatori di compromissione forniti da Microsoft permettono di individuare precocemente queste attività, bloccando la comunicazione verso domini e IP sospetti e limitando l’impatto delle campagne.

Un cambio di paradigma nel cybercrime

L’evoluzione degli infostealer verso macOS, Python e l’abuso di piattaforme fidate segnala un cambiamento strutturale nel cybercrime. Gli attaccanti puntano a target ad alto valore, come sviluppatori e ambienti cloud, sfruttando la fiducia riposta in strumenti quotidiani. La difesa non può più basarsi solo su firme o blacklist, ma richiede visibilità comportamentale, controlli proattivi e una maggiore consapevolezza degli utenti.

Domande frequenti sugli infostealer macOS e Python

Perché gli infostealer stanno colpendo sempre più macOS?

macOS è sempre più diffuso in ambito professionale e tra sviluppatori. Questo lo rende un target ideale per rubare credenziali cloud, chiavi SSH e segreti di sviluppo ad alto valore.

In che modo Python facilita le campagne malware?

Python consente di sviluppare stealer rapidamente, in modo cross-platform e con codice facilmente offuscabile, riducendo i costi di sviluppo per gli attaccanti.

Come avviene l’esecuzione fileless su macOS?

Gli attaccanti concatenano utility native come curl, base64 e osascript per scaricare ed eseguire payload in memoria, evitando file persistenti e aggirando molte difese tradizionali.

Qual è il rischio principale per le aziende?

Oltre al furto di account, il rischio maggiore è la compromissione di infrastrutture cloud e pipeline DevOps, che può portare a data breach, frodi e attacchi su larga scala.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...