Eclipse Open VSX diventa uno snodo centrale nella strategia di difesa della supply chain software. Eclipse Foundation ha annunciato l’introduzione di verifiche di sicurezza pre-pubblicazione per tutte le estensioni caricate nel registro Open VSX, segnando un passaggio strutturale da un modello reattivo a uno proattivo. La decisione arriva in un contesto in cui la superficie di attacco sugli ecosistemi di sviluppo cresce rapidamente, come dimostrano l’inserimento di una vulnerabilità SolarWinds nel catalogo KEV della CISA e la pubblicazione, da parte di Project Zero, dei dettagli tecnici di un exploit avanzato in macOS CoreAudio.

Open VSX sotto pressione: perché Eclipse cambia approccio

Open VSX è diventato negli anni un registro strategico per estensioni utilizzate da Visual Studio Code e da ambienti compatibili. Secondo Eclipse, l’aumento del volume di pubblicazioni e l’evoluzione delle minacce hanno reso insostenibile affidarsi esclusivamente a rimozioni post-incident. Attacchi recenti hanno dimostrato come i registry open-source siano bersagli privilegiati per impersonation di namespace, typosquatting e account publisher compromessi usati per distribuire aggiornamenti avvelenati.

Christopher Guindon, responsabile dello sviluppo software della fondazione, ha spiegato che il nuovo sistema consente di intercettare scenari chiaramente malevoli prima che le estensioni diventino disponibili. Le verifiche individuano pattern noti, credenziali pubblicate per errore, anomalie nei namespace e indicatori tipici di attacchi supply chain, riducendo drasticamente la finestra di esposizione per gli sviluppatori.

Come funzionano le verifiche pre-pubblicazione di Eclipse

Il modello scelto da Eclipse non introduce un blocco immediato indiscriminato, ma segue un rollout graduale. Durante febbraio 2026, il sistema opera in modalità di osservazione: le estensioni vengono analizzate, ma la pubblicazione non viene bloccata. Questa fase serve a calibrare i controlli, ridurre i falsi positivi e migliorare il feedback verso i publisher in buona fede.

L’enforcement vero e proprio partirà a marzo 2026, momento in cui gli upload ritenuti sospetti verranno messi in quarantena prima della pubblicazione. L’obiettivo dichiarato non è penalizzare gli sviluppatori legittimi, ma alzare il livello minimo di sicurezza dell’intero ecosistema, rendendo Open VSX un registro più affidabile e prevedibile.

Il parallelo con Microsoft e la sicurezza dei marketplace

Il percorso scelto da Eclipse richiama da vicino quello adottato da Microsoft nel Visual Studio Marketplace. Anche in quel caso, i pacchetti vengono sottoposti a scansioni automatiche all’ingresso, a rescanning post-pubblicazione e a analisi periodiche di massa. La convergenza di approccio tra registri open-source e marketplace commerciali indica una tendenza chiara: la sicurezza della supply chain non può più essere opzionale.

CISA e SolarWinds: una vulnerabilità già sfruttata

Mentre Eclipse rafforza il fronte preventivo, CISA ha aggiunto CVE-2025-40551 al catalogo Known Exploited Vulnerabilities (KEV) il 3 febbraio 2026. La vulnerabilità colpisce SolarWinds Web Help Desk ed è legata a una deserializzazione di dati non fidati, con un punteggio CVSS 9.8. La falla consente esecuzione di codice remoto senza autenticazione, rendendola particolarmente pericolosa per ambienti esposti.

SolarWinds ha corretto il problema nella versione 2026.1, insieme ad altre vulnerabilità critiche. Anche se non sono stati resi pubblici dettagli sugli exploit in circolazione, l’inclusione nel KEV conferma che la falla è attivamente sfruttata. In base alla direttiva BOD 22-01, le agenzie federali statunitensi devono applicare la patch entro 6 febbraio 2026, evidenziando l’urgenza del rischio.

Project Zero e l’exploit di type confusion in macOS CoreAudio

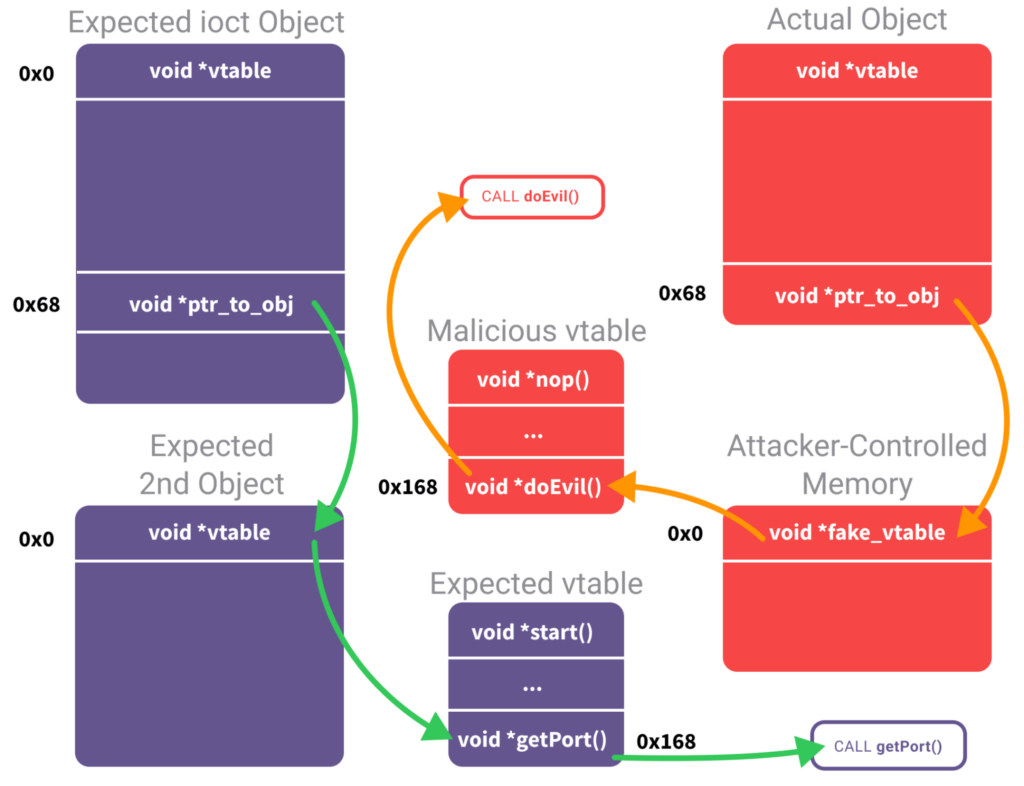

Sul fronte della ricerca offensiva, Google Project Zero ha pubblicato un’analisi dettagliata di CVE-2024-54529, una vulnerabilità di type confusion nel servizio Mach com.apple.audio.audiohald, parte del framework CoreAudio di macOS. Il problema nasce da validazioni di tipo insufficienti durante il recupero di oggetti dalla Object Map, che portano a chiamate virtuali su strutture non verificate.

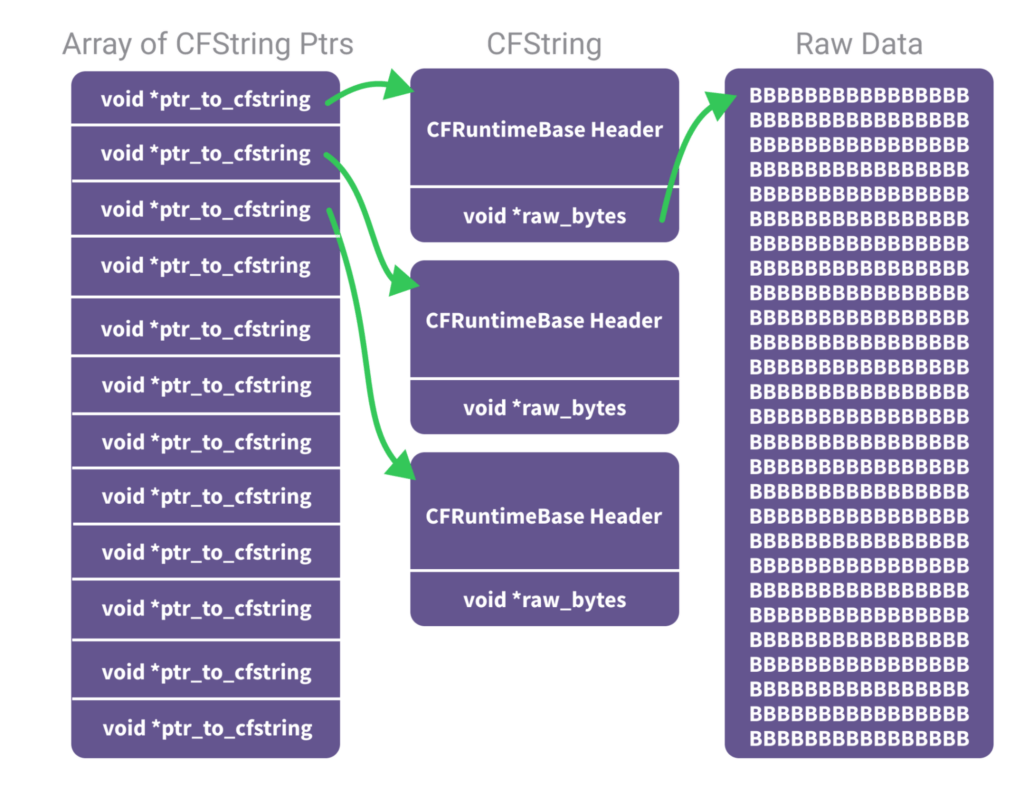

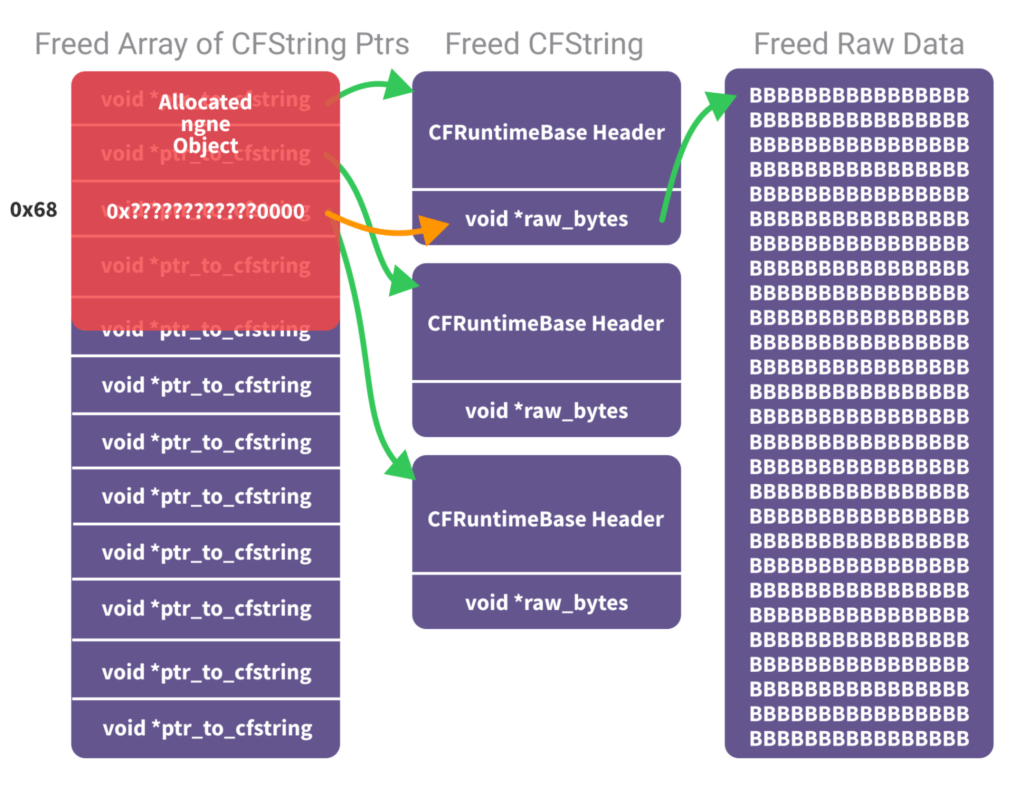

Project Zero ha mostrato come un attaccante possa manipolare il layout degli oggetti in heap, controllando offset critici e dirottando il flusso di esecuzione. L’analisi ha richiesto lo sviluppo di strumenti avanzati, come un dumper di oggetti custom basato su TinyInst, per ispezionare in profondità le strutture HALS_Object e individuare regioni di memoria controllabili.

Memoria non inizializzata e complessità dell’exploit

Uno degli aspetti più rilevanti emersi dall’analisi è la presenza di memoria non inizializzata in alcune strutture, dovuta ad allineamenti del compilatore. Questo comportamento crea gap sfruttabili se l’attaccante riesce a orchestrare correttamente le allocazioni sul heap, ad esempio tramite la deserializzazione di Property List controllate. Sebbene l’exploit completo risulti complesso e dipendente dalla versione di macOS, la ricerca dimostra come bug logici di basso livello possano trasformarsi in primitive di esecuzione avanzate.

Un segnale di maturazione della sicurezza software

Le tre notizie, lette insieme, delineano un quadro coerente. Eclipse rafforza la supply chain prima che il codice raggiunga gli sviluppatori, CISA accelera la risposta istituzionale a vulnerabilità già sfruttate e Project Zero continua a spingere in profondità l’analisi delle superfici di attacco nei sistemi moderni. Il risultato è un ecosistema che, pur restando sotto pressione, mostra segnali di maturazione strutturale.

Per sviluppatori e aziende, il messaggio è chiaro: la sicurezza non è più solo patching reattivo, ma passa da controlli preventivi, validazioni rigorose e una comprensione sempre più profonda dei meccanismi interni dei sistemi.

Domande frequenti su Eclipse Open VSX e le nuove misure di sicurezza

Perché Eclipse introduce verifiche pre-pubblicazione su Open VSX?

Per ridurre i rischi di attacchi supply chain, intercettando estensioni malevole prima che raggiungano gli sviluppatori e aumentando la fiducia nel registro.

Quando entreranno in vigore i blocchi automatici delle estensioni?

La fase di monitoraggio è prevista per febbraio 2026, mentre l’enforcement completo partirà da marzo 2026.

Quanto è grave la vulnerabilità SolarWinds inserita nel KEV?

CVE-2025-40551 ha un CVSS 9.8, consente RCE senza autenticazione ed è già sfruttata attivamente, rendendo la patch immediata essenziale.

L’exploit CoreAudio riguarda tutte le versioni di macOS?

La vulnerabilità colpisce specifiche versioni e dipende dal layout degli oggetti in memoria, ma evidenzia un’intera classe di problemi legati a validazioni di tipo e memoria non inizializzata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...