La sequenza di incidenti che coinvolge Coinbase, Step Finance e Iron Mountain racconta con chiarezza come il rischio cyber stia cambiando pelle. Non si tratta più solo di vulnerabilità tecniche, ma sempre più spesso di incidenti interni, dispositivi compromessi e gestione impropria degli strumenti digitali, inclusi quelli basati su intelligenza artificiale. Tre episodi distinti, con impatti diversi, ma legati da un filo comune: l’esposizione indiretta di asset e informazioni critiche.

Coinbase e gli screenshot: incidente interno e rischio data exposure

Il caso Coinbase nasce da una segnalazione emersa su X, dove un account anonimo ha pubblicato screenshot di un tool interno di supporto clienti. L’azienda ha confermato che le immagini provenivano da un dipendente che aveva condiviso screenshot con ChatGPT durante attività di troubleshooting. Un dettaglio che ha immediatamente sollevato interrogativi sull’uso dell’AI generativa in contesti aziendali sensibili.

Coinbase ha chiarito che gli screenshot mostravano esclusivamente campi placeholder, come “Your Code” o “Your Token”, e non contenevano dati reali di clienti, chiavi API o informazioni sensibili. L’azienda ha escluso qualsiasi data breach o accesso non autorizzato ai sistemi interni, definendo l’episodio come incidente interno dovuto a errore umano, non come una compromissione dei sistemi.

Nonostante l’assenza di impatti operativi o finanziari, l’evento ha evidenziato un rischio concreto: la possibilità di data exposure indiretta attraverso strumenti AI esterni. Coinbase ha avviato un’indagine interna, rafforzato le policy sull’uso dell’intelligenza artificiale e aggiornato la formazione dei dipendenti, limitando ulteriormente l’impiego di chatbot esterni in attività che coinvolgono interfacce o workflow proprietari.

Dal punto di vista reputazionale, il caso ha mostrato quanto rapidamente un leak visivo possa trasformarsi in sospetti di insider threat, soprattutto nel settore crypto, dove la fiducia è un asset fragile.

Step Finance: furto crypto da 36,7 milioni e compromissione dei dispositivi executive

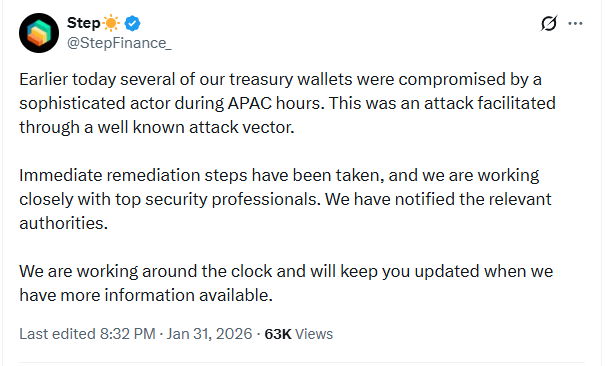

Molto più grave, per impatto economico, è l’incidente che ha colpito Step Finance. Il 31 gennaio, la piattaforma di analytics DeFi basata su Solana ha rilevato un furto di asset crypto per un valore complessivo di 36,7 milioni di euro, attribuito a dispositivi compromessi appartenenti a membri dell’executive team.

Secondo quanto comunicato dalla società, gli attaccanti hanno sfruttato un vettore di attacco già noto, riuscendo a ottenere accesso a wallet di tesoreria. Grazie a una risposta rapida e al coordinamento con ricercatori di sicurezza, Step Finance è riuscita a recuperare circa 4,3 milioni di euro, ma ha comunque sospeso temporaneamente alcune operazioni e isolato parti dell’ecosistema, inclusi servizi collegati a Remora Markets.

Il caso mette in evidenza un aspetto cruciale: il rischio endpoint associato alle figure apicali. In questo scenario non è stato un bug di protocollo a causare il danno, ma la compromissione diretta di dispositivi utilizzati per gestire chiavi, firme e operazioni sensibili. Step Finance ha avviato una collaborazione con esperti forensi e autorità, rafforzando misure come MFA, segregazione dei wallet, controlli più stringenti sui dispositivi executive e revisione delle procedure operative.

Il furto si inserisce in un quadro più ampio di perdite elevate nel settore crypto, dove gli incidenti legati alla sicurezza operativa superano ormai quelli causati da vulnerabilità puramente tecniche.

Iron Mountain: data breach circoscritto e nessun ransomware

Il terzo episodio riguarda Iron Mountain, multinazionale specializzata nella gestione e conservazione delle informazioni. In questo caso, l’azienda ha confermato un data breach limitato, in cui attaccanti hanno ottenuto accesso a una singola cartella di file-sharing, sfruttando credenziali compromesse, riuscendo a copiare circa 1,4 TB di dati.

Iron Mountain ha precisato che la cartella conteneva esclusivamente materiali marketing, condivisi con vendor esterni, e che nessun sistema core, database clienti o infrastruttura critica è stato coinvolto. L’azienda ha inoltre smentito la presenza di ransomware, nonostante la rivendicazione pubblica da parte del gruppo Everest, noto per attività di data theft ed estorsione.

Le credenziali compromesse sono state immediatamente disattivate e l’accesso circoscritto, mentre sono in corso verifiche per escludere ulteriori movimenti laterali. Dal punto di vista operativo, Iron Mountain ha rassicurato clienti e partner, sottolineando che il data breach non ha avuto impatti sui servizi principali né sulla continuità operativa.

Il filo rosso: data breach, fattore umano e superfici indirette

Analizzati nel loro insieme, questi tre casi mostrano una tendenza chiara. Coinbase evidenzia i rischi legati all’uso improprio di strumenti AI. Step Finance dimostra quanto la sicurezza dei dispositivi executive sia diventata un obiettivo prioritario per attori malevoli. Iron Mountain conferma che credenziali compromesse, anche in contesti apparentemente periferici, possono portare a data breach significativi.

Non si tratta di exploit zero-day particolarmente sofisticati, ma di debolezze organizzative, procedurali e umane. È su queste superfici che oggi si concentra la pressione degli attaccanti: errori, scorciatoie operative e fiducia eccessiva negli strumenti digitali.

Per il settore crypto e per le grandi aziende, il messaggio è ormai evidente. La sicurezza non è più solo una questione di codice, ma di governance, formazione e controllo dell’uso delle tecnologie, inclusa l’intelligenza artificiale, che può amplificare i rischi se non gestita correttamente.

Domande frequenti su data breach Coinbase, Step Finance e Iron Mountain

Coinbase ha subito un data breach con esposizione di dati clienti?

No. Coinbase ha confermato che gli screenshot condivisi mostravano solo campi placeholder e che non vi è stata alcuna esposizione di dati reali o compromissione dei sistemi.

Come è avvenuto il furto crypto da 36,7 milioni in Step Finance?

Il furto è stato attribuito alla compromissione dei dispositivi di alcuni executive. Gli attaccanti hanno sfruttato un vettore noto per accedere a wallet di tesoreria, non una vulnerabilità del protocollo.

Iron Mountain è stata colpita da ransomware?

No. Iron Mountain ha escluso ransomware e malware attivi. L’incidente è stato classificato come data breach circoscritto a una cartella di materiali marketing accessibile tramite credenziali compromesse.

Qual è la lezione chiave di questi incidenti?

Il fattore umano, la gestione delle credenziali e l’uso non controllato degli strumenti digitali, inclusa l’AI, rappresentano oggi una delle principali cause di data breach e incidenti di sicurezza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...