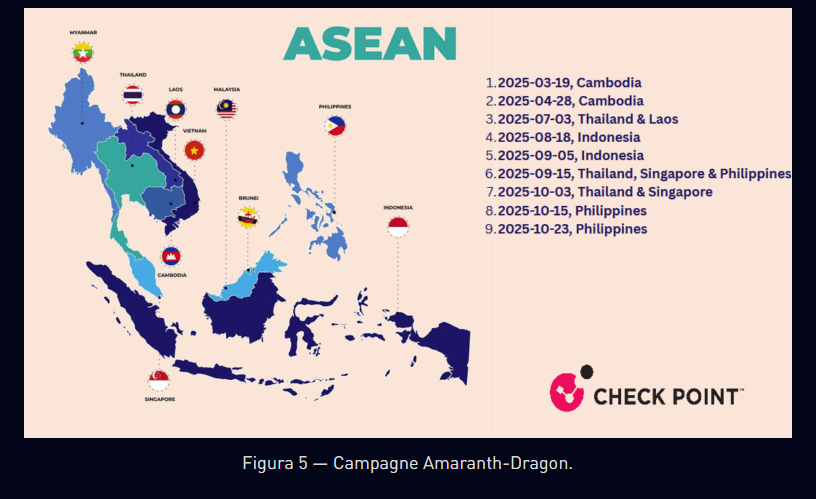

Amaranth Dragon è la focus keyword che emerge al centro di una nuova campagna di cyber-spionaggio avanzato, individuata da Check Point Research, che collega questo threat actor a APT-41. A partire da agosto 2025, il gruppo ha sfruttato la vulnerabilità CVE-2025-8088 nella versione Windows di WinRAR, trasformando semplici archivi RAR in un vettore di esecuzione di codice remoto persistente. Le vittime includono enti governativi e forze dell’ordine in Cambogia, Thailandia, Laos, Indonesia, Singapore e Filippine, con un chiaro focus su intelligence geopolitica e sicurezza regionale.

Amaranth Dragon e i legami tecnici con APT-41

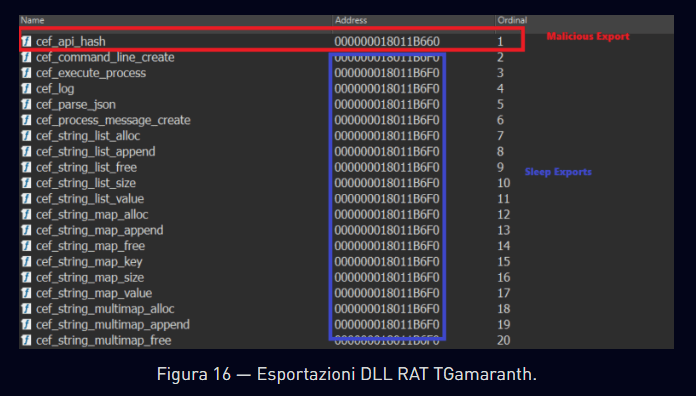

L’attribuzione ad Amaranth Dragon si basa su una convergenza di tattiche, tecniche e procedure che richiamano in modo diretto l’arsenale storico di APT-41. Le analisi di Check Point evidenziano sideloading di DLL da eseguibili legittimi, l’uso di istruzioni Sleep nascoste in export inutilizzati, la creazione di thread all’interno di funzioni export e il ricorso sistematico a librerie Crypto++. Anche la disciplina infrastrutturale e l’operatività nel fuso UTC+8 rafforzano l’ipotesi di una origine cinese e di un allineamento con interessi statali.

Le campagne osservate mostrano una weaponization estremamente rapida: l’exploit pubblico di CVE-2025-8088 compare su GitHub il 14 agosto 2025, e già dal 18 agosto Amaranth Dragon lo integra in operazioni attive, segno di risorse mature e capacità di risposta immediata. Questa velocità è un indicatore tipico dei gruppi APT di fascia alta.

CVE-2025-8088 in WinRAR: una vulnerabilità perfetta per la persistenza

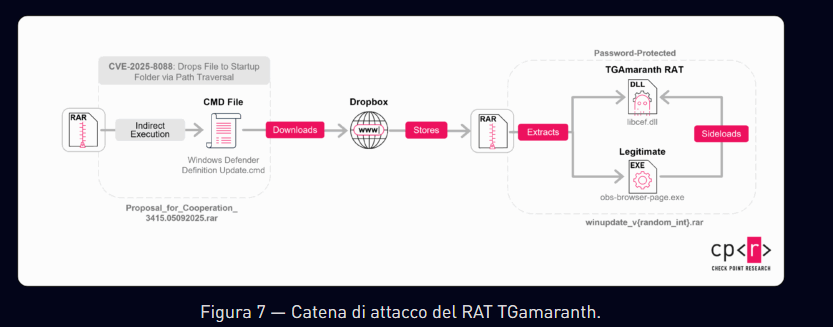

La CVE-2025-8088 colpisce WinRAR per Windows e sfrutta una falla di path traversal nella gestione degli archivi. Attraverso sequenze ripetute ../, un archivio RAR malevolo può scrivere file arbitrari al di fuori della directory di estrazione, inclusa la cartella Startup di Windows. Questo consente agli attaccanti di ottenere persistenza automatica al riavvio, senza necessità di exploit kernel o privilegi elevati.

Amaranth Dragon utilizza archivi protetti da password, una scelta che riduce l’efficacia delle scansioni antivirus automatiche. All’estrazione, script .bat o .cmd vengono depositati nella Startup e avviano loader personalizzati tramite sideloading di DLL. La vulnerabilità, divulgata l’8 agosto 2025, diventa così un moltiplicatore di rischio per ambienti governativi che utilizzano ancora WinRAR non aggiornato.

La catena d’attacco: dallo spearphishing al controllo remoto

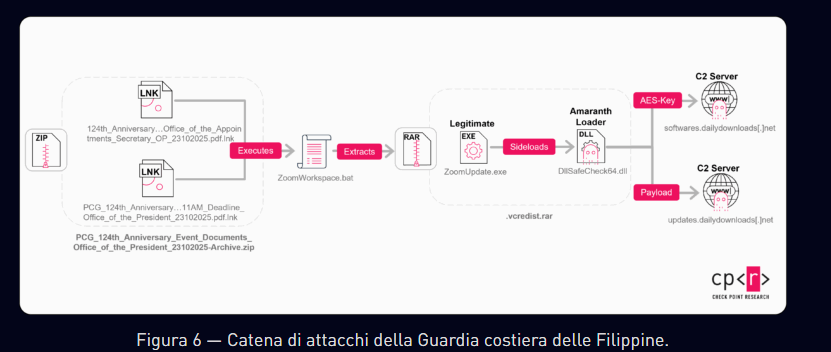

Le operazioni iniziano con email di spearphishing altamente contestualizzate, spesso legate a eventi locali reali. Tra i lures osservati figurano riferimenti agli esercizi militari Falcon Strike 2025, a operazioni HADR o a aggiornamenti salariali per funzionari pubblici. I link conducono a archivi RAR ospitati su servizi legittimi come Dropbox, aumentando la probabilità di apertura.

Una volta attivata CVE-2025-8088, lo script in Startup carica Amaranth Loader, una DLL custom a 64 bit che scarica payload cifrati. Le chiavi AES vengono recuperate da Pastebin o da server controllati dal gruppo, spesso offuscate con XOR. Il payload finale viene decifrato in memoria ed eseguito senza scrittura su disco, riducendo la visibilità.

I malware principali includono il framework Havoc C2 e il RAT TGAmaranth. Havoc viene eseguito in processi come Werfault.exe e comunica via HTTP/HTTPS POST con server geo-restritti, che rispondono con errori 403 a IP non target. TGAmaranth implementa unhooking di ntdll.dll per eludere EDR e utilizza bot Telegram per il comando e controllo, supportando funzioni come screenshot, shell remota ed esfiltrazione mirata.

Obiettivi e impatto regionale nel Sud-Est asiatico

Le campagne di Amaranth Dragon colpiscono in modo selettivo istituzioni di sicurezza nazionale. Tra i target documentati figurano la polizia nazionale cambogiana, ministeri, enti civili e la guardia costiera filippina. L’uso di lures legati a eventi regionali aumenta drasticamente il tasso di successo, dimostrando una conoscenza approfondita del contesto politico e amministrativo locale.

L’impatto non si limita alla compromissione iniziale. La persistenza su lungo periodo, l’esfiltrazione silenziosa e l’uso di infrastrutture C2 geo-limitanti indicano operazioni di raccolta intelligence continuativa, con potenziali conseguenze sulla sicurezza nazionale e sulla stabilità geopolitica della regione.

Perché questa campagna segna un salto di qualità APT

Il caso Amaranth Dragon mostra come una vulnerabilità in un software di uso comune possa diventare un’arma strategica nelle mani di un APT. La combinazione di weaponization rapida, tooling custom, evasione avanzata delle difese e infrastrutture ibride legittime/malevole rappresenta una evoluzione concreta del panorama delle minacce nel 2025.

La sovrapposizione con APT-41 non è solo stilistica, ma operativa: loader simili a DodgeBox e Dustpan, uso di Havoc adattato e una chiara focalizzazione su obiettivi statali rafforzano l’idea di una continuità strategica piuttosto che di un semplice emulatore.

Mitigazioni e contromisure operative

La prima misura resta l’aggiornamento immediato di WinRAR per eliminare CVE-2025-8088. Tuttavia, la difesa efficace richiede un approccio multilivello. È fondamentale rafforzare la formazione anti-phishing, soprattutto in contesti governativi, e monitorare le cartelle Startup e le chiavi di avvio automatico. Il rilevamento di sideloading DLL, unhooking di ntdll.dll e comunicazioni C2 geo-restritte deve diventare una priorità per SOC ed enti pubblici.

Check Point raccomanda inoltre un monitoraggio attivo dei servizi legittimi abusati, come Dropbox e Pastebin, e l’adozione di EDR capaci di analizzare esecuzioni in memoria. In uno scenario di minacce APT sempre più rapide, la riduzione del tempo tra disclosure e patching diventa un fattore critico di sicurezza nazionale.

Domande frequenti su Amaranth Dragon e CVE-2025-8088

Chi è Amaranth Dragon?

Amaranth Dragon è un threat actor avanzato collegato a APT-41, attivo in campagne di cyber-spionaggio contro governi e forze dell’ordine nel Sud-Est asiatico, con focus su intelligence geopolitica.

Perché CVE-2025-8088 è così pericolosa?

La vulnerabilità consente path traversal in WinRAR, permettendo di scrivere file nella cartella Startup di Windows e ottenere persistenza automatica senza exploit complessi.

Quali malware utilizza Amaranth Dragon?

Le campagne impiegano Amaranth Loader, il framework Havoc C2 e il RAT TGAmaranth, con tecniche avanzate di evasione come sideloading DLL e unhooking di ntdll.dll.

Qual è la misura di difesa più urgente?

Applicare subito le patch di WinRAR, rafforzare la formazione contro lo spearphishing e monitorare avvii automatici e traffico di comando e controllo anomalo.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...