DKnife è un framework Adversary-in-the-Middle (AitM) di origine cinese che opera almeno dal 2019 e che consente il controllo attivo dei gateway di rete, la manipolazione del traffico e la distribuzione di malware su dispositivi Windows, Android, iOS, IoT e PC tradizionali. La scoperta arriva da Cisco Talos, che collega DKnife a una filiera di attacchi sofisticati basati su deep packet inspection, hijacking DNS, intercettazione degli aggiornamenti software e blocco selettivo del traffico di sicurezza, delineando uno dei framework AitM più completi osservati negli ultimi anni.

Contesto e scoperta di DKnife da parte di Cisco Talos

L’analisi di Cisco Talos prende avvio dal tracciamento del kit exploit MOONSHINE, osservato dal 2023 come veicolo di distribuzione del backdoor DarkNimbus. Durante l’analisi di nuovi campioni, i ricercatori individuano un binario ELF Linux che comunica con la stessa infrastruttura C2 di DarkNimbus. L’esecuzione di questo binario porta al download di un archivio gzip contenente DKnife, rivelandolo come un framework completo per il monitoraggio e la manipolazione dei gateway di rete.

I metadati dei file e delle configurazioni indicano un utilizzo continuativo dal 2019, mentre l’infrastruttura di comando e controllo risulta attiva almeno fino a gennaio 2026. Attraverso pivot sulle infrastrutture C2, Talos individua server che ospitano anche WizardNet, un backdoor modulare già attribuito da ESET al cluster Spellbinder, suggerendo una discendenza tecnica condivisa o una collaborazione operativa tra gli stessi sviluppatori.

Ambito di targeting e attribuzione agli attori cinesi

DKnife mostra un focus primario sugli utenti cinesi, con moduli dedicati alla raccolta di credenziali per servizi in lingua cinese e funzioni di parsing per applicazioni mobili molto diffuse come WeChat. Nei binari e nei file di configurazione emergono commenti in cinese semplificato, riferimenti a domini media cinesi e nomi di componenti come yitiji.bin, traslitterazione di “一体机”, termine che indica un sistema “all-in-one”.

Nei report inviati al C2 remoto, le attività degli utenti vengono classificate con etichette in cinese, rafforzando l’attribuzione. La consegna di backdoor come ShadowPad, storicamente associato a operazioni cinesi, e il collegamento con WizardNet, osservato anche in Filippine, Cambogia ed Emirati Arabi Uniti, indicano uno scope potenzialmente regionale e transnazionale, compatibile con operazioni di sorveglianza e controllo di rete su larga scala.

Capacità chiave del framework DKnife

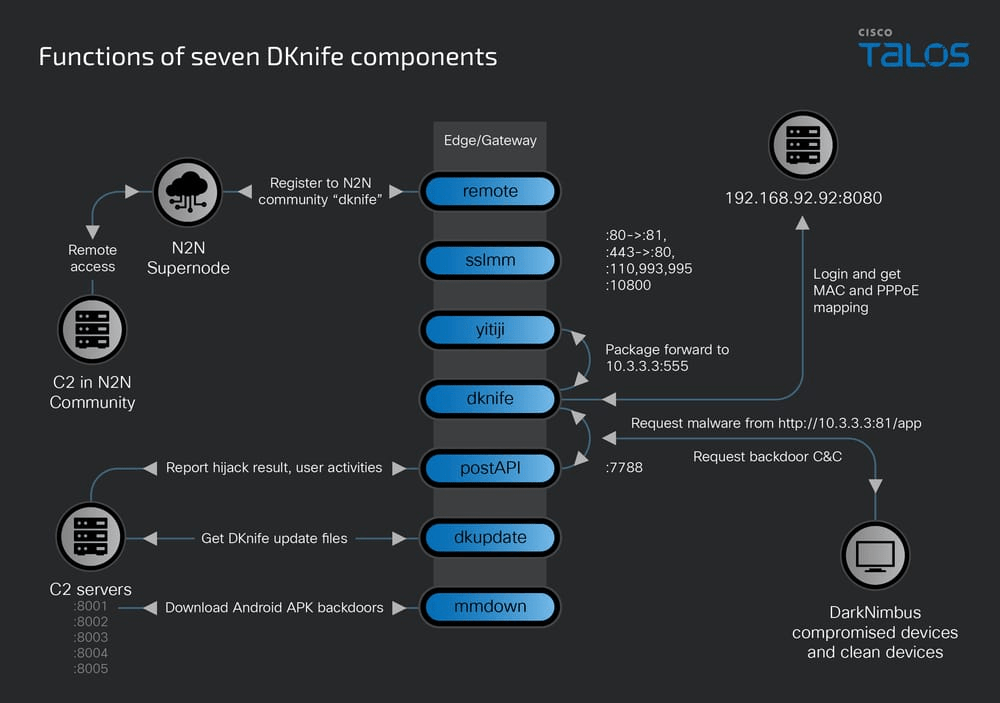

DKnife è composto da sette impianti ELF Linux a 64 bit, progettati per operare su router, gateway edge e dispositivi Linux-based. Il framework implementa deep packet inspection in tempo reale, intercettando traffico HTTP, DNS, UDP e TLS, e consente di sostituire risposte legittime con payload malevoli.

Le configurazioni indicano compatibilità con ambienti CentOS/RHEL, con parametri avanzati come PPPoE, VLAN tagging, bridge di rete, MTU e MAC personalizzati, tipici di infrastrutture di rete professionali. La struttura modulare permette di passare da monitoraggio covert a attacchi in-line, sostituendo download legittimi di eseguibili Windows o aggiornamenti Android con backdoor attive.

Hijacking DNS e aggiornamenti applicativi

Uno degli elementi più critici di DKnife è la capacità di hijacking DNS IPv4 e IPv6. Attraverso file come dns.conf, il framework mappa domini e keyword a indirizzi IP controllati, rispondendo a richieste A e AAAA con IP configurati o con indirizzi interni come 10.3.3.3, utilizzato per la consegna dei payload.

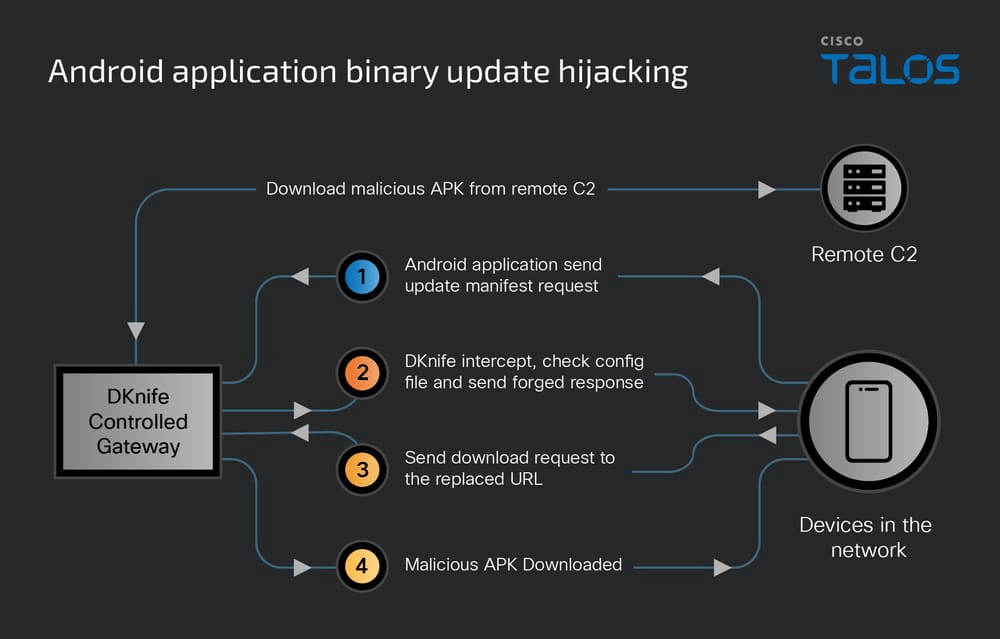

DKnife intercetta anche le richieste di aggiornamento delle app Android, manipolando le risposte dei manifest per reindirizzare l’utente verso URL interni che distribuiscono APK malevoli al posto degli aggiornamenti legittimi. Un meccanismo simile viene applicato a download binari Windows, con regole di hijacking definite in rules.conf, decriptato in memoria e poi cancellato per ridurre le tracce.

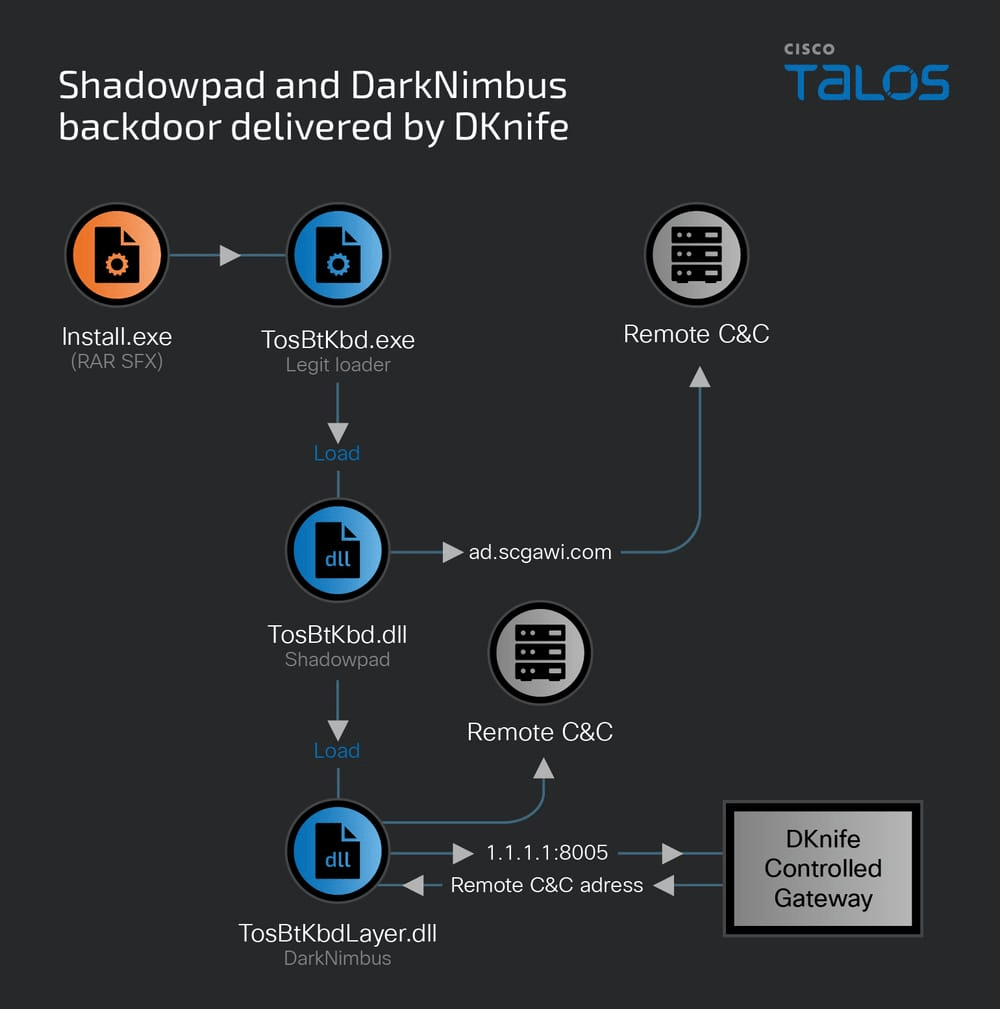

Hijacking dei binari Windows e catena di infezione

Nel contesto Windows, DKnife sostituisce i download di file EXE, ZIP o RAR con un archivio auto-estraente che installa una catena di backdoor. Il file install.exe contiene un loader che esegue ShadowPad e successivamente DarkNimbus, sfruttando il DLL sideloading. Le comunicazioni iniziali verso indirizzi apparentemente benigni come 1.1.1.1 vengono intercettate dal framework, che risponde con l’indirizzo C2 reale, mantenendo l’infrastruttura nascosta.

Interruzione del traffico antivirus e difesa attiva

DKnife integra moduli dedicati all’interruzione selettiva del traffico di sicurezza. Il framework riconosce prodotti come 360 Total Security e servizi Tencent attraverso header HTTP, User-Agent e domini noti, interrompendo le comunicazioni tramite pacchetti TCP RST o drop silenziosi. Questo approccio impedisce aggiornamenti antivirus, telemetria di sicurezza e download di firme, garantendo una persistenza prolungata sui dispositivi compromessi.

Monitoraggio avanzato delle attività utente

Oltre alla distribuzione di malware, DKnife svolge un ruolo attivo di sorveglianza del traffico. Il framework raccoglie e classifica attività come chat cifrate Signal, chiamate WeChat, email, navigazione web, streaming, shopping online, gaming e servizi di ride-sharing. Questi eventi vengono inviati come datagrammi UDP a moduli di relay che li trasmettono al C2 via HTTP POST, con etichette descrittive in cinese che identificano il tipo di attività intercettata.

Componenti interni del framework

I sette componenti principali includono dknife.bin come motore DPI e di attacco, postapi.bin per l’esfiltrazione, sslmm.bin come proxy TLS personalizzato, mmdown.bin per il download di APK, yitiji.bin per il forwarding e la creazione di interfacce bridge interne, remote.bin come client VPN P2P e dkupdate.bin come modulo di aggiornamento persistente. Il framework include inoltre certificati self-signed, template di phishing, risposte HTTP forgiate e file di log strutturati.

Implicazioni per la sicurezza globale delle reti

La scoperta di DKnife evidenzia un livello di maturità elevatissimo nelle operazioni AitM, dove il controllo del gateway diventa il punto centrale per sorvegliare, manipolare e infettare interi segmenti di rete senza compromettere direttamente i dispositivi endpoint. La capacità di bloccare antivirus, sostituire aggiornamenti software e monitorare il comportamento degli utenti rende DKnife una minaccia strategica, non limitata allo spionaggio ma estendibile a supply-chain attack e operazioni di influenza digitale.

Domande frequenti su DKnife

Che cos’è DKnife e perché è pericoloso?

DKnife è un framework AitM che compromette i gateway di rete, permettendo intercettazione del traffico, distribuzione di malware e sorveglianza utenti senza infettare direttamente ogni dispositivo.

Da quanto tempo DKnife è attivo?

Le analisi di Cisco Talos indicano un utilizzo continuativo dal 2019, con infrastruttura C2 ancora attiva nel 2026.

Quali malware vengono distribuiti tramite DKnife?

DKnife distribuisce backdoor come ShadowPad, DarkNimbus e WizardNet, tramite hijacking di download Windows e aggiornamenti Android.

Chi sono i principali obiettivi del framework?

Principalmente utenti e servizi cinesi, ma i collegamenti con WizardNet indicano un possibile raggio d’azione regionale e internazionale, con impatti potenziali sulle reti globali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.