La CVE-2026-24423 colpisce SmarterMail, server email Windows-based ampiamente utilizzato da MSP, PMI e provider di hosting, mentre pacchetti malevoli legati all’ecosistema dYdX sono stati individuati nei registry npm e PyPI, progettati per rubare frasi seed, fingerprint di sistema ed eseguire codice arbitrario. Entrambi i casi mostrano un’escalation concreta delle minacce supply chain e server-side.

RCE in SmarterMail sfruttata in attacchi ransomware

La CISA ha inserito la CVE-2026-24423 nel catalogo Known Exploited Vulnerabilities, confermandone lo sfruttamento attivo in campagne ransomware. La falla deriva da autenticazione mancante nel metodo API ConnectToHub, che consente a un attaccante remoto di reindirizzare l’istanza a server controllati ed eseguire comandi OS arbitrari.

Il vendor SmarterTools ha rilasciato una patch il 15 gennaio 2026 (build 9511) e raccomanda l’aggiornamento immediato al build 9526 del 30 gennaio 2026, che include correzioni addizionali. In parallelo, ricercatori di watchTowr, CODE WHITE e VulnCheck hanno individuato un secondo bypass di autenticazione che permette il reset della password admin senza verifica, facilitando l’hijacking completo dell’istanza.

- CVE-2025-11953 React Native Community CLI OS Command Injection Vulnerability

- CVE-2026-24423 SmarterTools SmarterMail Missing Authentication for Critical Function Vulnerability

SmarterMail serve circa 15 milioni di utenti in oltre 120 Paesi. L’impatto osservato include compromissione dei server email, accesso a contenuti sensibili e deployment di ransomware. Le agenzie federali statunitensi sono tenute ad applicare la mitigazione secondo BOD 22-01; in alternativa, il prodotto va dismesso.

Pacchetti dYdX maligni su npm e PyPI: furto seed e RAT persistente

Il 27 gennaio 2026, il team Socket ha identificato pacchetti compromessi dYdX nei registry npm e PyPI. Su npm, le versioni @dydxprotocol/v4-client-js 3.4.1, 1.22.1, 1.15.2 e 1.0.31 incorporano una funzione malevola che esfiltra frasi seed dei wallet e fingerprint del dispositivo (MAC, hostname, OS, architettura), inviandoli al dominio dydx.priceoracle.site.

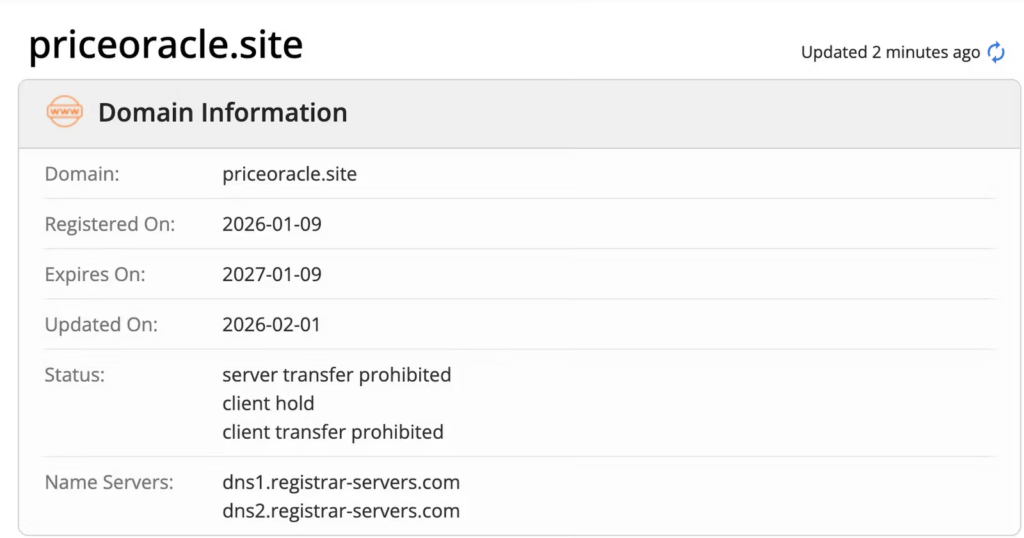

Su PyPI, dydx-v4-client 1.1.5post1 introduce un RAT completo: un payload offuscato (reverse, base64, zlib) che, una volta deoffuscato, beacon ogni 10 secondi verso l’infrastruttura dell’attaccante e consente esecuzione arbitraria di comandi tramite subprocess, con output silenziato. Su Windows, il RAT nasconde la finestra di esecuzione. Il dominio di esfiltrazione risulta registrato il 9 gennaio 2026, indicando pianificazione preventiva.

I pacchetti colpiscono strumenti usati per DEX, automazione di trading e gestione wallet, amplificando l’impatto: furto irreversibile di crypto, compromissione di chiavi SSH e API, backdoor persistenti e pivot laterale in ambienti enterprise. Socket ha notificato dYdX il 28 gennaio 2026; le versioni compromesse sono state rimosse.

Impatto e risposta: email server e supply chain sotto pressione

Questi incidenti confermano due trend convergenti. Da un lato, le RCE server-side su software esposto a Internet restano un vettore primario per il ransomware. Dall’altro, gli attacchi alla supply chain open source mirano a package ad alto valore, soprattutto nel settore crypto, dove l’esfiltrazione di seed comporta perdite definitive.

Le azioni urgenti includono:

- Aggiornamento immediato di SmarterMail al build 9526

- Audit dei log e verifica di chiamate anonime agli endpoint API

- Rimozione delle versioni dYdX compromesse e rotazione di tutte le credenziali

- Monitoraggio di rete per beacon periodici verso domini malevoli

- Rafforzamento dei controlli di pubblicazione e dipendenze nei registry

Nel complesso, CVE-2026-24423 e i pacchetti dYdX maligni mostrano come autenticazione debole e fiducia nelle dipendenze restino i punti più sfruttati. Patch rapide, scanning continuo e difese multilivello non sono più opzionali: sono l’unico argine a una minaccia ormai sistemica.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.